2月21日,IBM发布报告称,其X-Force事件响应及情报服务(IRIS)部门发现了大型商业电邮诈骗(BEC)攻击,所致损失金额达500万美元。

根据 X-Force IRIS 的报告,该攻击可能发起自尼日利亚,成功攻入了财富500强公司。尽管攻击源似乎出自尼日利亚,但IBM警告称,新的BEC攻击活动可不像是上世纪90年代末出现的所谓“尼日利亚王子”电邮欺诈那么低端。IBM X-Force IRIS 安全情报分析师亚历桑德拉·伯宁格称:“虽然著名的‘尼日利亚王子’电邮欺诈几十年来在世界各地时有发生,但这次的BEC活动特别有针对性,利用了多级社会工程方法来避免被怀疑。该BEC攻击的目标是财富500强企业中应付账款的员工,成功骗走了数百万美元。”

BEC攻击旨在诱骗用户支付虚假发票。2017年5月,FBI互联网犯罪投诉中心(IC3)报告称,2013年10月以来,BEC诈骗所致全球经济损失已达53亿美元。

IBM X-Force IRIS 的事件响应人员调查了多家被入侵的公司,有些公司发现了这是攻击者假冒他人发来的邮件,但其他公司却是在已经被骗后才联系的IBM。

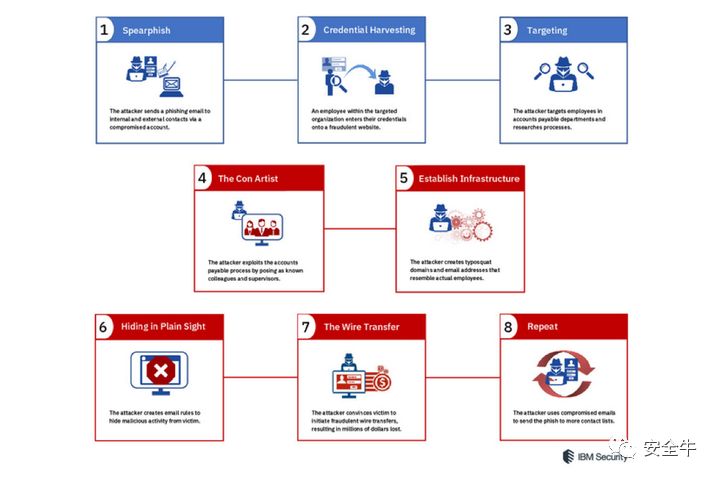

这起BEC攻击活动中,攻击者从目标雇员电子邮件地址簿中获取到已知联系人的地址,并直接从受害者邮箱向这些联系人发出邮件,伪造合法支付转账请求。

“由于用户的微软 Office 365 账号没有采用多因子身份验证进行防护,攻击者得以利用被入侵电子邮件账号和口令,通过Web邮件服务直接访问受害者的邮箱。”

为潜踪匿迹,BEC攻击者创建了邮件规则让被黑邮箱的用户对自己账号中真正发生的事情毫无所觉。攻击者还创建了收件箱规则,自动转发消息到其控制下的账户。这样一来,攻击者此后便不用登录被黑邮箱也能查看该用户的邮件往来了。另外,这伙BEC攻击者还利用假冒的DocuSign登录页面来诱骗受害者支付虚假账单。DocuSign是支付服务中常用的一种电子签名技术。

“我们发现,虚假DocuSign登录页面在真正的合法网站(比如被黑网站)和恶意攻击者控制的伪合法网站上都有托管。”

一般而言,建议采用DMARC(基于域的消息验证)协议来限制BEC攻击风险。DMARC提供电子邮件完整性检查,能确保电子邮件来自经授权的域。不过,DMARC协议对IBM这次发现的BEC攻击没什么作用。

“虽然我们尚未证实受害公司是否采用了DMARC,但我们判断,即便他们在用DMARC,该BEC攻击依然能够成功,因为攻击者是直接使用被黑合法用户的电子邮箱账户发送的欺诈邮件。”

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。