今年3月,卡巴斯基发布了一份研究报告,揭露了ShadowHammer攻击活动,其中威胁行为者通过入侵华硕(ASUS)用于软件自动更新工具的服务器,利用自动更新将恶意后门推送到客户计算机。因此,华硕在过去半年以来不知情地为黑客散播包含后门程序的恶意软件到逾五十万台Windows电脑。不过这一问题已经被发现且制止了。

1、受害企业至少为7家

然而,在卡巴斯基发现的ShadowHammer攻击行动中,华硕不是唯一一家受到供应链攻击的目标企业,其中至少还有六个其他组织被攻击者渗透感染。

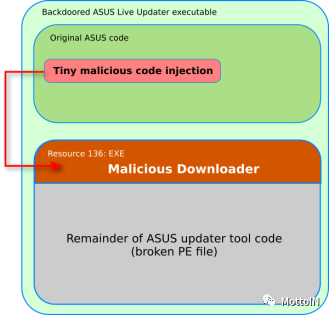

正如卡巴斯基的安全研究人员所发现的那样,华硕的供应链被成功地入侵,通过篡改该公司一款名为ASUS Live Updater的笔记本软件更新程序。据专家估计,该更新程序被下载并安装在成千上万名客户地计算机上。

被篡改的二进制文件是使用合法证书签署的,该证书帮助攻击者避免破坏数字签名并标记恶意更新程序。

被后门攻击的ASUS Live Update二进制文件

然而,鉴于研究人员能够找到许多采用类似算法,并且还使用有效合法证书签名的其他恶意软件样本,因此,他们判断ASUS并不是唯一一家在ShadowHammer攻击活动中遭遇IT基础设施渗透的公司。

研究人员发现华硕样本和新发现样本使用非常相似的算法来计算API函数哈希值,由于各种原因,IPHLPAPI.dll在所有恶意软件样本中大量使用。与华硕案例一样,这些新发现的样本使用来自其他三家亚洲供应商的数字签名二进制文件:

Electronics Extreme,僵尸生存游戏Infestation: Survivor Stories的开发公司;

Innovative Extremist,提供网络和IT基础设施服务的公司,但也曾从事游戏开发;

Zepetto,开发视频游戏Point Blank的一家韩国公司。

除了这三家亚洲游戏公司外,卡巴斯基还发现了三家被成功入侵的企业组织,包括“一家视频游戏公司,一家综合控股公司和一家制药公司,都位于韩国。”

研究人员提醒这三家企业,他们也是ShadowHammer行动背后黑客组织发起的供应链攻击的受害者。

2、收集大量系统信息

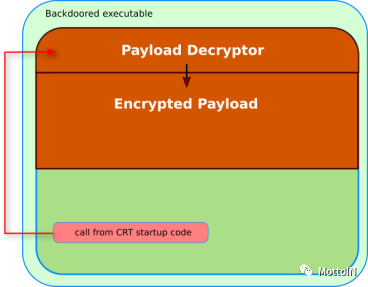

在卡巴斯基分析报告中提到的这三家亚洲供应商,威胁行为者能够部署旨在收集系统信息并从其命令和控制(C&C)服务器下载额外的恶意有效负载。

木马化二进制文件中的恶意代码执行

在受害者的计算机上启动后,作为恶意软件部署程序的木马化游戏将首先检查是否有多个流量/处理器监视工具正在运行,或者系统语言是否设置为简体中文或俄语。如果检查结果属实,那么后门会自动停止执行。

如果成功通过系统检查阶段,恶意软件将开始收集系统信息(包括网络适配器MAC地址、系统用户名、系统主机名和IP地址、Windows版本、CPU架构、当前主机FQDNm、域名、当前可执行文件名、驱动器C:卷名称和序列号、屏幕分辨率和系统默认语言ID)。

在下一个感染阶段,所有这些收集来的信息都通过HTTP的POST请求发送到C&C服务器。随后后门将发送GET请求以接收以下命令:

DownUrlFile——将URL数据下载到文件

DownRunUrlFile——将URL数据下载到文件并执行它

RunUrlBinInMem——下载URL数据并作为shellcode运行

UnInstall——设置注册表标志以防止恶意软件启动

UnInstall命令将注册表值HKCUSOFTWAREMicrosoftWindows{0753-6681-BD59-8819} 设置为1,这可以防止恶意软件再次与C2联系。磁盘中没有删除任何文件,这些文件应该可以通过取证分析发现。

正如卡巴斯基揭晓ShadowHammer活动最初报道的那样,该公司还发现了其他一些证据,这些证据将2017年ShadowPad供应链攻击中使用的一些方法与影响NetSarang和CCleaner的方法联系起来。其背后的威胁组织被微软、ESET和其他安全研究人员确定为Winnti Umbrella组织BARIUM——Winnti后门的已知用户。

这一次,研究人员还披露了另外一个事实,即ShadowHammer活动中使用的新ShadowPad后门现在采用可编辑的Google文档进行C&C通信。

此外,卡巴斯基还发现“ShadowHammer重新使用了多个恶意软件样本中使用的算法,包括PlugX,其中PlugX是一个深受黑客组织欢迎的后门,此前在Codoso、MenuPass和Hikit攻击活动中被多次利用。”

声明:本文来自MottoIN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。