今年是网络安全大年,也是威胁情报的大年。RSA大会上,威胁情报也上升至热词榜第七位。国内外多家组织机构已经发布各式威胁情报报告,例如全球权威信息化咨询研究机构Gartner的《全球威胁情报市场指南》、全球最大信息安全培训机构SANS的《网络威胁情报的演变:2019 SANS网络威胁情报调查》,微步在线发布《2018威胁情报年报》。通过对这些报告的研读不难发现,今年将是威胁情报落地应用更加深入的一年。前因后果,下文细表。

一、人人知好,处处赋能

SANS的调查数据显示,已经有80%的组织认为自己从威胁情报中获益。威胁情报起到了画龙点睛一般的作用,无论是Gartner还是SANS的报告中都提到了威胁情报对于传统安全产品的赋能。Gartner指出, 威胁情报通常是安全产品的差异化因素和能力核心,例如防火墙和统一威胁管理(UTM)系统、入侵检测和防御(IDP)、SWG和安全电子邮件网关(SEG)、端点保护(EPP)、Web应用防火墙(WAF)、还有分布式拒绝服务攻击防御产品(DDoS)、安全信息和事件管理(SIEM)、漏洞管理、安全协调、MSS、托管检测和响应等。SANS的数据也显示有82%的企业会把SIEM系统和威胁情报一起用,77%的企业会用情报赋能网络流量检测系统。

国内比较常见的用法是威胁情报+网络流量检测、威胁情报+态势感知、威胁情报+SOC等。有些非安全厂商也能够和威胁情报擦出火花,本次入选Gartner市场指南的唯一中国厂商微步在线,前不久联合ZDNS推出了DNS硬件防火墙产品,是一个新的威胁情报赋能DNS设备的案例。

情报处处赋能,意味着无论是做短期安全决策,还是制定长期安全策略,情报的参考权重都在大幅度上升。同时,随着威胁情报对攻击者追踪能力的不断增强,企业也将对战略层的、与企业组织相关度高的威胁情报报告产生更多需求。

二、适用行业与客群更加广泛

我们观察发现,威胁情报的适用行业变得比之前更加广泛,除去政府和金融行业仍然是热门以外,在国内,能源、制造业、航空、媒体和新兴科技行业中,大量头部企业已经展现出对威胁情报的浓厚兴趣和强烈需求。Gartner发现威胁情报服务被广泛用于制造、通信和媒体、IT服务和软件、零售、金融、医疗保健和公用事业的战略决策等,同时金融和政府垂直市场是主要消费者。SANS的报告调研了585个组织和企业,其中政府、金融、科技和网络安全企业是参与调研的主流行业,而医疗保健、制造业和电力行业的参与度有所上升。还有少部分来自媒体,制药和供水业的企业参与了调研。

同时,使用威胁情报的客群体量也在发生变化。从国外的趋势看,中型企业组织和小型IT团队开始展露出对威胁情报的需求,典型例子是威胁情报网关(TIG)和DNS防火墙的技术。因此,Gartner预测,面向中小型客户的中端情报市场有着客单价低、整体交易量大的特点,因此会呈现最迅猛的增长。

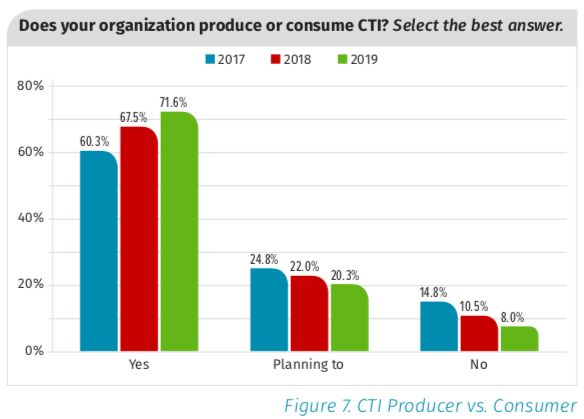

SANS则观察到,威胁情报的应用案例正在多样化,抽样调查中的大小型组织都在广泛使用威胁情报,自2017年至2019年,生产或消费情报的组织占比逐年增加,目前完全没有意愿去生产或消费情报的组织只有8%,换言之,92%参与调查的组织已经正在或即将使用、生产威胁情报领域。

行业、客群和组织的变化,意味着网络安全形势的全面严峻。由于黑客和黑产更加专业化、网络攻击软件SaaS化,上下游链条形成,发起一次攻击的技术成本逐渐降低,投入产出比增加,许多看似不可能受害的行业和组织也无法幸免。因此,威胁情报产品的轻量化、SaaS化也将满足这一部分快速增长的市场需求。

三、客户需要什么样的威胁情报服务?

在日常安全运维中,客户对威胁情报的需求往往体现得十分直观:

某个IP、网址、域名是否危险?危险域名的所有者是否为黑客团伙?这些团伙还注册了哪些域名?还有其他恶意活动和这些域名相关吗?这个威胁应该怎么处置?

现在爆发出了哪些新的威胁?这些威胁会通过哪些端口进行传播?企业应该如何应急处理?

企业是否正在被撞库?经常攻击企业的黑客团伙都有谁?接下来几个月内他们可能会怎样行动?

黑客组织对企业及其员工有什么了解?企业的敏感信息是否被泄露?

企业能预测攻击者的行动吗?他们可能会在什么时候以什么手段攻击?

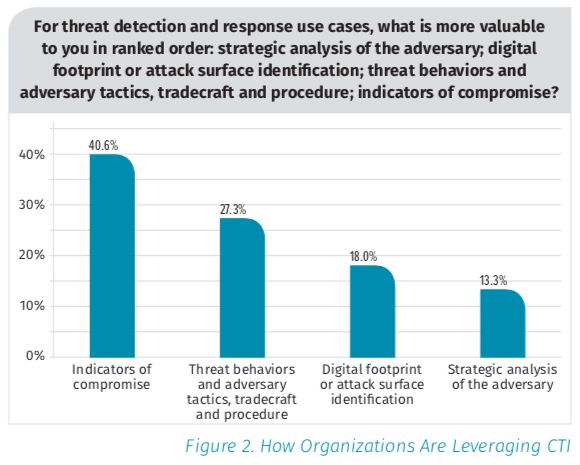

直观的问题背后,是客户对攻击者的兴趣,在安全运维过程中,客户不仅希望了解具体的威胁,还希望在战略和战术层面了解攻击者,正所谓“知己知彼,百战不殆”。那么,在威胁检测和响应的具体案例中,分析师对具体威胁情报信息的重要性排名是怎样的?

SANS的调查数据显示,失陷指标(IOC,一种可机读威胁情报)的排名最高,有40.6%的人选择;其次是威胁行为和对手TTP,占到27.3%;第三位是Digital footprint与攻击面识别,占到18.0%;最后是对手的战略分析,13.3%。

具体的威胁情报信息,将会直接影响到企业的安全策略,比如安全支出的侧重点、安全架构的改进、供应链安全、安全监控功能、事件响应流程等。威胁情报将成为企业可靠的风险依据,让企业做出更明智的决策。

因此,威胁情报不仅需要回答具体的问题,还需要在企业制定安全策略时,从更高的维度给企业清晰的指导。

Gartner在《市场指南》中总结了威胁情报的10余种使用场景,如情报赋能、钓鱼检测、暗网监控、威胁检测与响应、黑客画像与黑客追踪、威胁情报共享、高级应急响应(MDR)服务等12个场景,我们筛选了几个在国内较常见的场景:

赋能已有安全设备。通过订阅情报和情报API,对已有安全设备进行赋能。由于机读情报的标准化,已有安全设备如SIEM、防火墙、EDR一般不需要额外部署和开发工作就能够较为方便地应用威胁情报。

主动检测响应。威胁检测其实是一种主动事件响应。通过应用威胁情报,企业可以让主动响应的工作更加自动化。通常将威胁情报与流量监控和分析技术相结合(如微步在线的TDP威胁监控平台、TDPS Web攻击感知平台等),即可帮助企业发现可疑文件或连接的同时,提供更多信息,比如有相关性的C2、域名,恶意软件团伙或者家族等其他信息、以及解决方法。这样企业组织可以全面、快速地捕获和处置相关的威胁。

黑客画像与黑客追踪。通过SIEM等安全系统,企业与组织可以列举出大量黑IP、域名等,但如果企业组织想知道,正在危害自己网络安全的前20个攻击者团伙都有谁,就要倚仗更深层面的威胁情报。威胁情报厂商会追踪攻击者在行动时留下的痕迹,从而探查到攻击者的TTP(战术、技术和过程)。当TTP档案建立后,攻击者的行为就会被追踪到,而且攻击者的行为往往是重复的。威胁情报可用于获取有关正在出售的漏洞的利用情况,针对终端的恶意软件,或者用于钓鱼攻击的恶意域名。

高级应急响应(MDR)服务。对于大多数企业组织来说,威胁情报分析师是一个过于专业、较为短缺的职位。因此,一些情报厂商在提供威胁情报数据和产品的同时,还会提供高级应急响应服务,由专业分析师提供应急、处置、溯源等服务。

四、市场对供应商提出新要求

Gartner在本次威胁情报市场指南中仍然强调以往的五个维度:覆盖度、准确度、可执行性、可扩展性和专业化程度。但是随着市场对于威胁情报的认识和应用逐渐加深,这几个维度上的要求也在产生变化,因此,供应商的威胁情报能力无法停滞不前。Gartner提出的要求有:情报的多源化(开源、商业、多国情报)、根据组织的情况定制情报的能力、对威胁参与者的渗透和分析、分析不同数据点并作出结论等。

而SANS的调查中体现了用户对威胁情报功能的满意度,根据图表显示,用户对于威胁情报的上下文、覆盖度、情报与检测响应系统的集成、基于位置的可见性、威胁情报衰变、机器学习等方面的满意度仍能够进一步提升。有60%的用户对于现有的威胁情报上下文感到比较满意,而对于机器学习感到比较满意的用户只有36.8%。此外,SANS的调查还显示,用户在进行恶意软件样本的溯源分析时,最依赖人工,半自动和全自动所占比例非常少,只有37.4%。

用户不满意之处,就是供应商需要提升的地方。因此,我们根据目前国内的需求现状与Gartner和SANS的报告,总结出以下几点供应商要达到的新要求:

首先是对情报数据的要求。开源的数据和商业化的数据都是必要的,同时,在一些重要行业中,也应当采用可以覆盖全球的数据或商业情报数据,用以对抗具有政治背景的黑客组织。情报数据应当符合国际标准。此外情报最好以API或平台的形式被用户调用或者部署。

其次是对情报产品迭代的倒逼。根据Gartner对用户群的预测,中型组织和小型IT团队对情报的需求会成为未来高速增长的一部分市场,而这样的组织中又会有几个人专注于应用和处理威胁情报呢?这就引发了一个需求:情报的自动化应用。当安全人员数量少、能力参差不齐时,安全产品需要补齐安全人员的能力,因此情报必然走向自动化应用,检测和情报一体化的产品将具备快速打开这部分市场的能力。

然后是对情报生产技术的要求。合格的情报不仅应当具备上下文,还应当被纳入到生命周期管理中。从数据筛选到情报的产出,到应用、衰变和最终过期,每一个环节都需要分析师和机器学习研发者的共同努力。SANS的调研显示,目前威胁情报的及时和准确度已经能够满足70%以上的用户,市场对威胁情报的要求只会越来越高,因此,在目前情报产出已经能满足大部分用户的前提下,情报处理的内功将成为下个阶段的核心竞争点。

此外,威胁情报的共享仍然需要继续推进。Gartner认为,威胁情报的共享机制对于企业组织的安全计划具有实际价值,一些国家(美国、澳大利亚)也在倡导政府和企业之间共享威胁数据。国内的威胁情报共享已有一些阶段性成果,但企业联盟之间的情报共享如何进行,仍然是需要探索的课题。对抗黑客和黑产团伙需要更深度的联合。

声明:本文来自安全威胁情报,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。