2019年3月,埃森哲联合Ponemon发布了第九次网络犯罪成本调研报告(Ninth Annual Cost of Cybercrime Study)。这份报告针对来自11个国家(都是发达经济体,不含中国)的16个行业的355家公司的2647名高阶主管进行了调研,结果显示,随着被攻击目标越来越多、影响越来越大、攻击手段越来越先进,安全泄露事件持续攀升,尽管组织的安全投入也在不断增长,但其应付网络攻击犯罪的成本(这里的cost也可以叫做代价、开销)仍然在不断提升,预计从2019年到2023年的5年总风险价值5.2万亿美元。报告通过量化的成本计算模型,对各种攻击类型的不同成本项目进行了量化分析,揭示了降低网络犯罪成本的三条快速路径,即:优先遏制基于人的攻击(主要就是钓鱼)、强化信息保护(主要就是数据安全)、投资那些回报率高的技术(包括情报、ML、IAM、行为分析等)。

以下进一步进行分析:

从上图可知,组织年均安全泄露从2017年的130起增长到2018年的145起,增长了11%,过去五年共增长了67%。

需要注意的是本报告对security breach的定义,不同于DBIR或者SANS的定义,这个的security breach泛指成功的网络攻击(包括针对工控系统的攻击)。这里的breach不等于一般讨论的data breach,也不完全等于incident。按照我的理解,security breach > security incident > (data) breach。

上图中还有一个数据,即只有16%的CISO表示他们对人员进行网络安全审计,而人是报告认为的当前最为薄弱的安全环节。同样,在安永第21次全球信息安全调查报告中,也是将人列为组织最大的弱点,并进一步揭示出与人的安全意识密切相关的钓鱼攻击是最大的网络威胁。

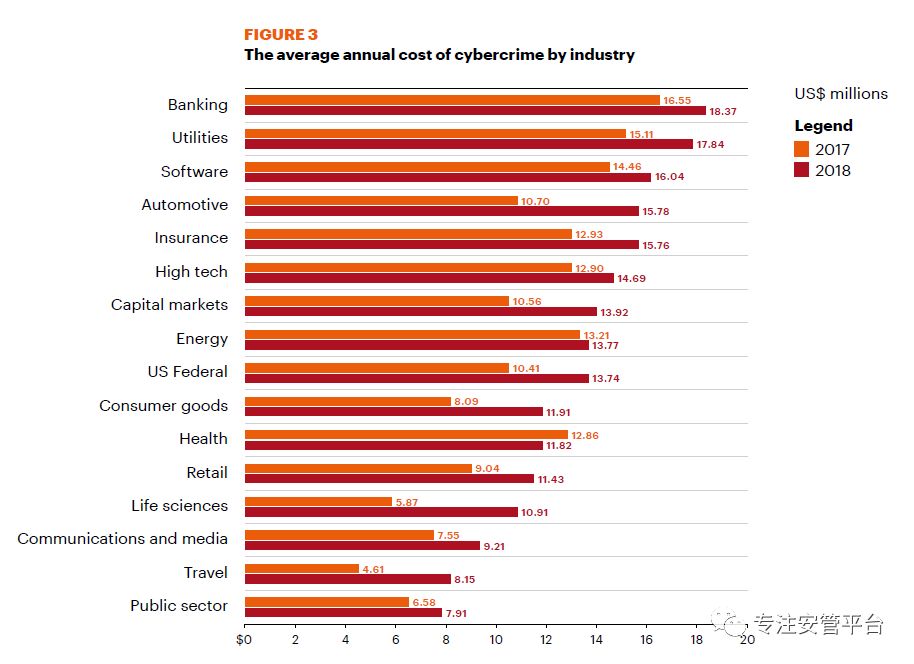

基于Ponemon的计算模型,报告得出网络犯罪带来的平均成本在2018年达到了1300万美元,比上一年增长了12%,如下图:

进一步按不同的行业细分进行分析,可以发现网络犯罪给银行业带来的成本(损失)相对最大。如下图:

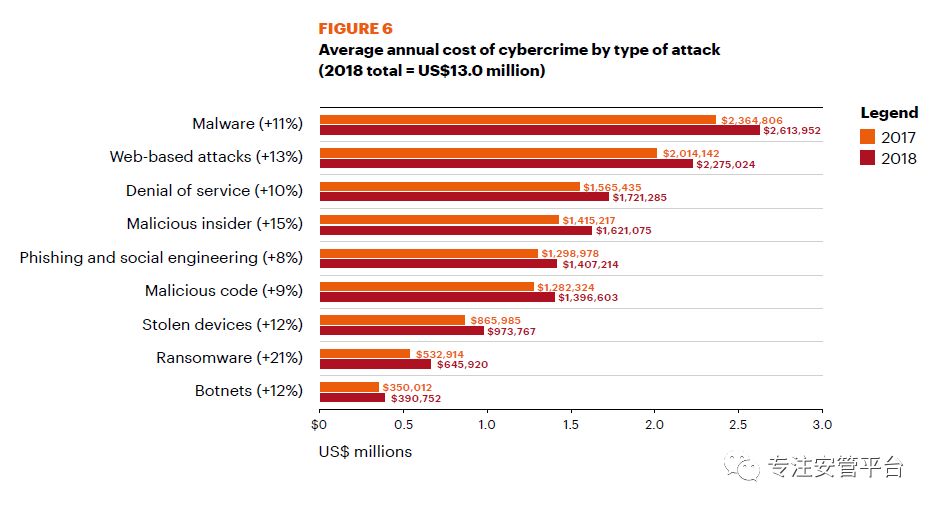

而从攻击手段的角度来看,恶意软件造成的损失最大,而勒索软件与恶意内部用户造成的损失增长最快。如下图:

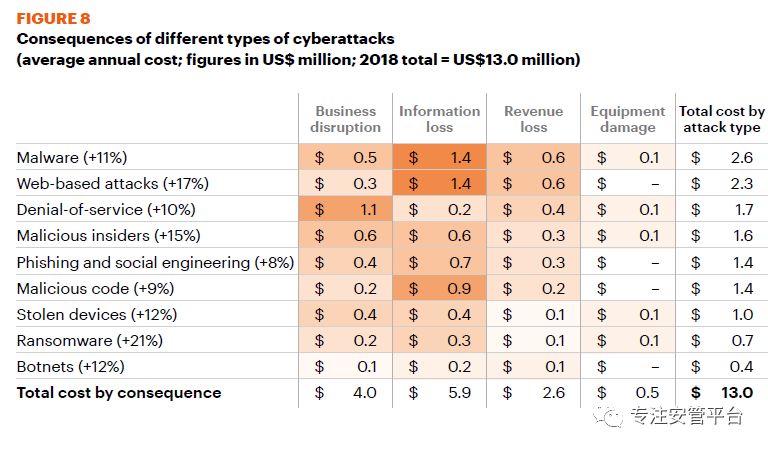

进一步分析每种攻击手段造成的不同影响性所带来的成本分布,如下图:

可以看出,对于恶意软件、web攻击、恶意代码而言,最主要的影响是信息损失(即信息泄露带来的损失);对于DoS而言最大的影响性显然是业务中断了。总体而言,最大损失的来自于信息损失。

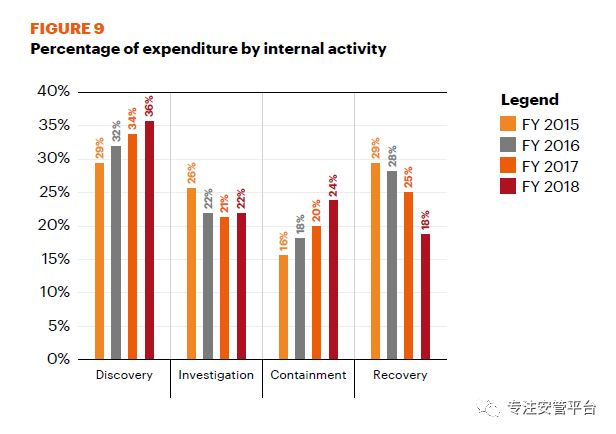

从组织为了对抗网络犯罪所投入的不同阶段的成本来看,36%的成本花在了发现攻击上,调查的成本占22%,遏制的成本占24%,恢复的成本占18%,如下图:

报告进一步指出,发现攻击的花费持续上升的原因包括各种安全技术的大量采用,譬如SIEM、DLP、NGFW、IDPS、UTM等,以及对相关人才的聘用。调查花费下降的原因则在于取证分析和威胁猎捕工具的运用,提升了调查的效率,此外,云服务也大大提升了调查与遏制的效率。遏制的花费上升的原因主要是对抗威胁的复杂程度上升,以及合规性要求导致。修复的花费下降则主要是因为编排与自动化技术的运用。

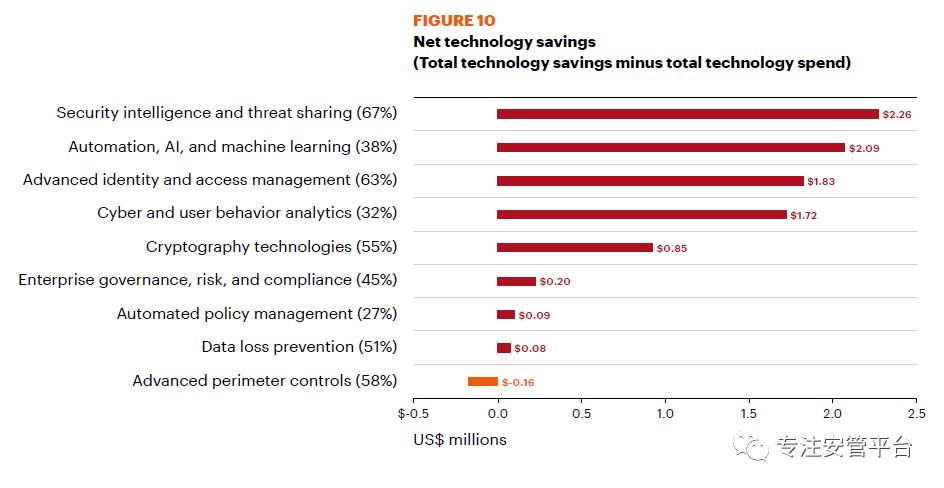

最有趣的图还是这个对于不同的安全技术所发挥的作用的分析,如下图:

从上图,我们不难发现,安全情报与威胁共享是最能降低对抗网络犯罪的成本的技术手段,同时,该技术的采用者占了所有受访者的67%。其次最有效的技术是自动化、AI和机器学习技术,再往后依次是高级IAM、网络和用户行为分析、加密技术、GRC、自动化策略管理、DLP。

更有意思的是高级边界控制技术,报告指出受访者对该技术的平均投入达到了140万美元,但收益却是负值。我理解,这并不是说该技术没有用,事实上仍然十分重要和基础。但说明,我们要平衡在边界控制阻断与检测和响应之间的投资比重,实现更高效的投资组合。

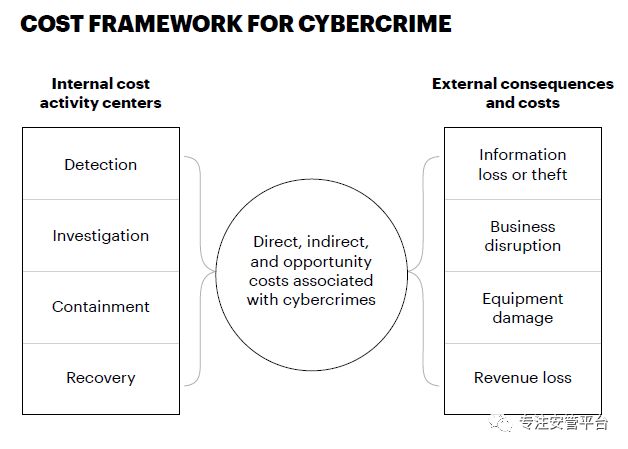

如下图显示的是2017年的分析:

跟2017年度的调研结果相比,前四种高效的安全技术基本相同。

报告给出了解锁(提升)网络安全价值的三个步骤:

1)优先防范基于人的攻击。对人的审计是关键,培训和教育必不可少,对第三方人员和合作伙伴的人员也要纳入安全管理的范畴。

2)重点限制信息泄露和业务中断的损失。信息保护是可信赖业务实践的核心,要采用以数据为中心的安全方法论,运用DLP和加密技术,加强对安全的度量。

3)关注新兴安全技术,灵活投资和运用上面提及的高效安全技术。

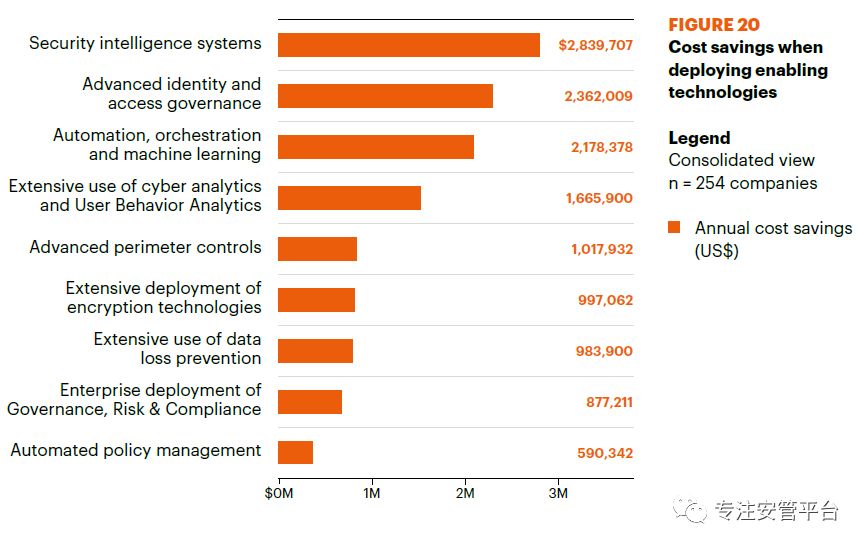

最后,报告提供了Ponemon设计的网络犯罪成本计算模型,如下图所示,跟2017年的模型略有不同。

声明:本文来自专注安管平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。