一、2018下半年主要攻击事件

1.1 针对工业行业的APT攻击

1.1.1犯罪团伙Leafminer的APT攻击

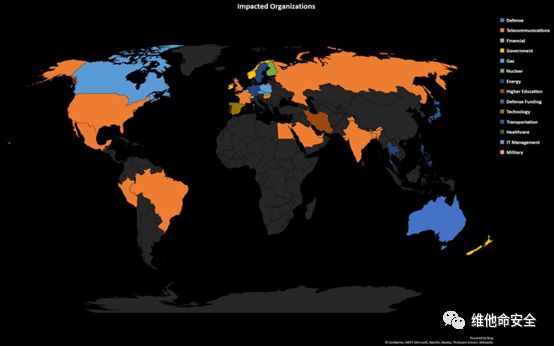

2018年8月一份新报告披露了犯罪团伙Leafminer(又称RASPITE)的网络间谍活动。该组织主要针对美国、欧洲、中东和东亚地区的政府机构以及商业和工业公司,其目标行业包括能源、政府、金融、航运和运输等。

Leafminer攻击目标的行业分布(来源:赛门铁克)

攻击者使用了多种公开或定制的工具、exploit以及水坑攻击和字典攻击,例如永恒之蓝的exploit和Mimikatz变体。

1.1.2新恶意软件GreyEnergy

Eset研究人员报告了与犯罪团伙BlackEnergy有关的多起攻击事件,在这些攻击中攻击者使用了一个新的恶意软件GreyEnergy。BlackEnergy先前已从APT研究人员的雷达上消失,但这一次攻击者再次现身,主要针对中欧和东欧不同行业的工业网络,包括能源公司、运输公司等,并重点关注负责运营关键基础设施的企业。

研究人员发现GreyEnergy与2015年BlackEnergy用于攻击乌克兰电网的恶意软件存在概念上的相似之处。此外,研究人员还发现GreyEnergy与犯罪团伙TeleBots的攻击活动存在关联。TeleBots以多起大规模攻击事件闻名,例如2017年的NotPetya和BadRabbit。卡巴斯基研究人员随后发现GreyEnergy还与Sofacy(即APT28)的子团伙Zebrocy存在关联。

GreyEnergy具有模块化的体系结构,可允许攻击者通过加载相关DLL来组合不同的恶意软件功能。某些情况下,这些恶意模块从C&C服务器下载并直接加载进内存(不写入磁盘文件,即无文件攻击)。GreyEnergy可收集受害者的凭据以渗透工控网络。该组织的工具包还包括开源工具Mimikatz、PsExec、WinExe和Nmap等。GreyEnergy的初始攻击向量是钓鱼邮件及企业的公共网络资源,当然很有可能还包括其它攻击向量。

在之前的攻击活动中,该组织曾利用GECimplicity中的漏洞(CVE-2014-0751)在HMI服务器上执行恶意.cim文件,并最终安装BlackEnergy。根据卡巴斯基的研究,该组织还曾在2014年利用西门子WinCC中的漏洞(CVE-2014-8551)来渗透目标网络。在最近的攻击中该漏洞也曾被利用。

此外,过去该组织曾入侵目标企业的路由器并安装各种恶意模块和脚本,以进行横向移动。在最近的GreyEnergy攻击中尚未发现这种行为,但该行为很可能存在,因为该攻击向量对攻击者非常有利,可用于定期收集各个路由器型号存在的漏洞信息,包括0day。

1.1.3 攻击活动Sharpshooter

2018年12月McAfee检测到一个针对全球国防承包商、核能行业以及金融行业的攻击活动Sharpshooter。研究人员称Sharpshooter的主要目的是进行间谍活动。

Sharpshooter的目标行业和国家分布(来源:McAfee)

感染链始于包含恶意宏的MicrosoftWord文档。该恶意宏作为一个典型的downloader,用于交付恶意植入物。攻击者通过Dropbox来分发受感染的文件。该植入物(名为RisingSun)是一个新的模块化后门,只在内存中运行,主要收集用户数据,包括计算机名称、IP地址、系统信息等。收集到的数据被加密传输至攻击者的服务器。卡巴斯基研究人员认为犯罪团伙Lazarus与这些攻击活动存在关联。

1.1.4 攻击活动MuddyWater

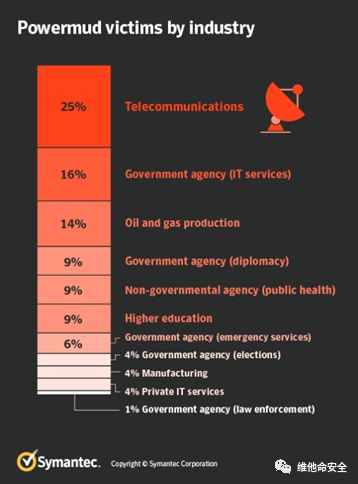

2018年12月初赛门铁克报告了犯罪团伙MuddyWater(又称Seed蠕虫)的间谍攻击活动。攻击者主要针对中东、欧洲和北美地区的企业。根据这项研究,2018年9月末至11月中旬期间共有30家企业的130名员工受到攻击,大多数受害者位于巴基斯坦和土耳其,还有少数受害者位于俄罗斯、沙特阿拉伯、阿富汗、约旦等国家。攻击者主要瞄准的目标之一是油气行业。中东地区的大学和欧洲的中东大使馆同样遭到攻击。

MuddyWater攻击目标的行业分布(来源:赛门铁克)

1.1.5 攻击活动Cloud Hopper

2018年12月中旬,德国联邦信息安全办公室(BSI)向一些德国企业发布了据称与APT10有关的CloudHopper攻击警报。BSI称多家大型工程企业已经遭到攻击,攻击者还对建筑和材料学领域的企业感兴趣。

攻击者并没有直接攻击目标企业,而是通过渗透目标企业使用的小型云服务和托管服务供应商发起攻击。这类供应商通常安全性较差,攻击者可以利用它们渗透目标公司的企业网络。

1.1.6 恶意软件Shamoon v.3

2018年12月10日,意大利石油和天然气公司Siapem遭到网络攻击。攻击者主要针对该公司位于中东、印度、苏格兰和意大利的服务器,使用的恶意软件是Shamoon蠕虫的新变体Shamoon v.3。约有300到400台服务器及100台工作站在此次攻击事件中受到影响。

在Saipem发布声明之后,赛门铁克发现几乎在同一时间还有两家位于沙特阿拉伯和阿联酋的石油和天然气公司遭到类似的攻击。

Shamoon蠕虫首次出现于2012年针对沙特阿拉伯国家石油公司Aramco和卡塔尔天然气公司Rasgas的攻击活动中。在2016-2017年的新一轮攻击中,攻击者使用了Shamoon的变种(Shamoonv2)和恶意软件StoneDrill。

在2018年的攻击活动中,伴随着Shamoonv.3出现的还有新数据擦除器Filerase。Filerase可擦除(覆写)受感染系统上的文件。2018年的Shamoon攻击活动由于使用了Filerase而更具破坏性。Shamoon可以擦除受感染系统的主引导记录(MBR),但硬盘上的文件可被恢复,而使用了Filerase之后任何文件都不可恢复。

Filerase具有模块化结构,包含多个用于在本地网络上进行传播的组件。这意味着Filerase本身可以作为一个单独的威胁。Filerase在受害者的本地网络上传播时,依赖一个目标名单来选取目标。在初始感染过程中,该名单是由OCLC.exe组件复制的,并发送给Spreader.exe工具,后者将Filerase复制到名单上的机器。该名单是一个包含不同受害者名字的文本文件,这些名字很有可能是攻击者在攻击的早期阶段收集的。

McAfee的研究人员认为Shamoonv3攻击活动可能与伊朗犯罪团伙APT33有关,或是另外一个犯罪团伙伪装成APT33。赛门铁克研究人员持相同意见。

2018年12月底,AnomaliLabs报告了Shamoon的另一个变体,该变体于12月23日被上传至VirusTotal。该变体伪装成百度公司的一个系统配置和优化工具进行传播。

1.2网络犯罪活动

1.2.1勒索软件攻击

根据卡巴斯基的数据,遭受勒索软件攻击的ICS计算机比例从1.6%上升至2%。

WannaCry依旧是工业企业面临的一个真实的威胁,也是一个常见的威胁。根据卡巴斯基的数据,WannaCry(28.72%)是勒索软件威胁中的领头羊(2018年第三季度)。即使是在大规模爆发的一年之后,WannaCry依旧继续感染工业企业的ICS网络,例如,2018年8月3日台积电(TSMC)的多家工厂遭到WannaCry攻击。根据现有信息,感染是由一个供应商在新生产工具上安装了受损软件导致的:该供应商并未进行任何安全扫描就将软件连入生产网络,导致恶意软件在台南、新竹和台中的多家工厂之间迅速传播,台湾工厂的生产被迫中断了3天。

其它攻击事件还包括2018年11月28日莫斯科缆车公司(MCC)遭到的勒索软件攻击。该公司称在攻击期间其主要电脑系统上的文件均被加密,员工迅速停止了缆车并疏散了乘客。攻击者要求支付比特币才会解密。该公司在两天后恢复了运营。

1.2.2针对俄罗斯工业企业的钓鱼攻击

2018年8月,卡巴斯基ICSCERT发布针对俄罗斯工业企业的钓鱼攻击的调查结果。攻击者的主要目标是从公司的账户中窃取金钱。

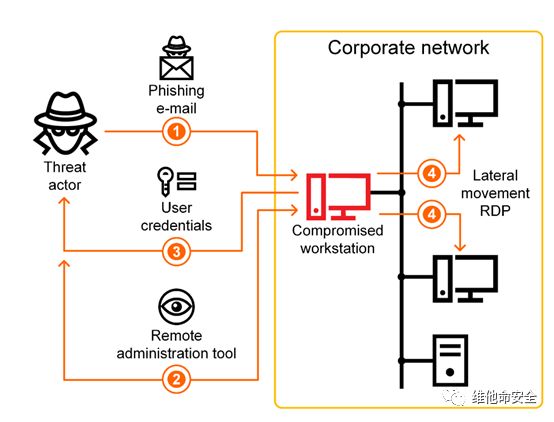

攻击始于2017年11月,并且仍在持续。攻击者主要发送伪装成合法商业报价的钓鱼邮件,邮件中的恶意附件受密码保护,而密码附在邮件内容中。这类邮件本身经过高度伪装,符合公司的业务情况。在最近的一波攻击中,钓鱼邮件伪装成受害企业的合作伙伴。恶意附件中的脚本将在系统上安装恶意软件,然后连接到攻击者的远程服务器并下载之前偷窃的合法文档。

攻击者会在受感染的系统上安装合法的远程管理工具(RAT)- 如TeamViewer和RMS。但恶意软件会隐藏这些RAT的图形界面,以在用户不知情的情况下控制受感染的机器。

攻击者进而搜索系统上的财务和会计软件,并查找和分析与采购相关的帐目文档、合作商的邮件地址以及与合作商的通信往来,然后进一步利用这些私有数据进行财务欺诈,例如修改订单中的银行卡账号等。

更进一步地,攻击者会在必要的情况下安装更多的恶意软件(依受害者不同而不同),例如通过间谍软件和Mimikatz窃取身份验证凭据,然后感染企业网络中的更多机器。犯罪分子还经常将恶意软件的组件伪装成Windows系统组件,以隐藏恶意活动的踪迹。

攻击流程的整体示意图

卡巴斯基ICSCERT认为这些攻击很有可能是由俄语攻击者发起的。

1.2.3 针对全球企业的钓鱼攻击

2018年10月YoroiCERT检测到几起针对意大利海军和国防企业的攻击活动。目标企业的员工接收到携带恶意Excel文件的钓鱼邮件。该恶意Excel旨在下载RAT木马MartyMcFly,攻击者可利用该木马控制目标机器及窃取数据。此外,攻击者还使用了另一个远程管理工具QuasarRAT(源代码在github上可用)的变体。

根据卡巴斯基ICSCERT的说法,Yoroi报告中提到的钓鱼邮件以不同的名称在全世界范围内传播,目标国家包括德国、西班牙、保加利亚、哈萨克斯坦、印度、罗马尼亚等。目标企业涵盖多个垂直行业,从豆类供应商到咨询公司。

钓鱼邮件中恶意xlsx文件的分布(来源:KSN)

卡巴斯基ICSCERT认为,此次攻击是由针对多个企业(有时包括关键基础设施)进行大规模钓鱼攻击的相同犯罪团伙发起的。这些团伙专注于窃取金钱和财务数据。

二、2018年ICS漏洞统计

ICS组件中的漏洞

本小节中的漏洞分析是基于厂商公告、开源漏洞库(USICS-CERT、CVE、西门子CERT)的公开信息以及卡巴斯基ICSCERT的研究结果进行的。US ICS-CERT网站上的2018年漏洞信息被用作统计数据的来源。

2.1 漏洞数量

2018年,USICS-CERT网站上披露的ICS漏洞数量为415个 – 比2017年多了93个。

USICS-CERT披露的ICS漏洞数量

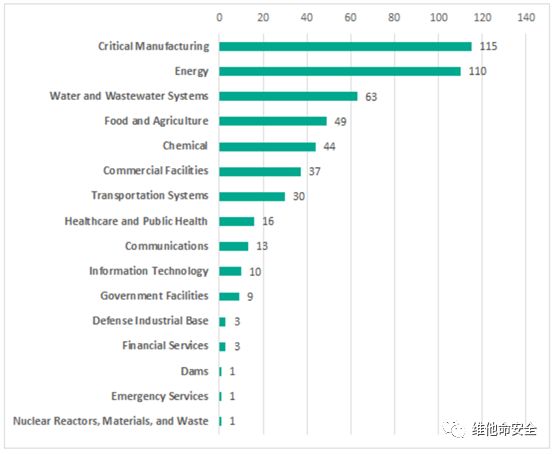

2.2 行业分布

ICS漏洞数量最多的行业是制造业(115)、能源业(110)及供水系统(63)。此外,食品加工/农业(49)和化学业(44)也排在前列。

2018年ICS漏洞的行业分布(基于USICS-CERT的分类)

2.3 漏洞严重性分布

超过一半的ICS漏洞(284个,2017年为194个)的CVSSv.3.0评分高于7分,即为高危(high)或严重(critical)漏洞。

严重性评分 | 9 - 10 (严重) | 7 - 8.9 (高危) | 4 - 6.9 (中危) | 0 - 3.9 (低危) |

ICS漏洞数量 | 92 | 192 | 128 | 3 |

表1 – ICS漏洞的严重性分布

与前一年的数据相比,高危及严重漏洞的比例有所增长。

2017 vs 2018,ICS漏洞的严重性分布(基于CVSSv3评分)

以下产品中包含评分为10分的漏洞:

Siemens TIM 1531 IRC Modules

Siemens SINUMERIK Controllers

Circontrol CirCarLife

NUUO NVRmini2 and NVRsolo

Emerson AMS Device Manager

Rockwell Automation RSLinx Classic

Schneider Electric U.motion Builder

Martem TELEM-GW6/GWM

大多数评分为10分的漏洞都是身份验证或缓冲区溢出问题。

应该注意的是,CVSS评分并未考虑到ICS系统特有的安全性和不同企业工业流程的差异性,因此在评估ICS漏洞的严重性时,我们建议除了CVSS评分之外还要关注漏洞利用的可能后果,例如导致工业流程的中断或部分中断等。

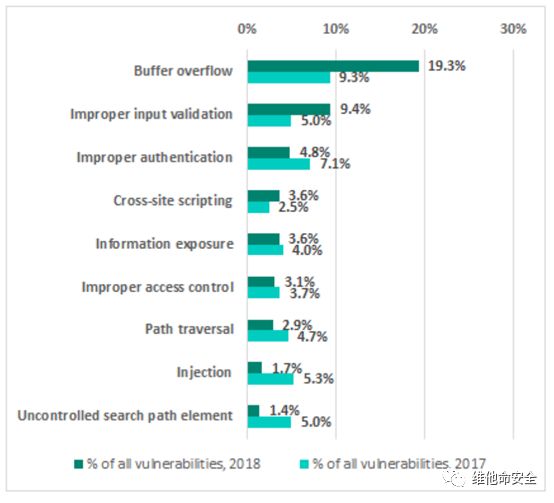

2.4 类型分布

最常见的ICS漏洞类型是缓冲区溢出(栈缓冲区溢出、堆缓冲区溢出、典型缓冲区溢出)及不正确的输入验证。同时,16%的漏洞是身份验证问题(不正确的身份验证、身份验证绕过、关键功能缺失身份验证)和访问控制问题(访问控制、不正确的默认权限、不正确的权限管理、凭据管理),10%的漏洞是Web相关漏洞(注入、路径遍历、CSRF、XSS、XXE)。

2018年ICS漏洞类型的分布

与前一年相比,缓冲区溢出漏洞的比例显著增长。我们认为这与安全研究人员对ICS组件中的漏洞越来越感兴趣有关,也与fuzzing等自动化测试手段的使用有关。

2017 vs 2018, ICS漏洞类型的分布

攻击者可利用ICS组件中的漏洞触发任意代码执行、工业设备的未授权控制及拒绝服务(DoS)。重要的是,大多数漏洞(342个)可被远程利用,并且无需身份验证和专业知识/高级技能。根据US ICS-CERT的数据,23个漏洞的exploit公开可用,这增加了它们被恶意利用的风险。

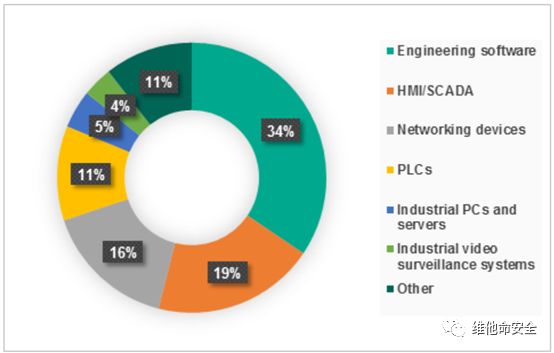

2.5 受影响的ICS组件分布

漏洞数量最多的ICS组件包括:

l 工程软件(143个)

l SCADA/HMI组件(81个)

l 专为工业环境设计的网络设备(66个)

l PLC(47个)

受影响的ICS组件还包括工业计算机和服务(5%)、工业视频监控系统(4%)、各种场级设备和保护继电器。

2018年ICS漏洞影响的组件分布

2.6 工程软件中的漏洞

易受攻击的工程软件包括不同的HMI/SCADA开发平台、控制器编程工具等。

工程软件中的安全问题通常是由第三方软件导致的。由于第三方组件的广泛使用,一旦出现漏洞就会影响大量工业产品。例如,西门子楼宇科技产品和西门子SIMATICWinCC插件由于集成了包含漏洞的SentinelLDKRTElicense管理器而易受攻击。此外,西门子的整个工业产品线都受到OpenSSL漏洞的影响。类似地,作为FloatingLicenseManager的一部分,FlexeraPublisher软件中的漏洞同时影响了施耐德的多个电气产品。

此外,应特别注意用于访问ICS系统的移动APP(Android或iOS平台的智能手机、平板等)。易受攻击的此类产品案例包括SIMATIC WinCC OA iOS App、IGSS Mobile、SIMATIC WinCC OAUIMobile App、GeneralMotors及OnStar(SOS) iOS客户端。此类移动APP越来越多地应用于ICS基础设施,但其安全水平仍有待提高,通过入侵移动APP可能导致整个ICS基础设施面临被入侵的风险。

另一个类似的安全问题与ICS和云技术的结合有关。例如,2018年MindConnectNano和MindConnectIoT2040(IoT硬件网关,用于连接工业设备和西门子MindSphere云平台)就被发现易受攻击。

2.7 工业计算机和服务器中的漏洞

2018年工业计算机和服务器中的安全问题主要与主流供应商的芯片漏洞有关,例如熔毁和幽灵漏洞,还有Spectre-NG漏洞。另一个影响大量工业计算机的漏洞是可信平台模块(TPM)中的RCE漏洞。这再一次证明了,传统技术(即非ICS特有的技术)中的漏洞可以影响工业系统。

2.8 工业网络安全解决方案中的漏洞

除了ICS的硬件和软件组件中的漏洞之外,2018年研究人员还在工业网络的安全解决方案中发现了漏洞,例如Nortek的访问控制平台Linear eMerge E3 Series和罗克韦尔自动化的网络安全设备Allen-Bradley Stratix 5950。这再次提醒了我们,工业系统的安全不仅与ICS硬件和软件组件有关,还与工业安全解决方案中的漏洞有关。

三、常见威胁

3.1 针对工业企业的钓鱼攻击

包含恶意附件的钓鱼邮件仍是渗透工业企业的主要攻击向量。在过去数年中,这类威胁已成为工业工作站的常见威胁。

许多钓鱼邮件都经过了精心伪装:它们伪装成真实公司发出的商业信函、业务报价、邀请函等。此外,一些钓鱼攻击利用了合法的真实文档资料。这意味着钓鱼攻击者将窃取合法信息作为准备活动的一部分。

钓鱼邮件样例

一般说来,针对工业企业的钓鱼攻击其最终目的都是为了窃取金钱。当然,也有一些伪装成“标准”钓鱼攻击的针对性攻击。

根据我们的统计,工业钓鱼攻击不仅针对企业网络中的服务器,还针对工业基础设施中的一些计算机。在全球范围内,至少4.3%的ICS计算机曾检出过间谍软件、后门和键盘记录木马。这些恶意软件常由钓鱼邮件进行分发。我们认为这些恶意软件的范围可能更加广泛,因为钓鱼攻击者常更新或定期转换其恶意工具,使得一些最新样本未被统计到。

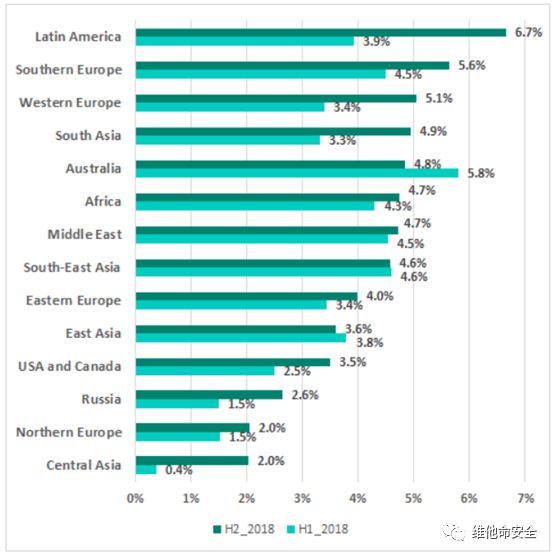

由于钓鱼攻击者积极使用钓鱼邮件进行攻击,我们观察到受钓鱼邮件攻击的ICS计算机比例不断攀升。(与IT计算机一样,OT计算机通常也安装了邮件客户端,以跨公司交换信息 – 通常还使用了相同的邮件帐户。我们很少看到OT网络中使用了与IT不同的邮件帐户)。2018年下半年我们在全世界范围内都发现了这一增长。

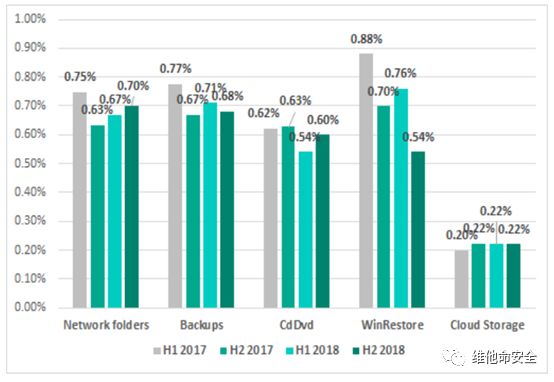

受钓鱼邮件攻击的ICS计算机比例

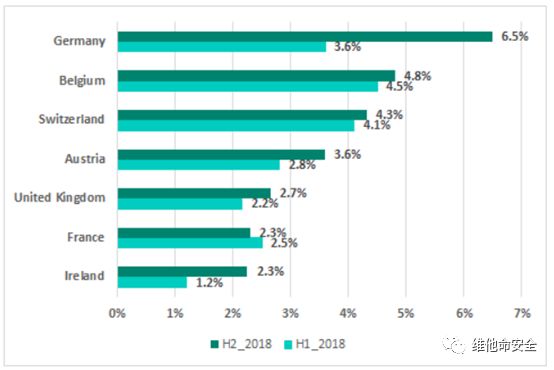

如上图所示,西欧地区意外地排名Top3:该地区的数字增长了2.7个百分点,其中增长幅度最大的是德国,该地区的数字几乎翻番。

西欧地区受钓鱼邮件攻击的ICS计算机比例

这导致了德国在全球排名中以6.5%位列第十三,而意大利(6.8%)则是唯一排名比德国高的欧洲国家。

值得注意的是,钓鱼邮件中的许多恶意附件现在都是加密的压缩文件,密码附在邮件的正文之中。此举是为了逃避检测,通常情况下恶意软件只有在收件人打开附件时才能检测到。

我们建议,所有公司都要提醒员工这一真正的威胁,并训练他们识别攻击迹象,不要打开可疑文件或点击链接,并将任何潜在事件通知网络安全部门。

3.2 检测样本

2018年下半年卡巴斯基的安全产品共在40.8%的ICS计算机上检测到恶意样本。

这些恶意样本可归类于以下类别,列表中还标出了受此类样本攻击的ICS计算机的比例。请注意由于统计数据采用了基于签名和启发式的检测方法,一些无法区分的恶意软件样本被归类于Generic(通用)类别,这意味着某些类别的恶意软件的比例实际上要更高。

检测到的恶意样本归类及其比例:

15.9% - 列入黑名单的互联网资源

这类恶意样本通常是用户在浏览器中打开一个恶意或受感染的网页时下载得来。这些网页已被列入黑名单,因此大多数情况下安全产品通过检测URL即可发现攻击。这类资源常用于分发木马、间谍软件和勒索软件,且通常伪装成各厂家控制器的破解工具或密码重置工具,也可能是伪装成工业/工程软件的破解版或补丁。

8.7% - 恶意脚本,网页重定向(JS和HTML),以及浏览器漏洞利用 – 0.17%

6.36% - 蠕虫,包括通过可移动媒体和网络共享传播的蠕虫(Worm)、通过电子邮件传播的蠕虫(Email-Worm)、通过网络漏洞传播的蠕虫(Net-Worm)和即时聊天应用中的蠕虫(IM-Worm)。从网络基础设施的角度来看,大多数蠕虫都是过时的。

这一类别中的家族包括:

Worm.Win32.VBNA (0.2%),出现于2009年。

Worm.Win32.Vobfus(0.05%),出现于2012年,用于下载其它恶意软件(Zbot、Fareit、Cutwail等)。

Andromeda/Gamarue(0.69%),该恶意软件构建的巨型僵尸网络于2017年被消灭。

尤其值得注意的是一个过时但经久不衰的恶意软件NetWorm.Win32.Kido(3.14%)。自2010年问世以来,它一直是排名最高的检测样本之一。

此外,也存在像Worm.Win32.Zombaque(0.02%)这样的P2P网络架构的蠕虫,攻击者可以随时激活它们。还存在使用HTTP协议的活跃蠕虫,它们常由VBS编写,用于下载其它恶意软件,例如后门和间谍木马等。

6.35% - 运行在浏览器中的挖矿木马

Windows挖矿木马

5.78% - 恶意LNK文件

这类样本主要在可移动媒体上检测到,常作为其它恶意软件家族的传播机制的一部分,例如Andromeda/Gamarue、Dorkbot、Jenxcus/Dinihou等。这一类别还包含CVE-2010-2568(该漏洞最早用于分发震网病毒)漏洞利用的LNK文件(0.66%)。该漏洞还被用于传播Sality、Nimnul/Ramnit、ZeuS和Vobfus等家族。

目前,伪装成合法文档的LNK文件被用作多阶段钓鱼攻击的一部分,用于运行PowerShell脚本并下载恶意payload。在极少数情况下,PowerShell脚本会下载一个Metasploit模块(Metasploit中的TCP后门)的特定变体。

2.85% - 包含exploits、恶意宏或恶意链接的恶意文档(MSOffice + PDF)

2.31% - 系统启动时或插入可移动媒体时自动运行的恶意文件(可执行文件、脚本、autorun.inf、.LNK文件等)

这类样本来自于多个家族,但都有一个共同点– 自动运行。有害程度最低的样本是使用预定义的主页自动启动浏览器。许多使用autorun.inf的家族在网络基础设施方面都已过时(Palevo、 Sality和 Kido等)。

2.28% - 病毒

这类程序包括Virus.Win32.Sality(1.22%)、Virus.Win32.Nimnul(0.87%)和Virus.Win32.Virut(0.61%)家族(已持续多年)等。尽管这些家族的网络基础设施都已失效,但由于自我传播的特性和完全阻止它们的安全措施的不足,它们仍在统计数据中占据大头。

2% - 勒索软件

1.26% - 银行木马

0.9% - AutoCad恶意软件

值得注意的是,AutoCad恶意软件,尤其是病毒,主要在东亚地区的ICS计算机上检测到。该类恶意软件常在网络文件夹和工程工作站中发现。尽管AutoCad恶意软件的感染高峰在2000年至2010年早期出现,当前仍可发现活跃的样本。

0.61% - 针对移动设备的恶意文件(在设备连接到计算机时检测到)

3.3 针对汽车制造业的威胁Top3

从这份报告开始,我们将每六个月对一个行业的Top3威胁进行分析。

针对汽车行业的攻击主要试图操纵汽车的制造/诊断工业流程或车载系统,今天我们并没有发现这样的攻击。

但在2018年下半年,卡巴斯基的产品阻止了大量针对汽车工厂装配线和商店以及针对一级供应商工厂(包括运行汽车行业多种软件产品的Windows计算机)的“普通”恶意软件。这些恶意软件本身并不是针对ICS环境的,它们包括已知的病毒、挖矿软件、常见的间谍软件等。尽管这些恶意软件的目的是造成物理网络的损害,但其副作用可能会对ICS和OT系统的可用性和完整性造成重大影响。

重要的是要关注未来攻击的潜在风险,这些威胁的灵活性和针对性(多阶段恶意软件攻击)加剧了这一点。

3.3.1 Sality僵尸网络

其中一个最常见的威胁是Sality,它是一个知名的模块化多态病毒/蠕虫,最早出现于2003年,并在2015年还在维护。

在过去,Sality的C&C服务器用于下载下一阶段的恶意软件及窃取用户的账户凭据。但现在这些C&C已经不再可用,并且所有的Sality样本都可通过常见的AV技术检测到。

尽管如此,该恶意软件仍在全球网络继续传播。卡巴斯基在汽车行业的大量OT计算机上检测到了Sality,我们认为实际受到感染的OT计算机数量更多。

Sality的自我传播特性使得它成为OT/ICS基础设施的严重威胁,它可以触发拒绝服务及由于恶意流量导致本地网络的性能下降。

3.3.2 Bladabindi/njRAT僵尸网络

针对汽车行业的另一个重大威胁是Bladabindi– 一个模块化的多功能僵尸网络代理,其形式是编译好的一组AutoIT脚本。它的后门/间谍功能十分强大,可允许攻击者窃取多种敏感信息。该僵尸网络还具有类似蠕虫的功能,可通过可移动媒体传播。

它的C&C服务器处于活跃状态,用于窃取敏感信息、分发命令和下载下一阶段恶意软件(恶意矿工、DDoS代理、勒索软件等)。攻击者使用动态DNS技术来逃避检测和恶意软件分析。由于功能强大,Bladabindi可能对OT网络产生重大影响。

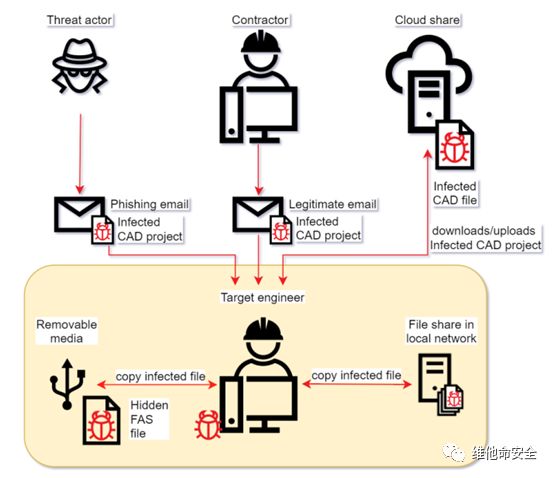

3.3.3 AutoCAD僵尸网络

基于AutoCAD的僵尸网络是由AutoLISP (FAS)木马构建的,其C&C服务器首次出现于2013年。该僵尸网络仍然由攻击者进行维护。

FAS木马会篡改AutoCAD的设置,使得每次用户打开AutoCAD工程时都会执行该木马,这也导致每一个新建的项目都会受到感染。

其C&C仍处于活跃状态,用于向受感染的计算机分发下一阶段恶意软件。当前,已知的唯一一个这种payload的样例是一个VB脚本,该脚本用于修改浏览器的主页设置和将浏览器导航至任意URL。

该木马主要针对亚洲(尤其是中国)的工业和工程企业,并且可能对OT网络造成严重影响。

可能的初始感染路径:

附件中包含木马下载器acad.fas(隐藏在AutoCAD制图中)的电子邮件,该邮件由不受怀疑的承包商/分包商合法工程师发送。

攻击者发送的钓鱼邮件,同样携带包含acad.fas的附件

携带acad.fas的可移动媒体(如U盘)

本地网络上的共享文件(包含隐藏的acad.fas)

值得注意的是,在计算机被感染后,受害者会在不知情的情况下通过USB、电子邮件、本地和云共享文件继续传播受感染的AutoCAD工程文件。

奇怪的是,C&C服务器端的代码对传入的请求做了一些检查(例如IP地址的国家过滤),如果检查失败,则不会交付第二和第三阶段payload(例如IP地址所在的国家不符合攻击者的兴趣)。

可能的初始感染路径

攻击杀戮链

第一阶段FAS木马的代码片段

第二阶段FAS木马的代码片段

第三阶段VB 脚本样例

四、威胁统计

本报告中的统计数据都是经过许可从KSN用户的计算机上匿名收集得来。

4.1 研究方法

卡巴斯基ICSCERT将企业中的工业基础设施归类为ICS计算机。相关统计数据从这一类别的计算机上收集得来。这些计算机包括运行以下功能的Windows计算机:

数据采集与监控服务器(SCADA);

数据存储服务器(Historian);

数据网关(OPC);

工程师和操作员的固定工作站;

工程师和操作员的移动工作站;

人机界面(HMI)。

还包括从工控网络管理员以及工业自动化系统开发人员的计算机上收集到的数据。

在本报告中,遭受攻击的计算机是指在报告期间我们的安全解决方案至少被触发一次的计算机。遭受攻击的计算机的比例是指遭受攻击的计算机(去重)占所有样本计算机(在报告期间向我们发送了匿名数据的计算机)的比例。

通常情况下,由于工业网络的限制,ICS服务器和工程师/操作员的固定工作站不是24小时联网的。这类计算机可能只在,例如维护期间,才能联网。

系统/网络管理员、工程师、工业自动化系统的开发人员和集成人员的工作站可能会经常联网,甚至可能是24小时联网。

因此,2018年下半年我们的样本计算机中约有40%的计算机是定期或全天联网的。其余机器的联网时间不超过一个月,其中很多是远远少于这个时间的。

4.2遭受攻击的ICS计算机比例

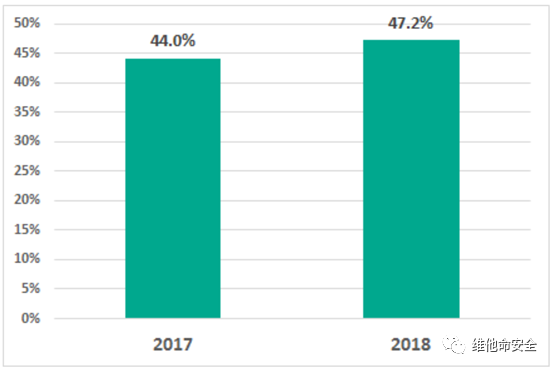

2018年全年遭受攻击的ICS计算机比例相比2017年增长了3.2个百分点,达47.2%。

2017 vs 2018,遭受攻击的ICS计算机比例

2018年下半年(H2),全球遭受攻击的ICS计算机比例与上半年(H1)相比轻微下降,下降了0.37个百分点,至40.8%.

遭受攻击的ICS计算机比例

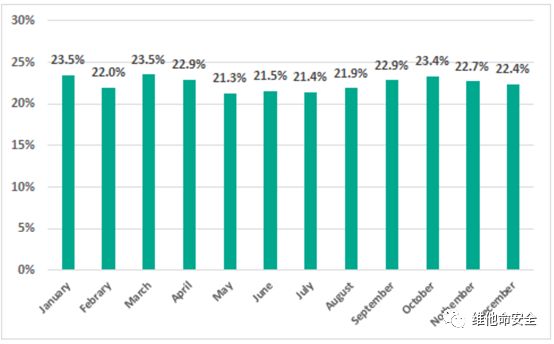

2018年5月至8月期间这一数字曾下降趋势,但从9月开始又出现了新的增长,最终一直稳定在22%之上。

2018年遭受攻击的ICS计算机比例(月度分布)

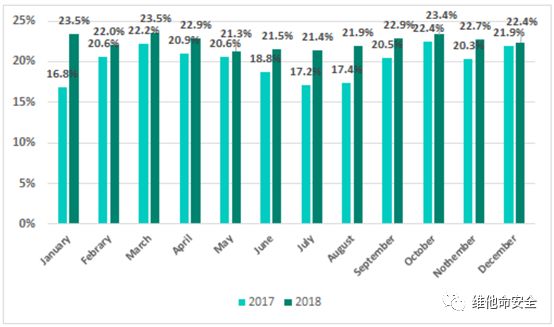

与2017年相比,2018年每个月份的数字都要更高。

2017 vs 2018,遭受攻击的ICS计算机比例(月度分布)

4.3 恶意软件的类别分布

2018年下半年,卡巴斯基共检测到2700个家族的1.91万个ICS恶意软件变体。与以前一样,绝大多数针对ICS的攻击案例都是随机攻击,而不是针对性攻击。

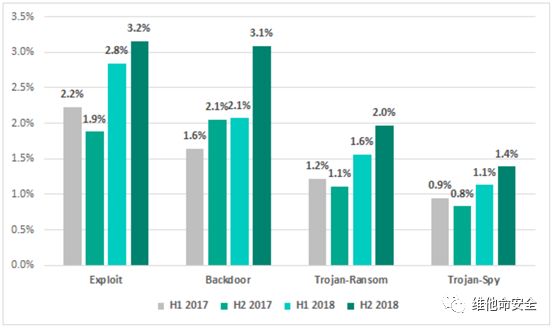

遭受攻击的ICS计算机比例(恶意软件类别分布)

木马仍是最常见的威胁,与2018年上半年相比,后门(Backdoor)的份额增长了1个百分点,勒索软件(Trojan-Ransom)则增长了0.44个百分点。

2017 – 2018,遭受攻击的ICS计算机比例(恶意软件类别分布)

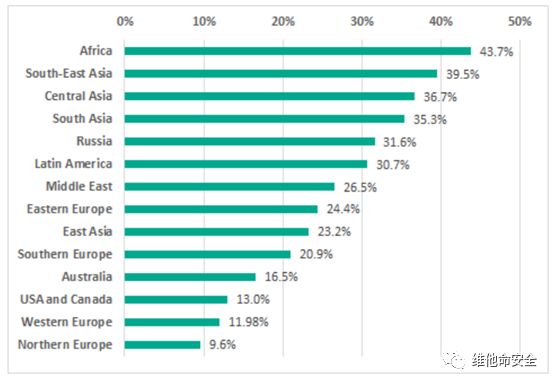

4.4 地理分布

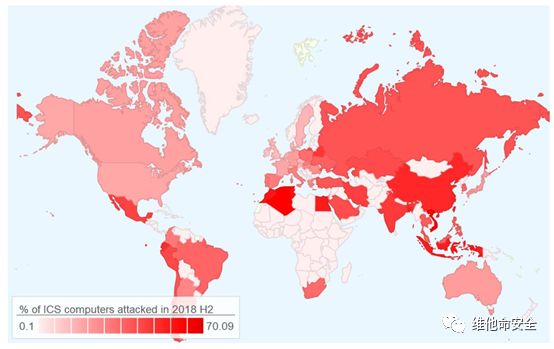

下面的地图显示了不同国家的ICS计算机遭受攻击的比例。

2018年下半年,ICS攻击*的地理分布

*该国家遭受攻击的ICS计算机比例

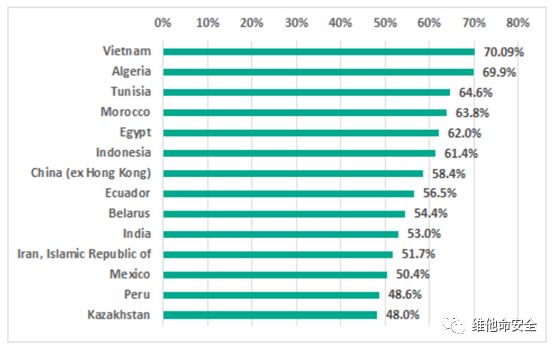

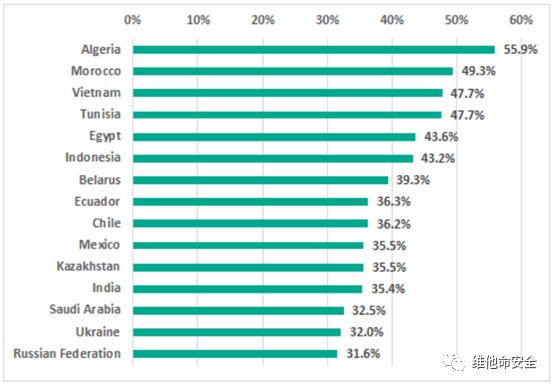

2018年下半年,ICS攻击比例最高的国家/地区(Top15)

与2018年上半年相比,ICS攻击比例国家排名的前五名没有变动,但Morocco(现在处于第三名)和Tunisia(第四名)交换了位置。

2018年下半年俄罗斯遭受攻击的ICS计算机比例是45.3%,和上半年(44.7%)处于同一水平。俄罗斯的排名是第16名。

排名中较为安全的国家/地区是爱尔兰(11.7%)、瑞士(14.9%)、丹麦(15.2%)、中国香港(15.3%)、英国(15.7%)和荷兰(15.7%)。

2018年下半年ICS攻击比例最低的国家/地区

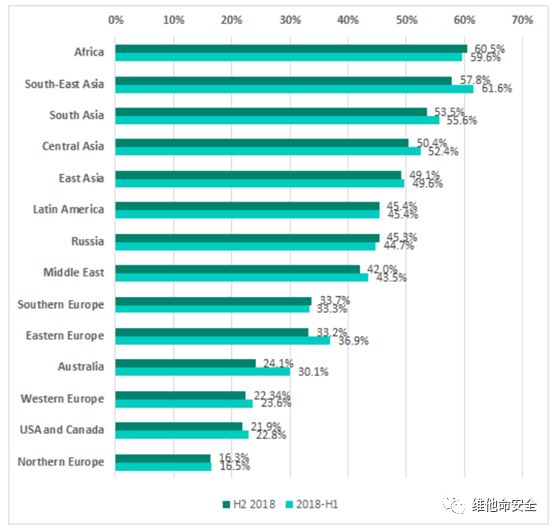

如果按照地理区域来划分,不同区域之间的数字同样相差很大。非洲、东南亚和东亚一直是排名较高的地区。

2018年H1和H2,ICS攻击比例的地理区域分布

4.5 感染源

过去数年间,互联网、可移动媒体和电子邮件成为ICS计算机的主要威胁来源。

ICS计算机*的主要威胁来源(以六个月为统计周期)

* 遭受攻击的ICS计算机比例

2018年下半年,互联网是26.1%的ICS攻击的威胁来源。与2018年上半年相比,这一数字轻微下降,而与之相反的是电子邮件威胁的比例轻微增长。其它主要感染源的份额与2018年上半年的水平相差不大。

ICS计算机的主要威胁来源(以六个月为统计周期)

4.6 主要感染源的地区分布

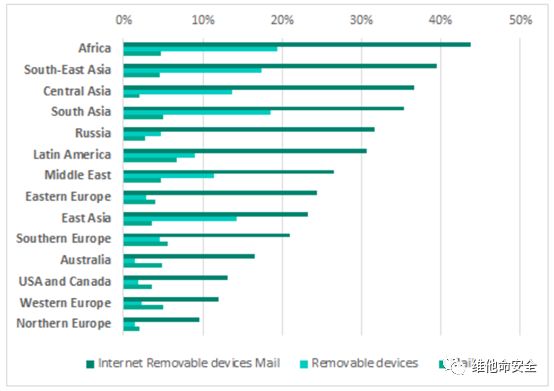

2018年下半年,ICS计算机主要威胁来源的地理分布

4.6.1 互联网

在所有的不同地区,互联网都是主要的威胁来源。但整体而言北欧、西欧和北美的威胁数字较低。

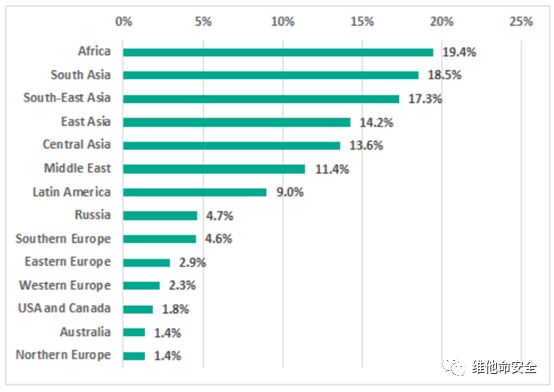

2018年下半年,遭受互联网威胁攻击的ICS计算机比例(按地域分布)

2018年下半年,互联网威胁排名较高的国家/地区Top15

4.6.2 可移动媒体

针对ICS的可移动媒体威胁比例较高的地区是非洲、南亚和东南亚,较低的地区是北美、澳大利亚和北欧。

2018年下半年,遭受可移动媒体威胁攻击的ICS计算机比例(按地域分布)

2018年下半年,可移动媒体威胁排名较高的国家/地区Top15

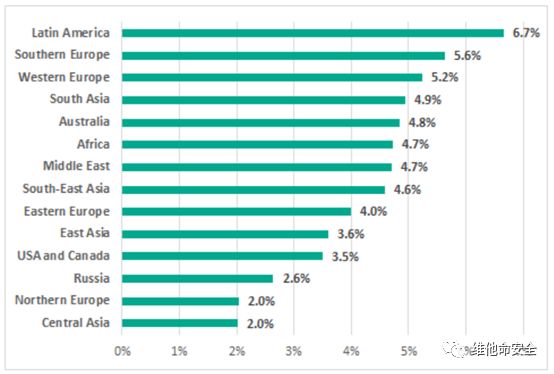

4.6.3 邮件客户端

针对ICS的电子邮件威胁比例较高的地区是拉丁美洲、南欧和西欧,但整体而言各个地区的数字相差不大。

2018年下半年,遭受恶意邮件威胁攻击的ICS计算机比例(按地域分布)

德国在电子邮件威胁比例较高的国家/地区Top15中上榜,值得注意的是该国家在其它方面都未上榜。

2018年下半年,电子邮件威胁排名较高的国家/地区Top15

声明:本文来自维他命安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。