据网络报道:

数据管理部主任胡外光介绍,2月24日上午7:04湖南省儿童医院信息系统遭受黑客攻击,导致系统大面积瘫痪,造成院内诊疗流程无法正常运转。事件发生后,医院立即启动信息系统故障多部门联动应急预案,一边对系统进行抢修,一边疏导患者到各诊区就医。

本次病毒疑是最新变种为外网入侵

2月24日上午,国内顶尖的防病毒公司和专家抵达现场,怀疑是境外黑客通过外网攻击,植入勒索病毒,对省儿童医院HIS服务器文件进行了加密,导致医院业务系统处于不可用状态。针对本次恶性程度极高的病毒攻击,院方表示将继续做好善后事宜,处理遗留问题,加强医院机房信息安全设备防护与应急备份策略,提高网络与信息系统应急保障能力,维护正常的就医秩序。

(某参与湖南儿童医院应急处理的人员对网络新闻中部分不实内容进行说明)

此次湖南省儿童医院中勒索病毒从各方信息来判断是真实存在的。单从应急响应来看,还是速度比较快的,没有造成大范围不良影响,及时对业务进行了恢复。

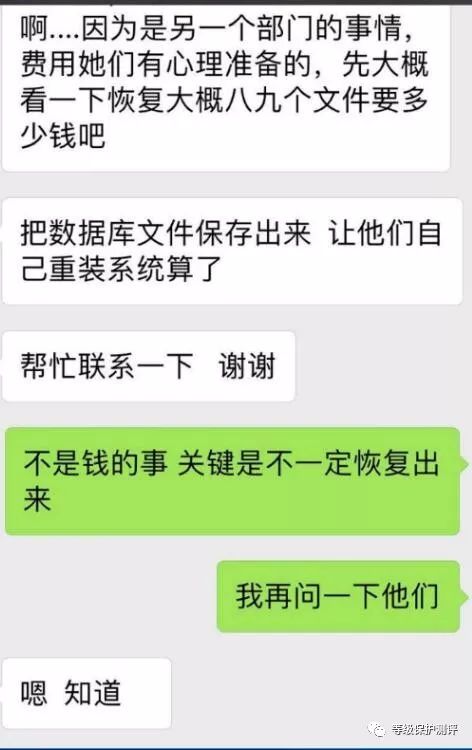

不得不等在大年初七的时候也接到一个客户的电话(也是医疗行业的),说自己所在单位另一部门的一个系统中了勒索病毒,现在数据被加密,系统无法使用,问我能不能帮忙解决。不得不等咨询了一圈相关专家,最后给的回答是只要中了病毒,数据没有做过备份的,想完全恢复数据很难。

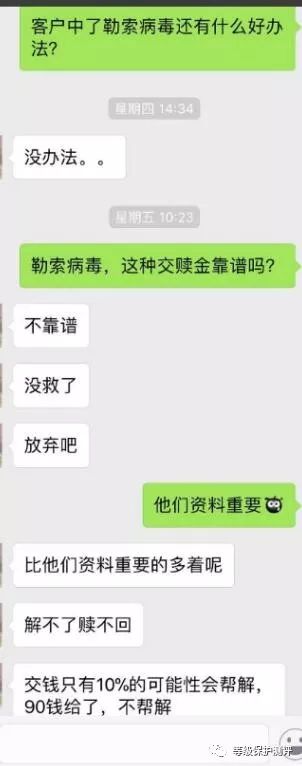

即使是想花钱去恢复数据也很难就把数据给全部恢复出来。缴纳赎金的话,不得不等问了我的一个白客朋友,说大概只有10%会给解密码恢复,大部分就是给了钱也不给恢复。不得不等还说这些数据很重要,我朋友很耿直地回复:比他们资料重要的多着呢。想想也是,这些被加密的资料肯定是相对重要的,不然用户们都不用想办法去恢复,这么重要的资料我们居然都没有保护好,安全防护措施不到位,数据备份没去做。这个病毒在2017年3月就报道了,5月份爆发过一次,可是那时相应的防范措施没有去做,导致现在如此尴尬。

据网上报道:这个病毒的是GlobeImposter 2.0病毒家族的其中一种后缀格式,其它格式还有:

{原文件名}后缀.GOTHAM;*.YAYA;*.CHAK;*.GRANNY;*.SKUNK;*.TRUE;*.SEXY;*.MAKGR;*.BIG1;*.LIN;*.BIIT;*.reserve;*.BUNNY;*.FREEMAN;勒索通知信息文件为:how_to_back_files.html 此病毒主要针对企业,通过RDP远程桌面入侵施放病毒,病毒会加密本地磁盘与共享文件夹的所有文件。建议如下防范措施:1、服务器尽量不要开放外网端口。2、禁止系统自带远程协助服务,使用其它远程管理软件,例如:TeamViewer或者瑞友天翼。3、更改默认administrator管理帐户,禁用GUEST来宾帐户。4、更改复杂密码,字母大小写,数字及符号组合的密码,不低于10位字符。5、外网服务器不要有访问及修改内网计算机文件夹的权限。6、设置帐户锁定策略,在输入5次密码错误后禁止登录。7、安装杀毒软件,设置退出或更改需要密码,防止进入关闭杀毒软件。8、定期的一个数据异地备份,如是云服务器,一定要做好快照。中毒后第一时间做好以下工作:1、断开网络,预防感染其它计算机文件。2、结束病毒进程,安装杀毒软件,查杀病毒,预防二次中毒加。(查杀病毒不会损坏加密的文件)3、备份加密数据。预防意外造成加密数据损坏无法解密。4、排查服务器的局域网是否有共享文件夹文件被加密,备份它们。联想起最近这些鲜活的医疗行业中毒案例,加上更多没有被报道出来的案例,不得不等猜测这不是个案,很可能是境外或者境内部分黑客有组织地专门针对医疗行业用户进行了各种攻击,尝试着对数据进行加密,然后进行勒索。所以在此不得不等也提醒大家(不仅是医疗行业用户)抓紧进行一次安全排查,消除安全隐患,加强安全防护措施,做好数据备份,做好等保等合规性工作。

声明:本文来自等级保护测评,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。