安全公司Digita Security的首席研究员Patrick Wardle发现了一款被称为“Coldroot”的恶意软件,它是一种远程访问木马(RAT)。尽管它在两年前就已经被上传到了GitHub,但到目前为止,它仍然无法被大多数防病毒引擎检测到。

Coldroot是在2016年被上传到Github的,并且被免费提供。而现在,事情似乎出现了一些变化,这款恶意软件已经进入了主动分发阶段。

Wardle表示,这个最新版本的Coldroot是他在一个非官方的苹果音频驱动程序(com.apple.audio.driver2.app)中发现的。恶意软件伪装成文档,打开时会显示需要用户输入帐号和密码(MacOS凭证)以进行登录的提示。一旦受害者提供凭证,恶意软件会静默地安装并联系其命令和控制(C&C)服务器,以等待攻击者的进一步指示。

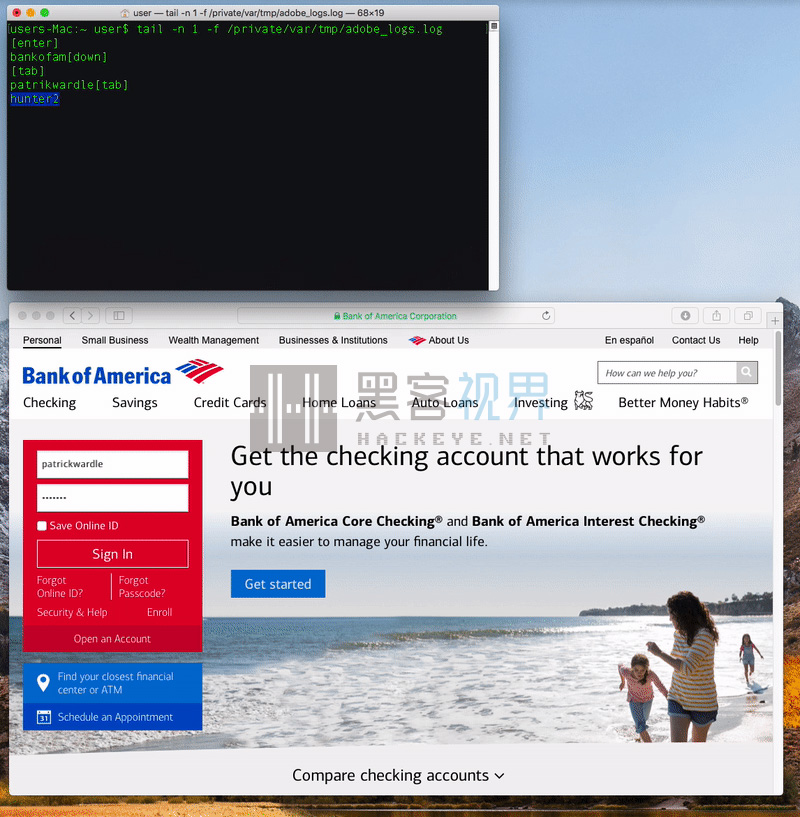

恶意软件会修改MacOS的隐私数据库(TCC.db),这使得它能够与系统组件交互,以获取执行键盘记录所需的访问权限。此外,Coldroot通过将自身安装为启动守护进程来管理受感染的系统。这样,在每次打开受感染的计算机时,恶意代码都会自行启动。

一旦Coldroot被激活,它就可以进行屏幕截图、实时远程查看桌面、启动和终止目标系统上的进程,并可以搜索、下载、上传和执行文件。所有被窃取的数据都会发送到远程Web面板,这与现在大多数RAT的工作方式类似。

Wardle指出,这是一个“功能齐全且目前无法被检测出”的恶意软件。自2017年1月1日以来,一个网名为“Coldzer0”,疑似Coldroot作者的人一直在暗网上推销这款软件。另外,根据Coldzer0 发布的广告视频来看,Coldroot是一款跨平台的恶意软件,可针对基于MacOS、Linux和Windows的操作系统。

Wardle还指出,目前还不清楚Coldroot的这个新版本是否与两年前上传的版本相同,或者它是该恶意软件的修改版本。虽然新版Coldroot中仍包含有其初始作者(Coldzer0)的详细信息及联系方式,但这也很有可能是其他从GitHub上获取代码后对软件进行改进的人留下的误导线索,以避开安全研究人员的深入调查。

Wardle表示,该恶意软件可能无法影响MacOS High Sierra等较新操作系统,因为系统TCC.db的安全性通过系统完整性保护(SIP)得到了保证。但他认为,恶意软件的主动分发表明,黑客正在不断尝试加强对Mac的攻击,Mac用户最好还是能够切换到使用最新版本的操作系统,以避免遭受此类恶意软件的侵害。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。