KPOT Stealer是一种用C/C++编写的恶意软件,窃取来自各种软件应用程序和服务的帐户信息和其他数据。它的名称基于早期版本的恶意软件中使用的命令和控制(C&C)面板。

1. KPOT Stealer概览

KPOT Stealer是一种恶意软件,专注于从Web浏览器、即时消息应用、电子邮件、VPN、RDP、FTP、加密货币和游戏软件中恶意提取帐户信息和其他数据。

Proofpoint的研究人员早在2018年8月就在电子邮件活动和漏洞利用工具包中发现了KPOT Stealer的身影。此外,Flashpoint Intel的研究人员业在2018年9月观察到了该恶意软件针对Jaxx加密货币钱包用户进行攻击。

2018年11月至2019年5月分发KPOT Stealer的漏洞利用工具包活动

2. 最新KPOT v2.0活动分析

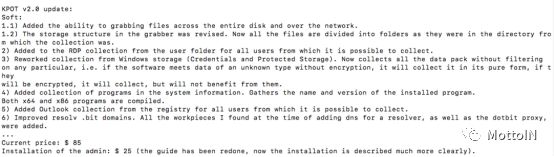

最近,威胁行为者开始提供该恶意软件的更新版本。这个较新的版本在各种地下黑客论坛上以约100美元的价格出售。

俄罗斯论坛中的广告描述了KPOT v2.0更新内容及其售价

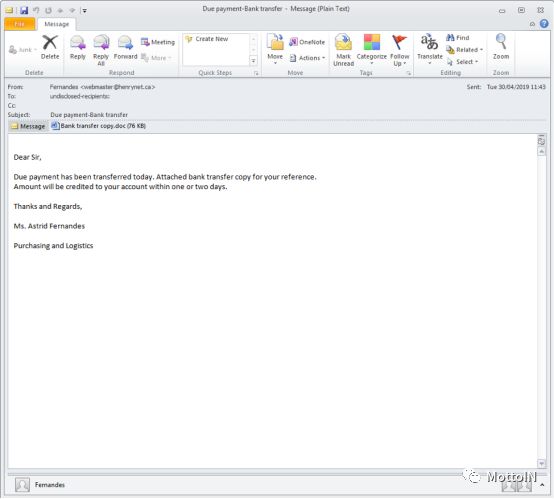

研究人员在各种电子邮件活动中都观察到了KPOT。例如,以下消息共享的策略,技术和过程(TTPs)中,通过从类似的文档和相同的有效负载域名提供另一个恶意软件系列Agent Tesla。

KPOT活动的电子邮件

来自:Fernandes <webmaster@henrynet.ca>

主题:到期付款—银行转帐

日期:2019年4月30日,星期二

附件:“银行转帐copy.doc”

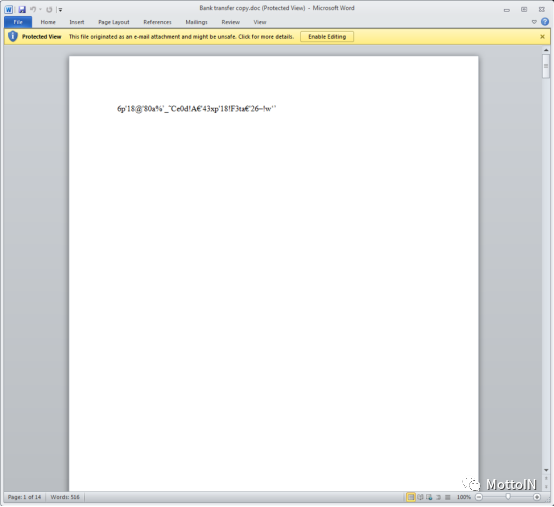

含CVE-2017-11882漏洞的RTF文档附件(也称为公式编辑器)

在这个例子中,附件是一个LCG Kit变体RTF文档,它使用公式编辑器利用CVE-2017-11882通过bit.ly链接下载“中间下载器(intermediate downloader)”:

hxxps://bit[.]ly/2GK79A4

hxxp://internetowe[.]center/get/udeme.png

反过来,这个下载器依次从各个paste.ee链接中获取包含Base64编码的有效负载的Powershell脚本的部分内容:

hxxps://paste[.]ee/r/BZVbl(Powershell脚本片段,包括附带的用于反射dll注入的二进制文件)

hxxps://paste[.]ee/r/mbQ6R(Base64编码的有效负载)

hxxps://paste[.]ee/r/OsQra(Powershell脚本的结束部分)

有效载荷是配置的KPOT Stealer程序:

C2: hxxp://5.188.60[.]131/a6Y5Qy3cF1sOmOKQ/gate.php

XOR key: Adx1zBXByhrzmq1e

该恶意软件提供以下功能:

从Chrome窃取Cookie、密码和自动填充数据;

从Firefox窃取cookie、密码和自动填充数据;

从Internet Explorer窃取cookie;

窃取各种加密货币文件;

窃取Skype帐户;

窃取Telegram账号;

窃取Discord帐户;

窃取Battle.net帐号;

窃取Internet Explorer密码;

窃取Steam账号;

截取屏幕截图;

窃取各种FTP客户端帐户;

窃取各种Windows凭据;

窃取各种Jabber客户帐户;

删除自身。

3. 结论

客户端桌面操作系统能够运行多种类型的应用程序,如Web浏览器、即时消息应用、电子邮件、VPN、RDP、FTP、加密货币和游戏软件,越来越多地被诸如KPOT Stealer这样的恶意软件通过电子邮件活动或漏洞利用工具包窃取其凭证和数据。

这些黑客工具的商业性质意味着即使是技术不熟练的威胁行为者也可以轻松入手,利用其复杂的恶意功能。研究人员建议客户时刻保持警惕,使用最新的供应商补丁、及时进行平台更新、提高对社会工程技术的普遍认识,来保护他们的客户端系统。

声明:本文来自MottoIN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。