一 移动边缘计算简介

移动边缘计算(Mobile Edge Computing, MEC)概念最初于2013年出现。IBM与Nokia Siemens网络当时共同推出了一款计算平台,可在无线基站内部运行应用程序,向移动用户提供业务。欧洲电信标准协会(ETSI)于2014年成立移动边缘计算规范工作组,正式宣布推动移动边缘计算标准化。

ETSI定义MEC为在移动网边缘提供IT服务环境和云计算能力。随着一些具有高速率、低时延需求的新型业务的出现,传统通过核心网完成数据传输和数据处理的方式已难以满足这些业务的需求。MEC的出现,将网络业务和计算能力下沉到更接近用户的无线接入网侧,从而降低核心网的负载和开销,并降低了业务时延。2016年,ETSI将边缘计算的概念扩展为多接入点边缘计算(Multi-Access Edge Computing),将MEC从电信蜂窝网络扩展至其他无线接入网络(如WLAN)。MEC可以为用户提供本地视频、AR/VR、用户定位、视频QoS优化、视频监控、流量分析等服务。

MEC还将作为关键技术满足5G本地低时延业务的需求。ETSI在2018年6月份发布了《MEC in 5G networks》白皮书,介绍了5G服务化网络架构与MEC服务的融合方式。MEC可以作为应用功能(AF)与5G核心网的网络开放功能(NEF)进行交互,通过策略控制功能(PCF),向会话管理功能(SMF)下发本地流量路由策略,从而使用户的业务流量流向本地用户面功能(UPF),再到MEC提供的本地数据网络。

二 MEC面临的安全风险

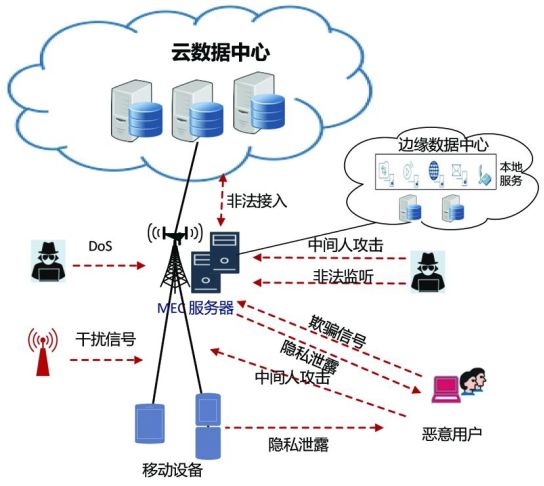

MEC将云数据中心的计算能力下沉到了网络边缘,一方面,MEC基础设施通常部署在无线基站等网络边缘,使其更容易暴露在不安全的环境中。另一方面,MEC将采用开放应用编程接口(API)、开放的网络功能虚拟化(NFV)等技术,开放性的引入容易将MEC暴露给外部攻击者。然而,与云中心相比,由于边缘设施的资源和能力有限,难以提供与云数据中心一致的安全能力,MEC服务面临一定的安全风险问题(如图1所示),包含以下几个方面:

(一)认证与授权

MEC可以认为是在网络上层为用户提供边缘业务, MEC服务可以由网络运营商或者第三方服务商提供。如果MEC服务由运营商提供,可以认为MEC服务与网络之间是可信的。但如果MEC服务由第三方提供,在接入网络的时候如果没有与网络之间进行认证与授权,则面临恶意第三方接入网络提供非法服务的风险。

(二)网络基础设施安全

空口传输安全:边缘MEC服务器可部署在无线基站侧,用户与基站之间的空口通信容易受到DDoS、无线干扰、恶意监听等攻击。

中间人攻击:外部的恶意用户可以通过入侵和控制部分MEC网络设备,发起非法监听或者流量篡改等攻击行为, 例如当网络之间的网关被入侵后,所有通过该网关的流量将会暴露给恶意用户。

伪设备:恶意用户会可能在MEC服务区域部署伪基站、伪网关等设备,造成用户的流量被非法监听或篡改。

(三)边缘数据中心安全

物理破坏:MEC边缘数据中心的服务设施可能部署在不可信的物理环境中,部分区域的设备可能会受到恶意用户的物理破坏。由于MEC服务设施通常部署在本地,物理破坏通常发生在局部区域内。

隐私泄露:虽然边缘数据中心通常只处理和存储一定地理范围内用户的数据,但是如果缺乏相关的数据保护机制,外部恶意用户可能会入侵数据中心并获取MEC用户的敏感数据,尤其是用户位置等敏感数据。

服务篡改:如果恶意用户通过权限升级或者恶意软件入侵攻击边缘数据中心,并获得了系统的控制权限,则恶意用户可能会终止或者篡改MEC主机提供的业务,并且可以发起选择性的DoS攻击或者用户敏感信息窃取。

(四)虚拟化安全

开放接口攻击:通常边缘数据中心会采用网络功能虚拟化的方式实现,通常边缘的虚拟化设施会为用户和边缘数据中心配置开放API,这些接口会传输物理和逻辑环境中的信息,例如本地网络的状态。如果接口被外部恶意用户攻击,会造成NFV环境中的敏感数据泄露。

权限升级:恶意的VM可能会通过获取主机的操作管理权限,如果虚拟机(VM)之间的隔离不足,恶意VM可以篡改其他VM的计算任务,影响边缘数据计算和业务处理的结果。此外,恶意用户可能在VM中植入恶意软件、木马病毒等。 当用户发生移动导致VM发生迁移时,恶意VM会感染其他区域内的虚拟化MEC主机和系统。

资源滥用:一方面,恶意VM 占用MEC系统的资源执行恶意程序,例如破解MEC系统管理员密码,或作为僵尸服务器发动DDoS攻击等。另一方面,通常MEC边缘的网络、计算和存储资源不如云数据中心充足,恶意VM可能通过执行与计算任务无关的程序,耗尽MEC系统的网络、计算和存储资源,影响MEC系统工作效率。

(五)用户设备安全

当MEC用户设备被恶意用户控制后,一方面会造成用户隐私数据泄露风险;另一方面用户设备可能被恶意控制向周边其他边缘用户发送虚假信息,例如受感染的车联网MEC终端设备传播错误的路况信息。

图1 MEC安全风险

三 MEC安全问题解决思路

为了应对上述安全风险问题,可以通过以下方式增强MEC服务的安全。

(一)采用集中式或分布式的鉴权和认证方法

一方面,可以通过第三方认证服务器,对MEC设备之间进行鉴权和认证。但是这种方式要求部署第三方服务器,依赖于第三方认证服务的可靠性和安全性。 另一方面,由于边缘计算服务器和设备数量较多,且可能采用分布式交互的方式,因此一些分布式认证和鉴权机制也可以用于边缘设备之间的认证和鉴权,例如设备之间通过公钥基础设施(PKI)进行双向认证。这样的认证可以不依赖于第三方认证服务,但是要求边缘用户存储相关的认证信息。

(二)充分利用已有通信安全协议

在MEC服务中,用户与MEC服务器之间的通信会涉及到许多通信协议,例如TCP/IP协议、802.11系列协议、5G协议等。这些协议中都包含对用户的接入认证、数据传输安全等相关的安全协议和机制。例如,IETF刚在8月份发布了TLS 1.3版本,通过增强对握手协商的加密来保护数据免受窃听。3GPP也于2018年3月份发布了R15版本的5G安全协议。在MEC服务框架下,可以充分利用上述安全协议的特点,解决MEC服务中认证鉴权、数据传输、隐私保护等安全问题。

(三)采用入侵检测技术发现恶意攻击

应用于云数据中心的入侵检测技术也可以应用于边缘数据中心,对恶意软件、恶意攻击等行为进行检测。此外,对于边缘分布式的特点,可以通过相应的分布式边缘入侵检测技术来进行识别,通过多节点之间进行协作,以自组织的方式实现对恶意攻击的检测。

(四)应用数据加密增强用户隐私安全

还可以对边缘数据中心的数据进行保密性和完整性保护,增强对VM数据存储、计算处理和迁移过程中的数据安全保护,提高用户隐私数据的安全性。

(五)通过虚拟机隔离提升虚拟化安全

对于部署在虚拟化边缘环境中的VM,可以加强VM之间的隔离,对不安全的设备进行严格隔离,防止用户流量流入到恶意VM中。另外,可以实时监测VM的运行情况,有效发掘恶意VM行为,避免恶意VM迁移对其他边缘数据中心造成感染。

(作者:中国信息通信研究院 安全研究所 冯泽冰)

声明:本文来自互联网新技术新业务安全评估中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。