Verizon每年发布的DBIR(《数据泄露调查报告》)是安全业界的一份重要数据参考。

我从2009年开始关注这份报告至今。10年到13年的DBIR报告当时还在我的博客中进行了分析。14年到16年的报告都被我在当时做日志管理产品的胶片中进行引用。这期间也见证了DBIR报告提纲的变迁,以及VERIS安全事件描述框架的逐步成熟。

从09年到13年这期间,报告主要围绕Threat Actor和Threat Action来进行分析,主要突出的是威胁视角。Threat Actor就是威胁源,VERIS框架定义了三种:外部、内部、伙伴。而Threat Action就是威胁动作,包括hacking攻击与入侵, malware恶意软件, social社交工程, error错误, misuse误操作, physical物理方式, environmental外界(自然)环境7种。

从14年到17年报告的视角(提纲)进行了调整,聚焦到了安全事件(incident)和数据泄露事件的模式分类上,回归到了报告的核心主题。模式分类包括10种:POS机入侵、web应用攻击、内部及特权账户误用、物理设备窃取和丢失、各种错误、犯罪软件、支付卡侧写、拒绝服务、网络间谍、其它。在针对每种模式分类的事件/泄露进行分析的同时,还给出了应对的建议措施。

从17年开始,报告加大了对行业的分析。而在18年、19年的报告种更是重点围绕9大行业(住宿餐饮、教育、金融保险、健康、信息、制造、专业技术与科学服务、公共管理部门、零售)来进行分析,更加贴近客户。

而上述所有视角、分类,都囊括在VERIS框架之中。DBIR作为VERIS的一个成果,体现出了匿名化安全事件和泄露信息共享的价值,让我们更全面更细致洞察安全事件与泄露事件的动态与趋势。

DBIR报告还有一个很著名的分析就是对泄露事件不同时间阶段的分析,譬如下图是2012年的报告种所展示的:

这个图让我们比较客观的认识到攻击者攻陷网络窃取数据所花的时间之短,与发现泄露事件并处置和修复的耗时之长的鲜明对比。直到现在,我们还在力图缩小这个时间差,也即所谓的“攻击者的自由攻击时间”。

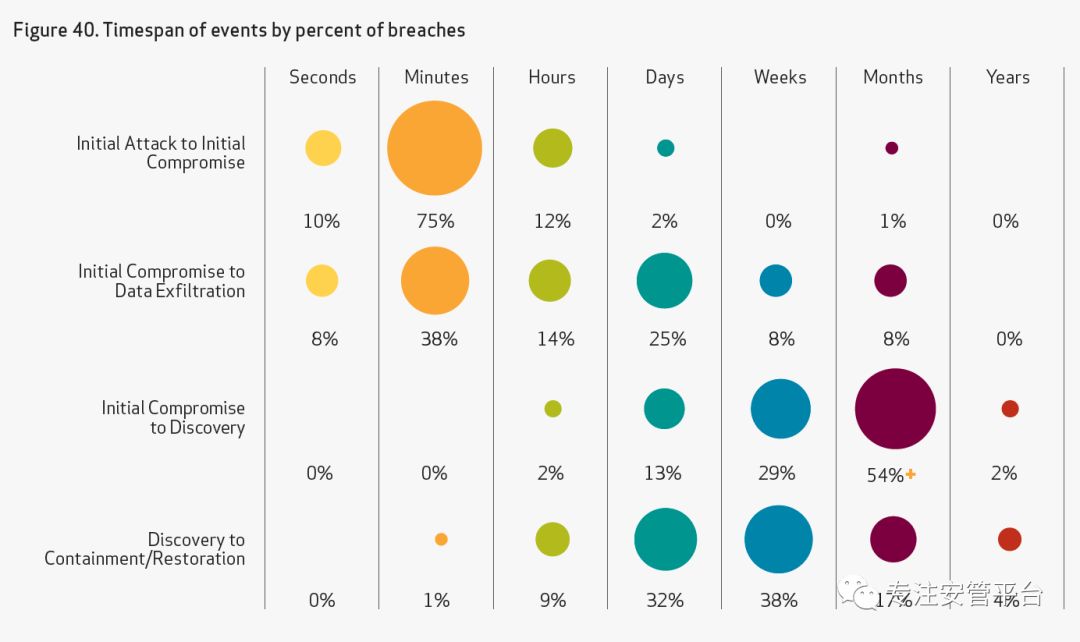

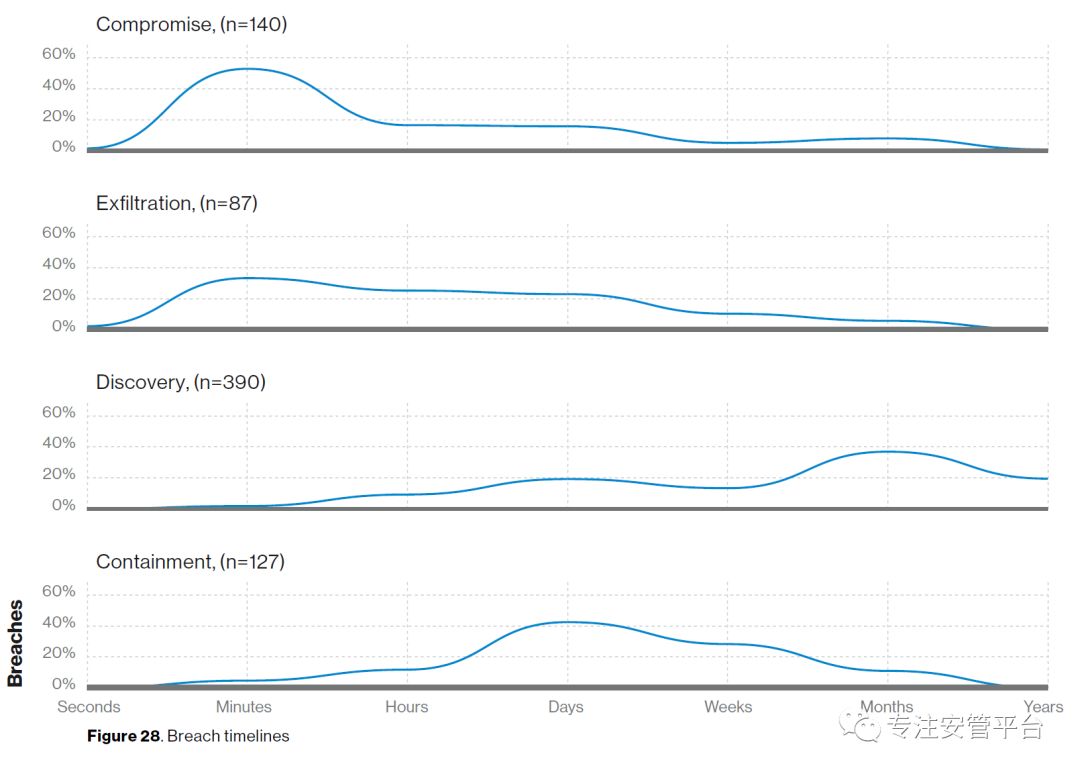

下图是2019年报告里的数据泄露事件时间线:

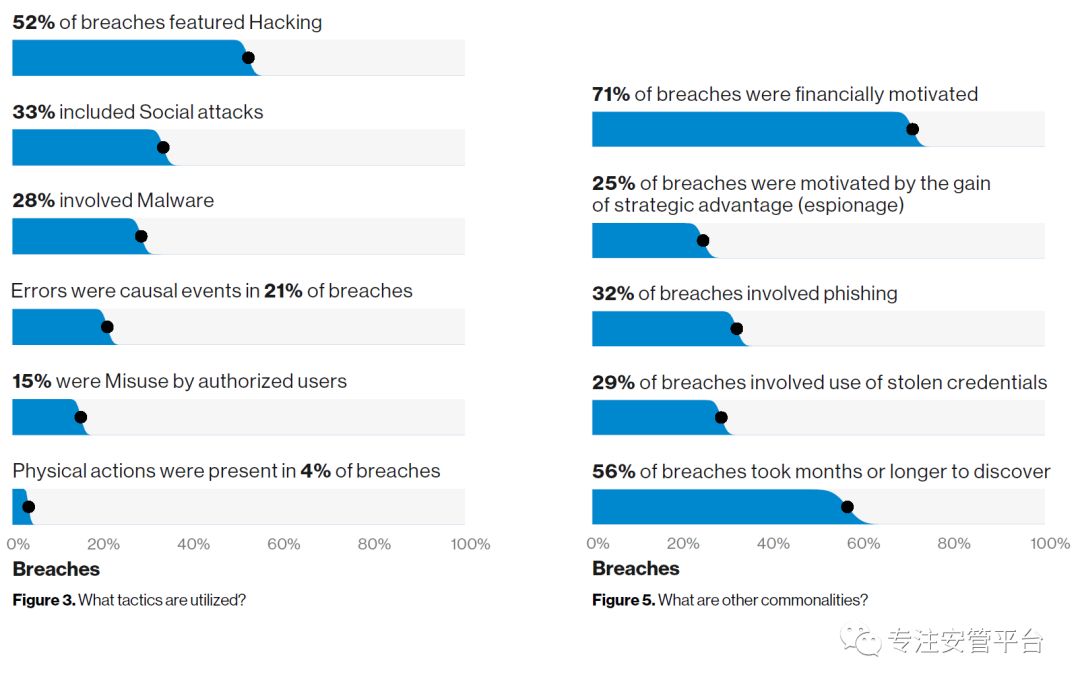

可以看到,N多年来情况基本没有太大的改观。报告明确提及56%的泄露事件需要数月或者更长时间才能被发现。

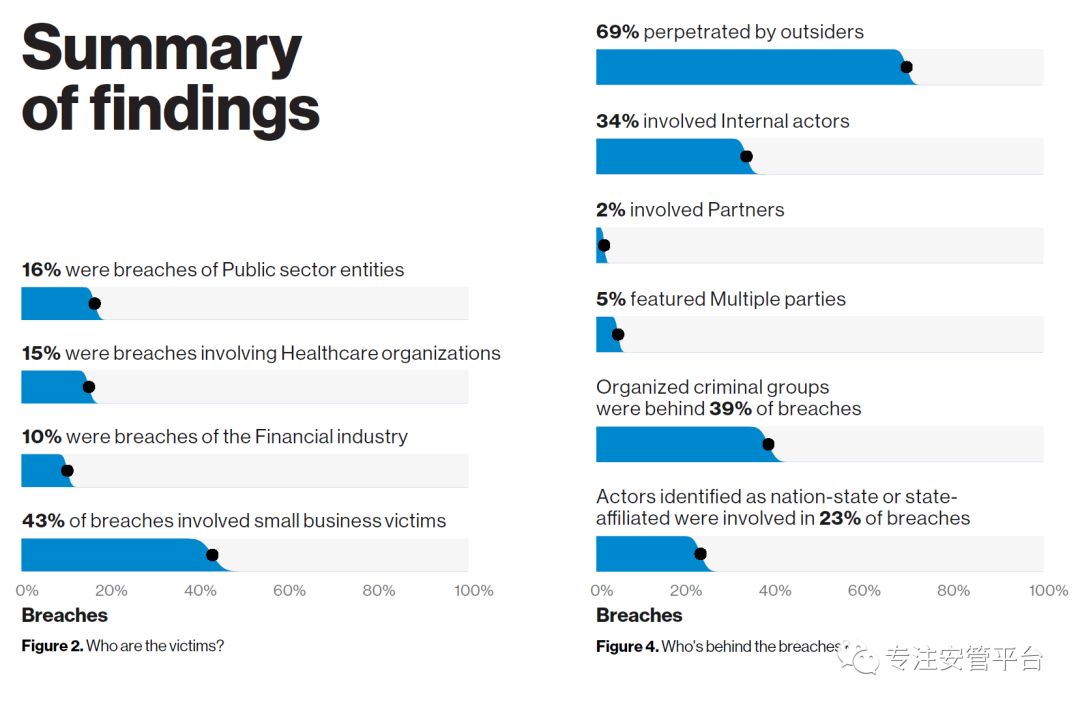

回到2019年的报告,再看看以下几组数据:

可以发现:

1)中小企业受害者数量众多;

2)69%的威胁源来自外部;而这些威胁源中,来自犯罪组织(团伙)的占比最高,其次是国家发起的;

3)从威胁源所使用的战术的角度(也即安全事件模式类型)来看,黑客攻击排第一位,其次是社交工程攻击和恶意软件。此外,内部自身错误导致的数据泄露事件比例高达21%,真是不怕神对手,就怕猪队友!进一步对这些错误原因进行分析,占比最高的是分发错误(把数据给了错误的接收人)、发布错误(将私密信息发到公开网站或者公开文档中),以及误配置。

4)71%的泄露事件是出于经济动机发生的;

5)32%的泄露事件跟钓鱼有关;

6)56%的泄露事件需要数月或者更长时间才能被发现。

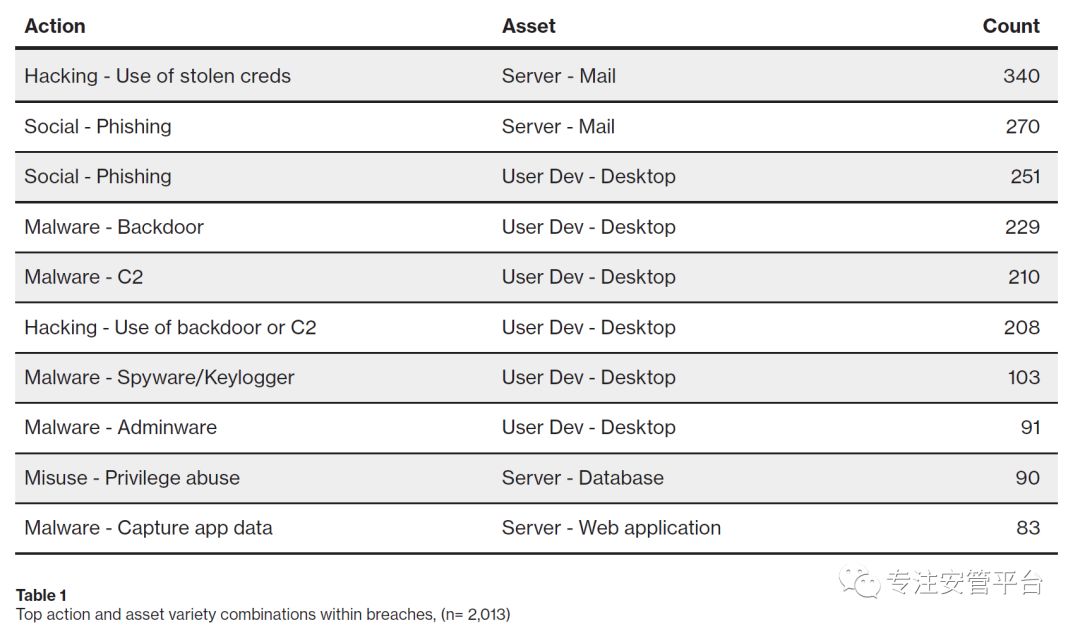

下表显示了泄露事件主要的威胁动作及其针对的资产对象:

可以发现,利用窃取的凭据对邮件服务器发起攻击的行为占比最高,其次是邮件钓鱼。

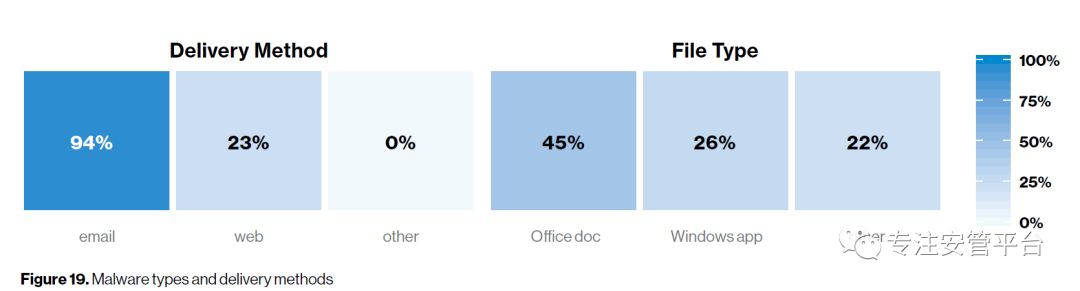

下图也比较有趣:

可以发现在恶意软件导致的数据泄露事件中,94%的恶意软件都是借助email进来的,23%是借助了web应用。而在恶意软件的载体方面,45%是office文档,26%是windows应用程序。

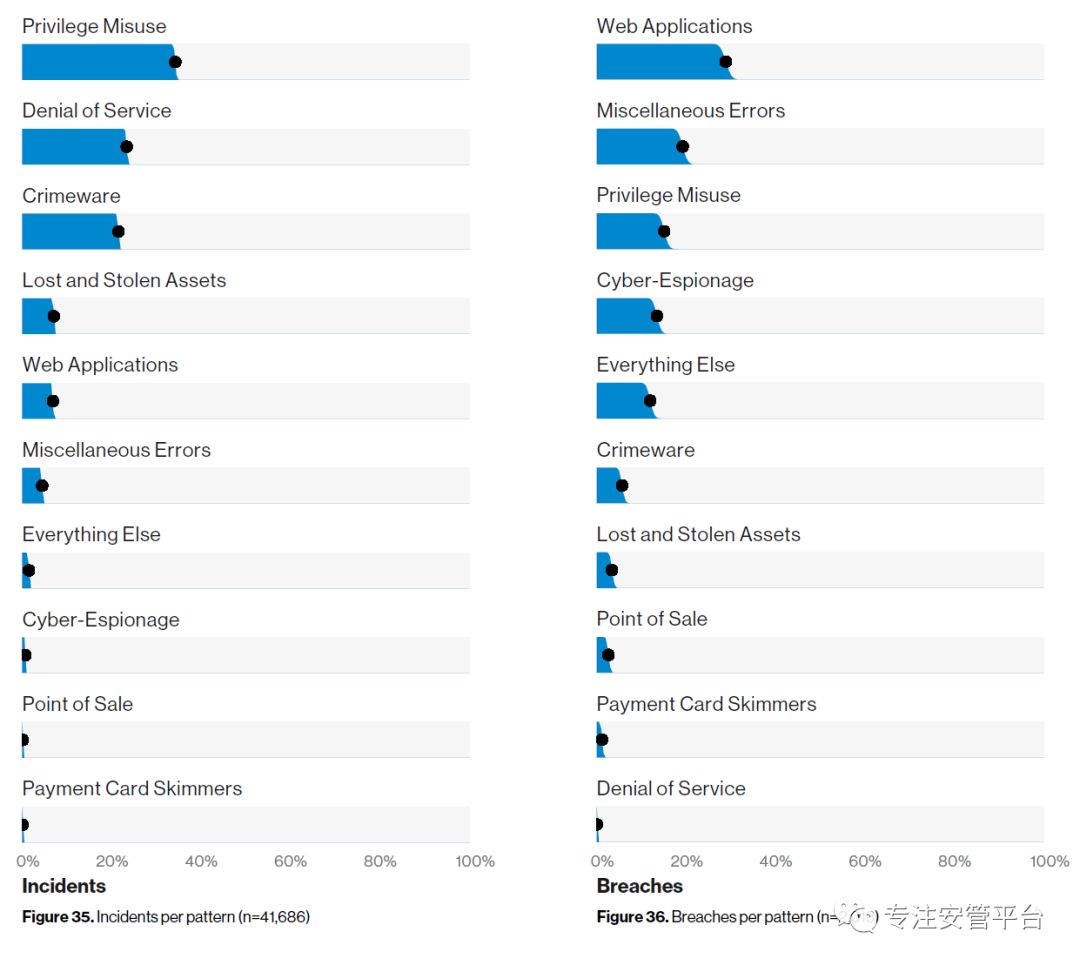

下图展示了安全事件和数据泄露事件的不同模式类型的分布:

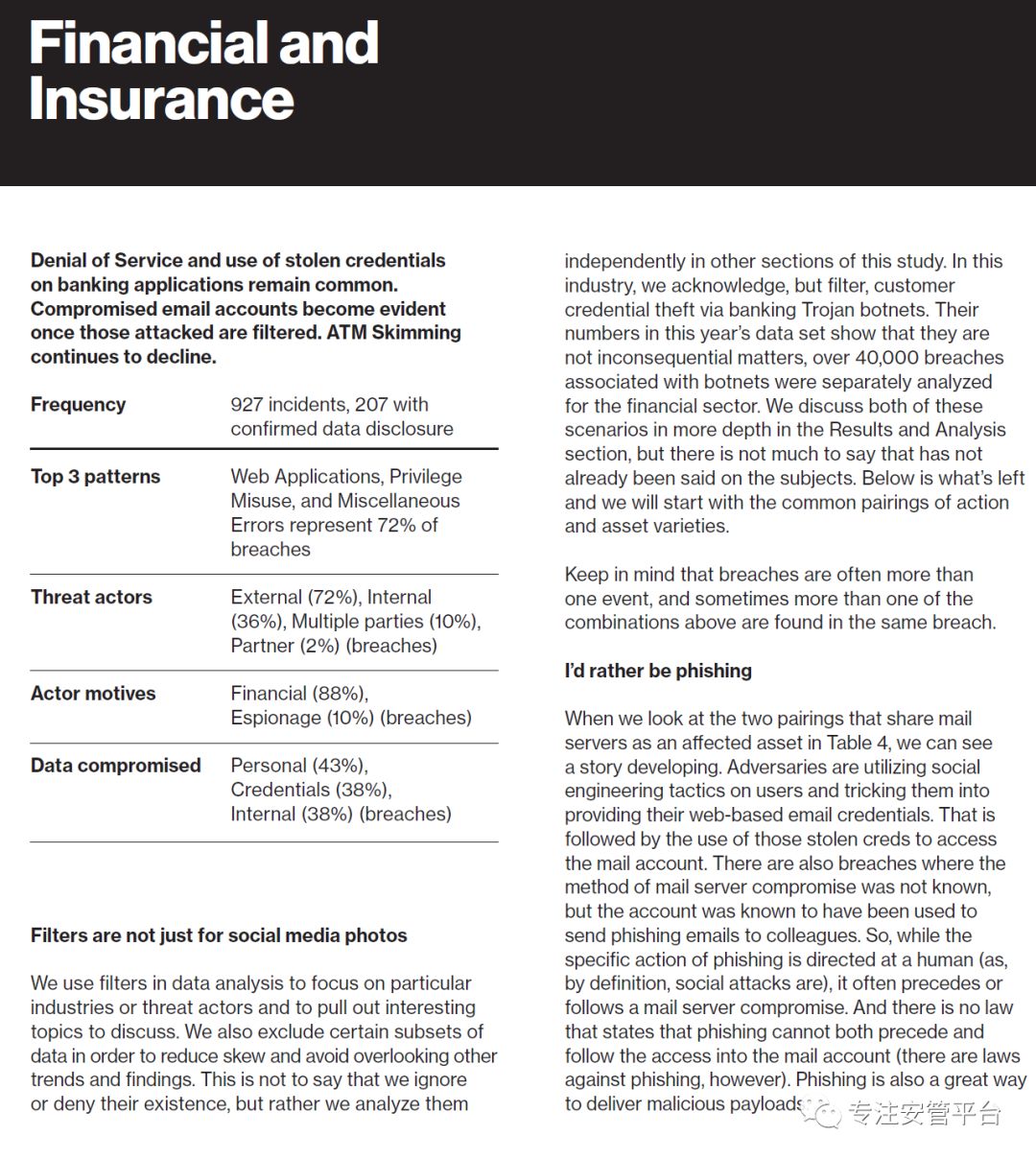

这个报告还有很多信息,包括各个行业的分析结果,值得各位一读。譬如金融保险行业的如下:

声明:本文来自专注安管平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。