假新闻的传播模式,在国外拥有一套流水线,与国内的微博、微信公众号、朋友圈、匿名论坛等方式截然不同。

下面通过一起伊朗针对沙特阿拉伯,以色列和美国的反对性质的假新闻传播的案例,来快速了解一下基本模式。

曾经有一起假新闻传播事件发生于2018年11月5日,位于华盛顿的海湾国家恐怖主义专家阿里·艾哈迈德(Ali Al-Ahmed)和沙特阿拉伯之声评论家在Twitter上收到了“Mona A. Rahman”的私信消息。

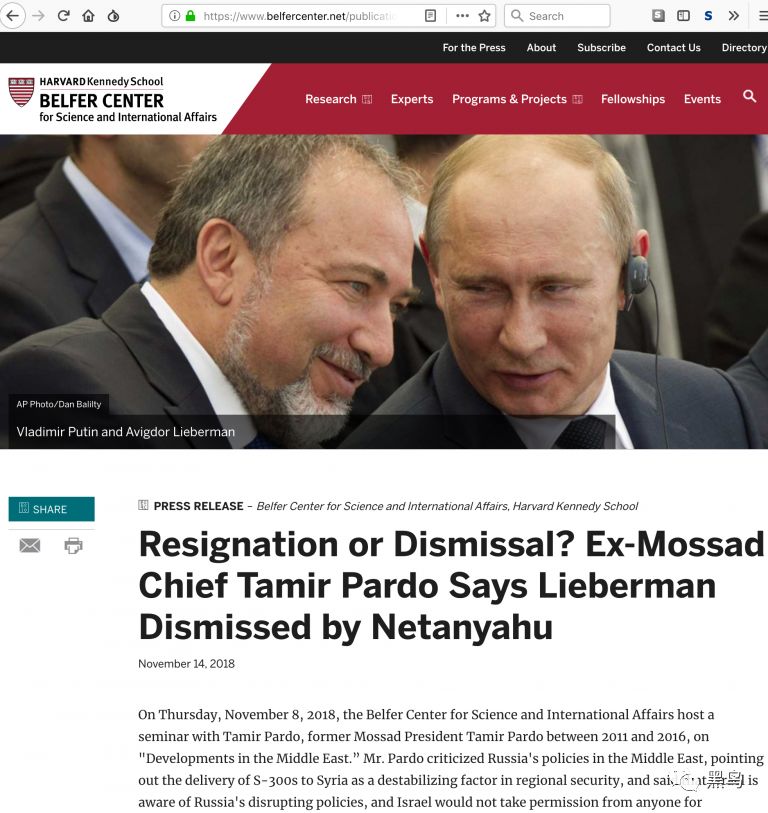

在与Al-Ahmed用阿拉伯语进行一些礼貌的对话后,“Mona”分享了哈佛肯尼迪学院Belfer中心的一篇文章(见下图)。

这篇文章包含前摩萨德导演塔米尔帕尔多的声明,声称以色列前国防部长阿维格多利伯曼被内塔尼亚胡招募为俄罗斯特工。这些指控如果属实,可能会使俄罗斯和以色列之间的关系紧张。

(本鸟觉得这几个名字真tm难念)

可以看出这篇文章表面上看起来很真实。颜色、字体、徽标和布局与Belfer Center的网站完全相同。

仔细看看这篇文章就会发现错别字,语法错误和并且带有可疑的网址。这篇文章是在belfercenter.net上发表的,而不是真正的Belfer Center的网站belfercenter.org。

上面这类假新闻传播知识是众多记者通过广泛的影响和虚假信息操作发起的故事一部分,而这类活动被称之为Endless Mayfly。

Endless Mayfly采用多种策略、角色和叙述,试图通过传播批评沙特阿拉伯、美国和以色列的故事来扩大地缘政治紧张局势。

该活动不仅经常尝试与像艾哈迈德这样的记者和活动家建立关系,作为进一步扩大虚假信息的手段,它还负责一系列欺诈性文章、域名和社交媒体账户的创建。而这些信息均是为了故意误导或欺骗为目的而发起。

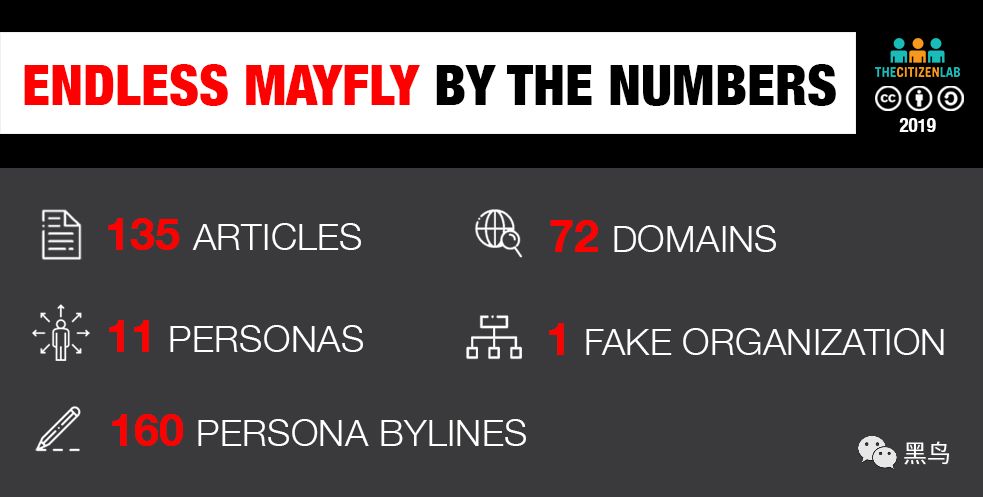

与Endless Mayfly相关的活动。

一些假文章的初步报道推测,Endless Mayfly可能与俄罗斯有关, 然而根据调查收集到的证据,可以确认该类活动与伊朗保持一致并且至少从2016年初开始运作。

而证据来源于活动的整体框架,所使用的叙述,和其他相关报告中重叠数据的作为指标来判断是否为伊朗的活动。

与Endless Mayfly相关的许多不真实的文章已经被记者或目标新闻媒体自己公开识别和揭穿。

例如,在2016年,Buzzfeed News发表了一篇关于不真实的Guardian文章的文章,而Le Soir则写了2017年他们是如何被模仿的。

在2018年8月,Endless Mayfly使用的重新发布网络相关的帐户和页面经过FireEye协调被Facebook停用,谷歌和Twitter不久之后紧随其后,引用“国家赞助的活动”和“协调操纵”作为帐户关闭的原因。

该活动在现在仍处于活跃状态,尽管自开始观察以来,其活动水平和策略已经发生了变化。

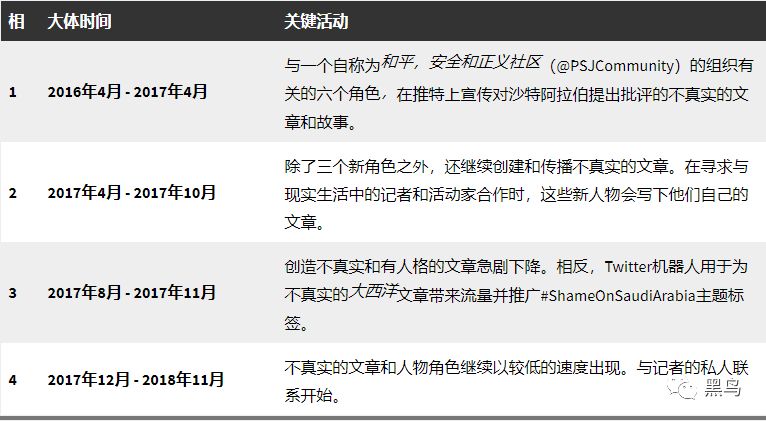

主要分为下面4个阶段。

虽然Endless Mayfly的时间顺序活动被描述为四个阶段,但每个阶段的目标仍然相同:创建、传播和放大虚假和误导性内容。

下面就是一个最重要的概念——

“虚假信息供应链”,Disinformation Supply Chain

可大致归纳为以下五个步骤:

步骤1:创建人物角色:建立社交媒体身份,用于放大特定的叙述并传播虚假新闻内容。

步骤2:冒充已建立的媒体网站:使用域名仿冒和抓取内容,创建网站从而冒充已建立的媒体渠道,例如Haaretz和The Guardian,然后将其作为假文章发布平台。

步骤3:创建假文章:组合虚假声明和事实内容的故事发布在模仿站点上,或作为第三方站点上的用户生成内容发布。(如twitter,facebook)

步骤4:放大虚假的内容:起初创建的人物角色通过部署一系列技术来扩展内容,如将虚假的文章发送给私人消息记者。在某些情况下,多个与伊朗官方保持一致的网站也会传播内容。曾经就有使用机器人在Twitter上进行传播活动的案例。

步骤5:删除和重定向:在舆论传播达到一定程度时,传播活动的运营者会删除掉虚假的文章,并将链接重定向到他们冒充的合法新闻网站上。但是对虚假内容的引用将继续存在,并且,进一步创造了真实故事的背景,同时使得消息最初来源模糊化。

下面将根据实际发生的步骤来还原这个模式。

第1步:创建角色

Endless Mayfly创造的人物角色起初通常背景单薄,只会在指定的主题频道上发推文。

人物角色包括假学生、记者和活动家。

但是随着活动的成熟,一些人物角色通过在第三方网站上获取署名并以自己的名义发布内容而获得了更大的深度(例如:黑鸟,著名傻屌评论员)。

推特上的角色

这些Twitter角色扩展了三个来源的内容:

1、Endless Mayfly发布的虚假信息

2、在第三方网站上以其名义发布的内容

3、来自非附属第三方网站的各种内容

步骤2、3:创建高度相似的域名和并模仿内容

Endless Mayfly创造了至少135个假文章和他们控制的72个相似的域名。

这些域名中的大多数冒充了知名媒体,尽管少数伪装成其他网站,如德国政府网站,Twitter和亲Daesh网站。

通常,他们托管的网站和假文章都是用从目标网站中dump的内容和代码元素。

这些网站传播了一系列批评性叙述以及虚假和误导性的故事。

大多数Endless Mayfly的内容都是用平淡和写实的语气写成的,但在某些情况下,一些虚假内容会采用令人窒息的情感方式描写。

写作往往包括语法和印刷错误,这表明它是由非母语英语人士撰写的。

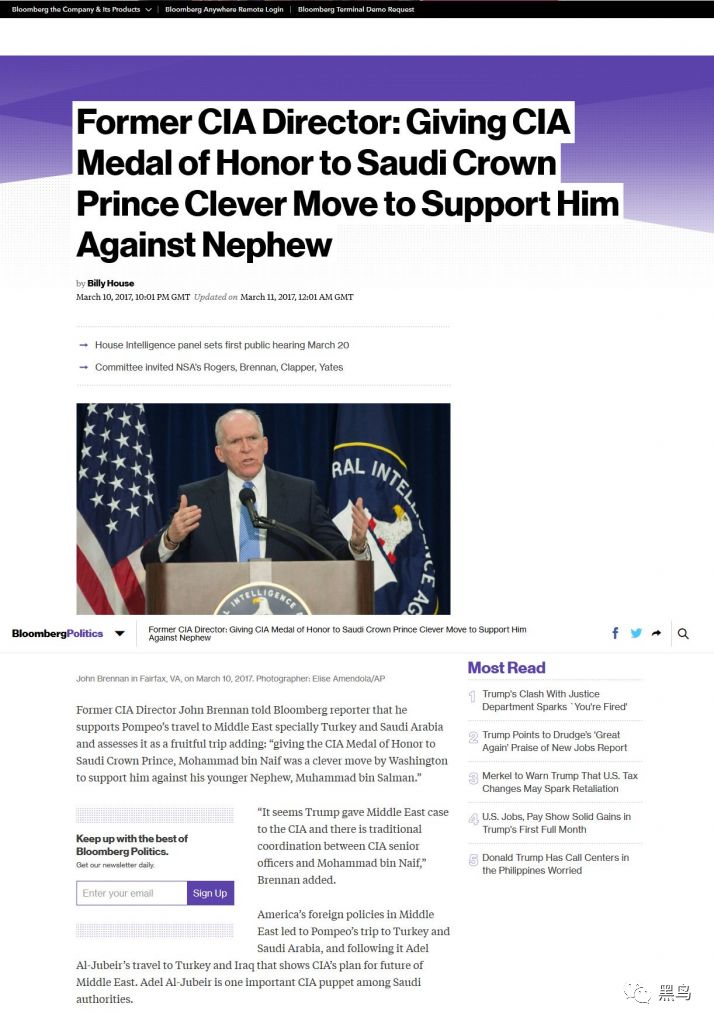

示例如下图。

窃取真正的Bloomberg.com网站的假文章示例,该假文章托管在bloomberq.com上。

冒充现有网站

Endless Mayfly使用三种基本技术来创建相似的域名:

拼写错误,punycode和不同的顶级域名(TLD)。

在最简单的域名抢注形式中,他们只是添加或颠倒字母。

如果媒体机构没有注册与其名称相关的所有TLD,他们也会获得相关域名,例如目标域名的“.info”版本。

使用punycode,Endless Mayfly用相似的字符替换了字母,以创建视觉上相同的域。Punycode是一种编码方案,允许注册使用非ASCII(美国信息交换标准码)字符的所谓国际化域名(IDN)。它的工作原理是将Unicode(UTF-8)的字符串转换为(ASCII)格式。

使用URL重定向

除了视觉模拟之外,他们还使用URL重定向将根网址指向欺骗的目标网站。

此重定向添加了一个额外的元素进行欺骗。

如下图所示,注册的域名为左侧,但他会重定向到右侧的相似网址,显得比较真实。

punycode版本的cnn如下图所示

在第三方网站上发布文章

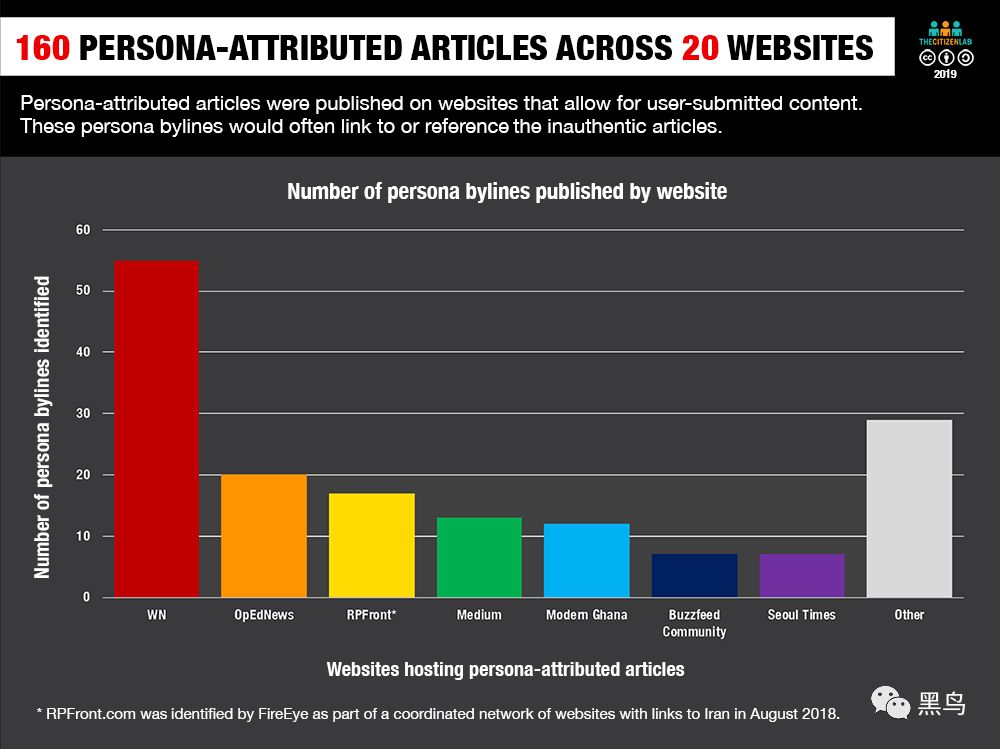

多个Endless Mayfly角色还在非附属第三方网站上发布了允许用户提交内容的文章。

例如,@ Sammari_Tariq在China Daily,FairObserver.com,Buzzfeed Community,Medium,Opednews.com和WN.com等上发布了故事。

下图就是其中一篇文章发布在一些博客上,可以看出还是很容易中招。

关于Buzzfeed社区上发表的文章的Endless Mayfly角色的一个例子

这些文章的内容与其他活动的主题相同,例如对沙特阿拉伯的批评。

然而,这些文章有时也会引用Endless Mayfly创建的内容,这些内容托管在相似的域名上。

例如,在发表的虚假本地文章中,声称有六个海湾国家要求国际足联剥夺卡塔尔主办2022年世界杯的权利之后,人物@Shammari_Tariq发布了一篇关于Buzzfeed社区这个虚假故事的帖子。

在帖子中,@ Sammari_Tariq引用了虚假的本地文章作为信息来源和路透社报道的信息。同时@GerouxM发布了一篇关于Medium的文章,重申了这一主张并引用了该文章作为来源。

在某些情况下,其署名用于在第三方网站上发布用户提交的内容故事的角色随后会在Twitter上宣传。例如,人物Brian_H_Hayden在2017年8月22日至23日期间在Twitter上推广了他在ModernGhana.com上的“他的”作品超过270次。大部分促销都针对着名的新闻网站,如英国的ITVNews、印度的NDTV和路透社。

通过引用进行传播,确实是一个方法

第4步:扩散内容

Endless Mayfly使用一系列技术来扩散内容,从使用他们的推特角色转发和推广内容到直接与记者交往。

虽然网站和不真实的内容通常被人物角色放大,但在其他情况下,并无法通过已知的Endless Mayfly账户找到公共扩散源头是哪。

人物角色在Twitter上扩散虚假内容

通常情况下,一旦发布了不真实的内容,Endless Mayfly角色扮演的活动家,记者和学生就会在Twitter上传播并推广它。

并且反复发布推文链接到虚假文章中,战略性地使用Twitter @建立联系的记者和活动家,发布了虚假文章的截图,并向记者和活动家发送了私人直接信息,引诱记者报道。

(看到这。。我想起了。。。崔先生)

分享虚假文章内容截图

这类角色经常在他们的推文中发布包含虚假文章的截图。

通过这样做,即使链接断开或者观众选择不点击链接,也可以传达消息。

最近的研究表明,社交媒体的用户往往只阅读头条新闻,并且他们经常在不阅读文章正文的情况下共享链接。

因此,屏幕截图为链接提供备份,增加了消息传递的可能性。即使证据是短暂的,这个信息仍然存在。

如下图所示。

@ lemairecorinne2和@ jolieprevoit的推文的屏幕截图,包括假日报沙巴文章的相同链接和屏幕截图。

同样,这和P图发微博是一个道理。

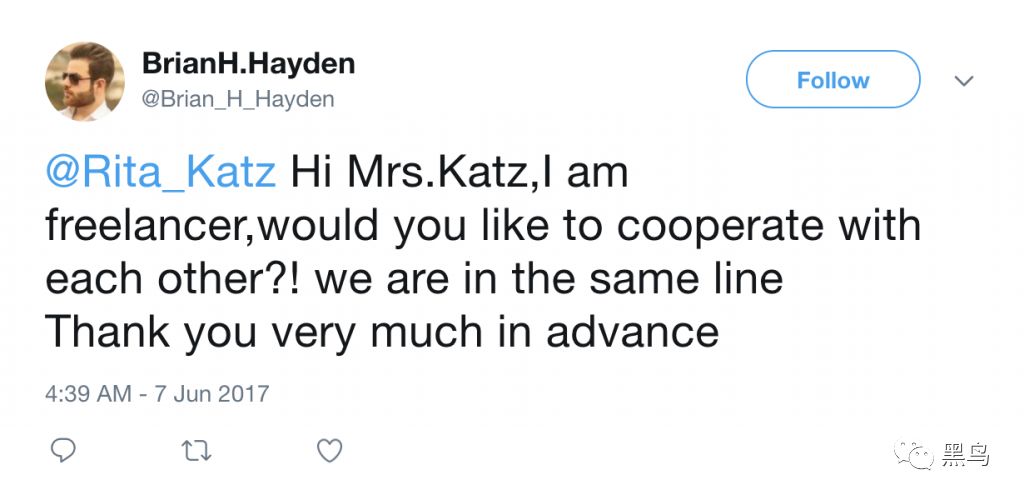

在Twitter上公开吸引并接触真人

在调查期间,可以观察到@Brian_H_Hayden在推特上接触媒体和记者,显然是在寻找写作机会。

在该角色发布的458条推文中,至少有58条(12.7%)在寻找新闻“合作”。

这些推文经常声称他是一名记者或要求收件人的电子邮件地址,以便他可以发送给他们工作相关的内容。

目前尚不清楚这种策略是否会带来额外的出版机会或其他形式的合作。

在发布@Brian_H_Hayden的文章的网站中,没有人通过Twitter公开联系。

@Brian_H_Hayden的屏幕截图,向著名的恐怖主义专家Rita Katz伸出援助之手

此外,如果推文以用户的名称开头,则它不会显示在配置文件的默认视图中。

这种策略使得角色公开使用提及传播内容和联系个人稍微不那么明显,因此访问该角色的Twitter个人资料的用户不太可能将其视为垃圾或可疑。

除非有人点击“推文和回复”标签,否则他们不会看到任何类型的推文。

在Twitter上私信吸引真人

在第4阶段,可以确认在Twitter上直接发送消息的人物角色传播不真实文章的案例。

这些案件包括“Mona A. Rahman”(@Mona_ARahman)和“Bina Melamed”(@binamelamed),后者曾联系过沙特评论家Ali Al-Ahmed ,她曾与耶路撒冷邮报记者联系并发布了她与私人谈话的截图。

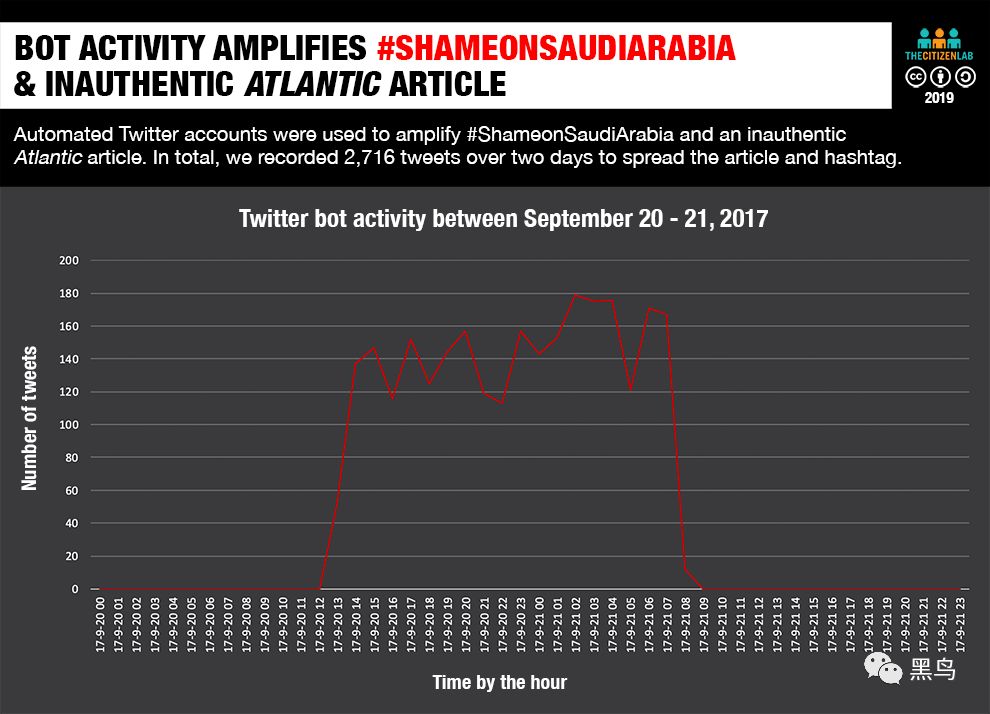

Twitter机器人传播和扩大内容

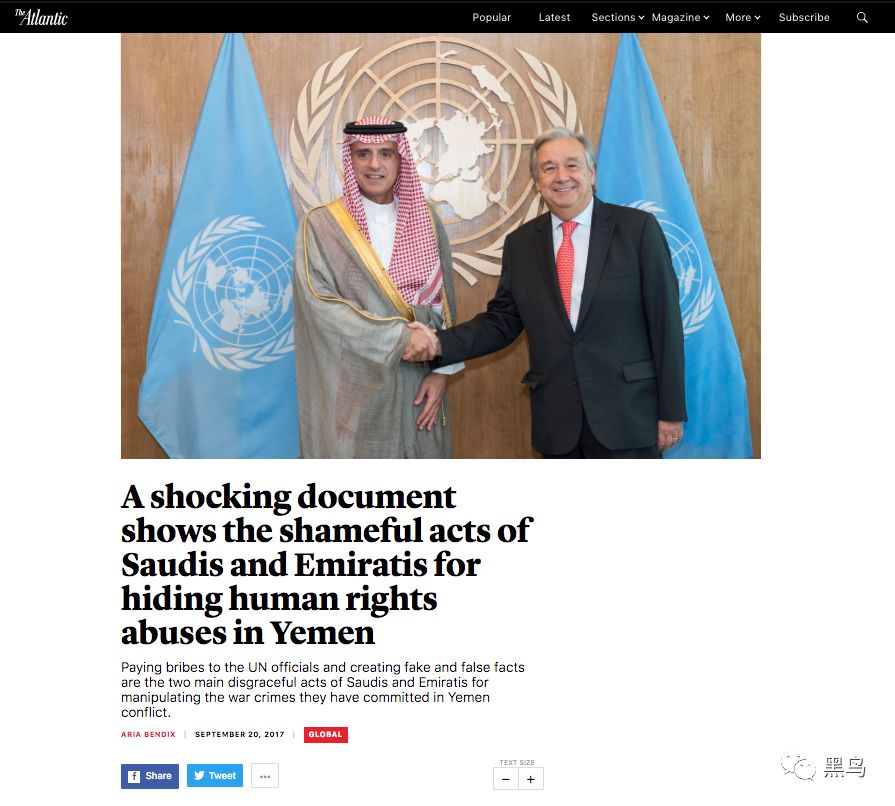

在2017年9月20日至21日期间,Endless Mayfly似乎在Twitter上使用了一个帐户网络,以扩大对沙特阿拉伯的批评标签#ShameOnSaudiArabia

这些数百个Twitter账户表现出类似于机器人的特征,例如由随机数字串和最小活动组成的用户名。

总的来说,经过统计使用此标签记录了超过5,500条推文和转推。

在这个数字中,2,716个链接指向不真实的大西洋文章。该文章声称有关于沙特阿拉伯和阿拉伯联合酋长国在也门发生侵犯人权行为的“令人震惊的文件”的消息。

目前发起此流量的942个帐户中有83%已被Twitter暂停。该活动的活动频率如下图所示。

直方图描绘了Twitter机器人网络最有可能发布的推文数量。

这些推文包含#ShameonSaudiArabia主题标签以及2017年9月发布的不真实大西洋文章的链接。

尽管数量很大,但不确定Twitter活动产生了多大的影响。虽然此活动系列中使用的Goo.gl短链接说明有2,560次点击,但虚假文章可以通过其他方式传播,使用不同的链接缩短服务,或者只是没有短链接,因此可能范围很广泛。

2017年9月由机器人帐户发布的不真实的大西洋文章

与伊朗有关的新闻网站传播虚假信息

除了人物角色之外,亲伊朗网站也有助于传播虚假文章。

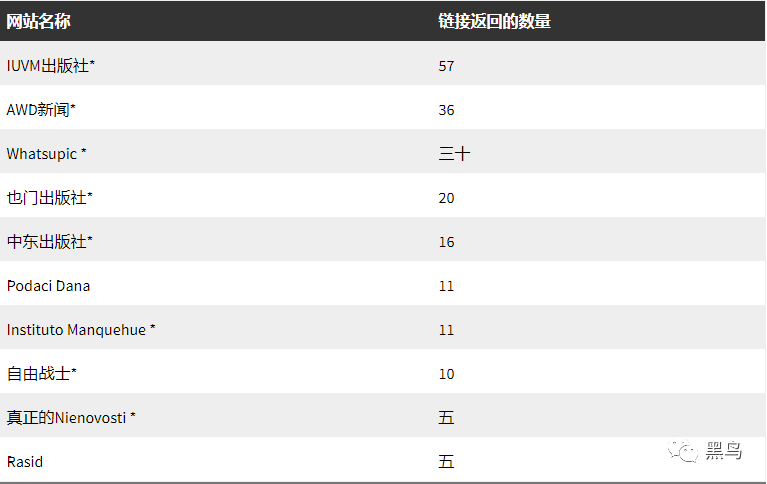

总的来说,在132个域中记录了353个页面,这些页面都引用或链接了虚假文章。(因此暴露了合作关系)

为确定此重新发布网络的范围,首先对所有不真实文章的网址进行Google搜索。此搜索返回了包含不真实文章的反向链接的网页列表。除了URL之外,还搜索了不真实文章的标题。

然后,扫描了网络中角色的推文的链接,识别包含引用或页面链接的页面。

然而,这不是一个详尽的清单,因为数据收集依赖于标题中使用的原始语言。换句话说,需要进行翻译标题进行搜索。

例如,如果文章的标题已翻译成俄文,然后在俄语网站上引用,则调查不会确定。此外,如果某个网站未被Google编入索引,除非Twitter上的人物角色引用该网站,否则不太可能识别该网站。

最后经过数据处理,列出了最常引用不真实文章的前十个域名。

在这十个域名中,八个(IUVM Press,Whatsupic,AWDNews,Yemen Press,Instituto Manquehue和RealNienovosti.com)共享相同的IP地址或注册细节,表明他们可能由同一个组织控制。(黑鸟打码)但是,Endless Mayfly和重新发布网络之间的注册信息或IP地址没有重叠。

像Endless Mayfly的角色一样,这些网站声称以独立和公正的方式报道新闻,但主要是推动符合伊朗利益的故事。例如,在iuvm.org上发现了一份名为“法规”的PDF文件,该文件明确指出他们反对“全球傲慢国家,帝国主义和犹太复国主义的活动和项目”以及“联盟总部所在地”在伊朗伊斯兰共和国的德黑兰 - 伊斯兰共和国 - “IUVM(国际虚拟媒体联盟)的屏幕截图可以在下面的图中找到。

该网站提供多种语言版本,包括法语、波斯语和阿拉伯语。

根据重新发布网络共享的不真实文章的数量,可以合理地得出结论,两个组织之间存在相互支持和可能的协作活动。

注意:重新发布由Facebook、Twitter和Google暂停的活动网络

2018年8月,在与FireEye的协调下,通过他们自己的调查,Facebook,谷歌和Twitter宣布他们已经删除了数百个与伊朗有关的“协调操纵”帐户。其中许多帐户与已被确定为Endless Mayfly重新发布网络一部分的网站相关联。

例如,Instituto Manquehue,其报告中的FireEye详细信息,已经链接或重新发布了11次虚假文章中的内容。

根据FireEye声称,Instituto Manquehue最初使用了伊朗名称服务器damavand.atenahost.ir和alvand.atenahost.ir,并且已经注册了一个电子邮件地址,该地址也被用来注册另一个波斯语网站。

FireEye报告中确定的另一个网站是Real Progressive Front,该网站还收录了一些归于Endless MayFly角色的文章。

此外,路透社和数字法证研究实验室的调查发现,IUVM Press负责大部分链接和对Endless Mayfly的不真实文章的引用,也与FireEye首次确定的伊朗的活动有关。同样,牛津互联网研究所的计算宣传项目发现,在Twitter暂停的帐户中,IUVM Press是阿拉伯语的顶级共享网站之一,并一直推动亲伊朗的消息传递。

第5步:删除和重定向

通常,在将虚假文章发布到Twitter,被第三方扩散或被主流媒体发布之后,Endless Mayfly会删除内容并将访问者重定向到他们冒充的合法媒体渠道。

在完成重定向操作后通常在一段时间后删除,并且会将网站同样删除。

然而,Endless Mayfly的内容经常会留在社交媒体平台的缓存中,留下一些看似真实的帖子。

虽然链接不再指向文章,但点击相关链接将跳转至真实的新闻媒体,直到网站完全关闭。

这种欺骗性的技术进一步扩大了真实故事的感觉。在其他情况下,Endless Mayfly在Twitter上发布了欺骗网站及其伪造内容的截图,将会进一步巩固了真实故事的印象。

就好比,我发了一个,王思聪发红包了的文字,下面配的链接,跳转过去是马云发红包了,然后就可能会造成一种是王思聪发红包的错觉。

以上大概是国外的传播模式,其实国内也一样,待我素材收集的差不多将会写国内的,留坑。

参考链接:

https://citizenlab.ca/2019/05/burned-after-reading-endless-mayflys-ephemeral-disinformation-campaign/

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。