自2016年僵尸网络Mirai的源代码被公布以来,FortiGuard实验室就已经发现了许多基于Mirai的变种。除了具备Mirai最初的Telnet暴力破解登录功能以外,它们还被增添了许多新的功能(如漏洞利用),以能够针对更多的系统架构。

FortiGuard实验室在长期的观察中还注意到,基于Mirai源代码进行变种开发的黑客,其动机主要表现为获取金钱。Mirai最初被涉及为发动分布式拒绝服务(DDoS)攻击,但之后出现的一些变种逐渐开始偏向于利用受感染的设备挖掘数字加密货币。

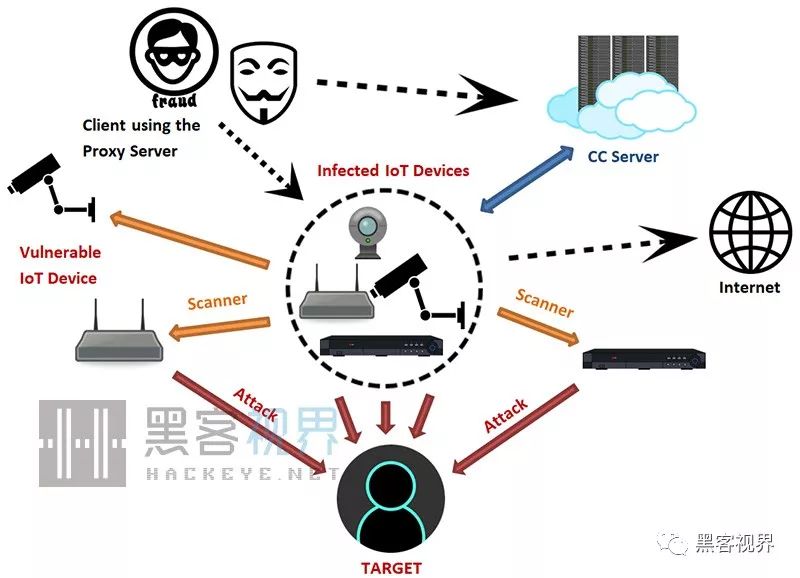

在上周,FortiGuard实验室在再次发现了一个新的Mirai变种,他们将其命名为“OMG”。无论与原始的Mirai程序还是之后的变种相比都不同,OMG的目的在于将物联网设备转变为代理服务器,以此来获取金钱。

安全专家Brian Krebs在2016年曾发表过一篇如何通过将物联网设备转换为代理服务器来获取金钱的分析文章。文章指出,黑客可以利用代理服务器来实现匿名性,以开展其他能够获取金钱的恶意活动。另外,黑客也可以将代理服务器的访问权限出售给其他网络犯罪分子来以此直接获利。

与原始的Mirai程序相同,OMG的配置表在最开始同样处于加密状态,需要使用密钥才能解开。另外,OMG保留了原始程序的多个模块,以此来保留Mirai的最初功能(如杀死进程、Telnet暴力破解登录以及发动 DDoS攻击)。

不同的是,OMG在原始程序的基础上添加了防火墙规则,这源于OMG将使用3proxy(一款开源软件)来实现代理服务器功能。为了使代理服务器能够正常工作,OMG必须设置防火墙,以允许通信流量穿透两个随机端口。

在初始化模块之后,OMG会试图连接到命令和控制(C&C)服务器。但在FortiGuard实验室的分析过程中,这个C&C服务器并没有响应。因此,研究人员有理由相信,OMG开发者的目的仅在于出售代理服务器的访问权限,并以此直接获利。

FortiGuard实验室强调,这是他们首次观察到Mirai变种同时兼具发动DDOS攻击以及将物联网设备变成代理服务器的能力。这可能会成为一种趋势,越来越多的Mirai变种可能会同时携带更多的功能出现在我们面前,而其目的自然是为了从我们手中夺取金钱。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。