一、LoJack软件介绍

Absolute Software是计算机、笔记本电脑、平板电脑和智能手机持久端点安全和管理的行业标准。该公司是设备安全和管理跟踪领域的领导者,已有20年的历史。

2005年Absolute Software发布LoJack for Loaptops软件,LoJack for Laptops也称CompuTrace,是一款笔记本电脑跟踪软件,主要用于跟踪被盗窃笔记本电脑,其功能包括远程锁定、删除文件以及通过定位服务找到被盗的笔记本电脑。

软件的这些安全防盗功能通过内置在设备BIOS固件中,保障设备在联网情况下,可以持续的跟踪被盗笔记本电脑的相关信息。LoJack定期向Absolute Software的服务器发送上报设备位置信息,并检查是否为被盗设备。

此外,LoJack for Laptops还提供额外的服务,通过组建专业的调查和恢复团队,他们与世界各地的执法机构合作,将被盗笔记本电脑归还给其所有者。

Absolute的LoJack软件目前已被大多数笔记本电脑供应商预先安装到设备的BIOS映像中。

图1 信赖并安装LoJack软件的厂商

当安装了LoJack软件的设备被盗后,其所有者可以通过如下措施来尝试找回被盗设备。

1. 尽快向当地执法部门报告盗窃行为。

2. 登录帐户向Absolute Software报告盗窃行为。

各大笔记本电脑供应厂商通过使用Absolute Software的LoJack软件服务,可以有效的提高,被盗笔记本电脑的找回概率,保障消费者的权益(个人隐私、数据安全、财产安全等)。

二、LoJack软件应用

Absolute Software的合作伙伴通过给供应电脑的BIOS中预先安装LoJack软件,来保障设备在被盗的情况下,可以通过技术和法律手段来找回被盗设备。

戴尔(Dell)是一家总部位于美国德克萨斯州朗德罗克的世界五百强企业,戴尔以生产、设计、销售家用以及办公室电脑而闻名。下图是Dell网站关于LoJack软件服务的介绍。

图 2 DELL官网关于LoJack介绍

Dell作为Absolute Software的合作伙伴之一,会在其供应的电脑设备BIOS中预先安装LoJack软件,并且将其包装成防盗服务,提供给客户使用的同时,也提高了在同类消费产品中的竞争力。

DELL供应的笔记本电脑中所有带有Smart Selection徽标的笔记本电脑都标配一年的LoJack防盗保护服务,需要激活。

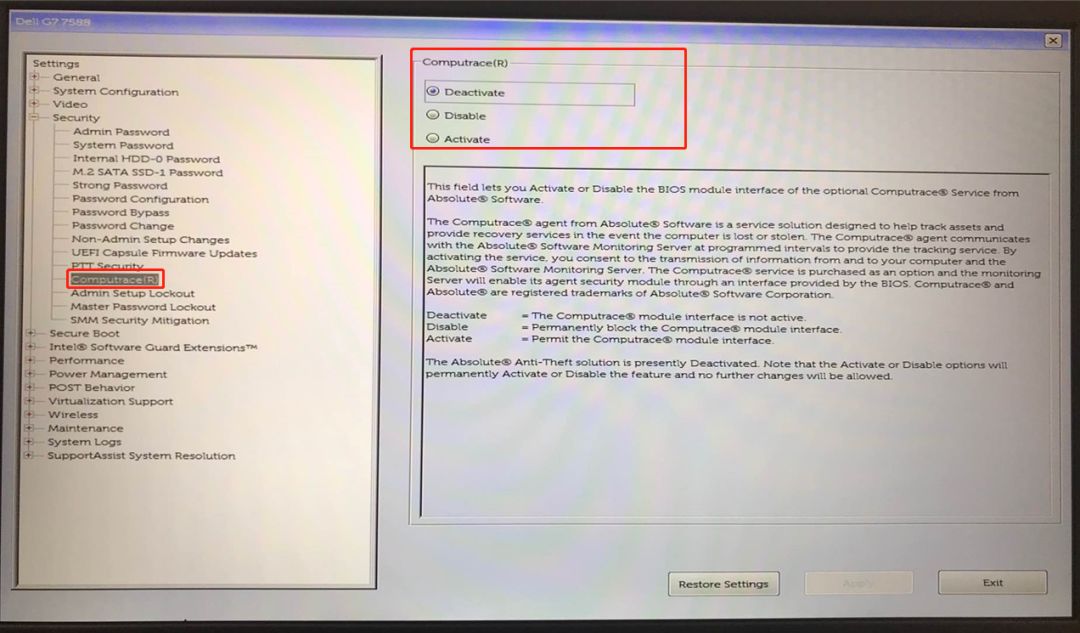

图3 Dell G7 7588 Bios CompuTrace默认选项(未激活)

三、LoJack安全历史

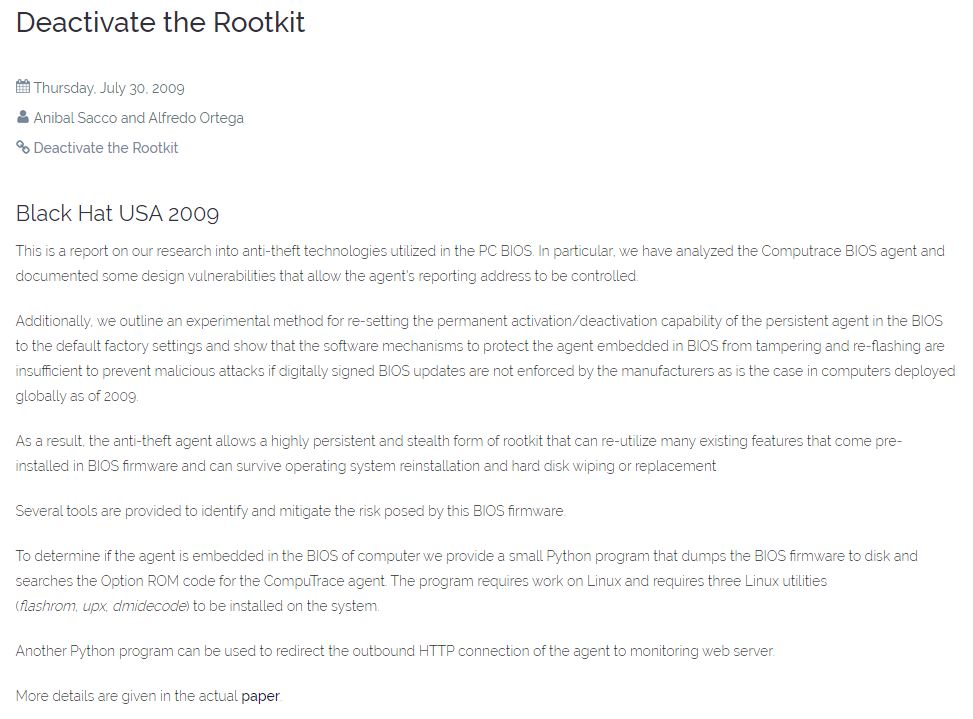

1 2009年-Deactivate the Rootkit

在2009年的Black Hat Briefings会议上,Core Security Technologies团队的Anibal Sacco和Alfredo Ortega发表了《Deactivate the Rootkit: Attacks on BIOS anti-theft technologies》主题的演讲,表示嵌入在电脑BIOS中的Computrace/LoJack代理软件的存在可利用的安全风险“ 防盗代理是高度危险的BIOS增强型rootkit,可以绕过所有芯片组或安装限制,允许完全控制”。

图4 Deactivate the Rootkit, Blackhat 2009

Absolute Software公司拒绝了研究中提出的安全问题,声称“安装Computrace/LoJack模块绝不会削弱BIOS的安全性”。后来,Core Security Technologies通过在其网站上公开提供了几个POC,视频和实用程序的证据,证明了研究人员的发现。

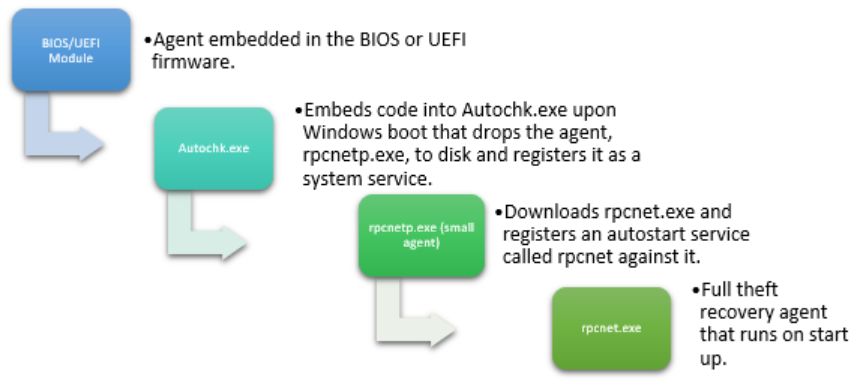

2 2014年-Absolute Backdoor Revisited

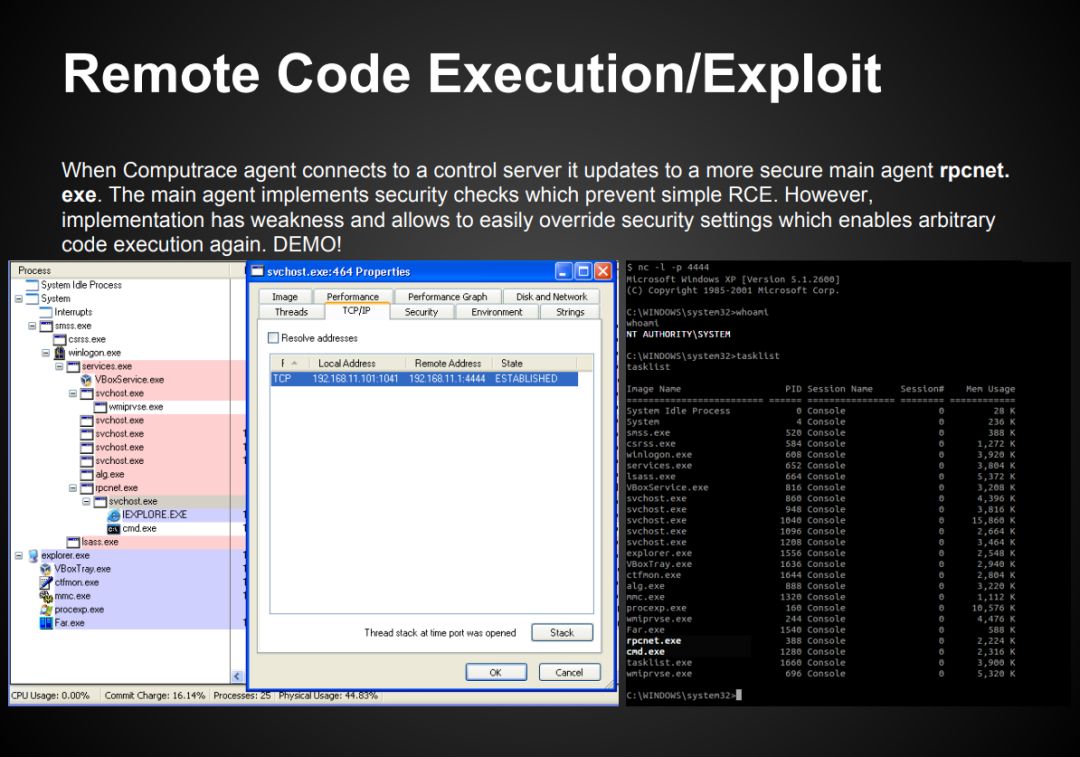

在BlackHat USA 2014上研究人员Vitaliy Kamlyuk(Kaspersky Lab)、Sergey Belov(Kaspersky Lab)和Anibal Sacco(Cubica Labs)演示了CompuTrace/LoJack代理软件(用于在激活LoJack或重新安装Windows之后安装完整版本的rootkit)的本地和远程利用。由于几家防病毒供应商将LoJack的dropper代理软件列入了白名单,因此可用这些白名单设置进行一些本地攻击,例如从不同服务器下载和安装软件。

图5 LoJack持续性机制(Absolute Backdoor Revisited, BlackHat 2014)

图6 远程代码执行实例(Absolute Backdoor Revisited, BlackHat 2014)

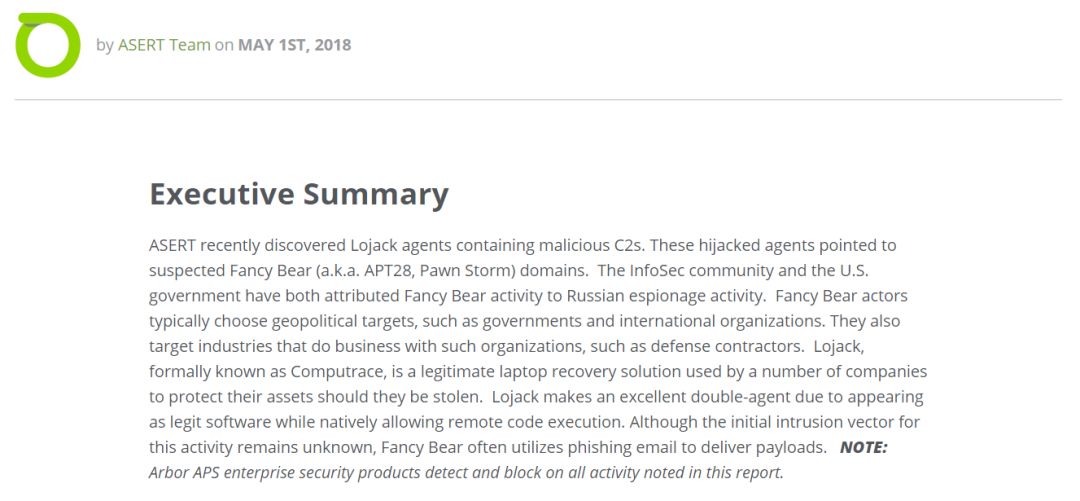

3 2018年-LoJax Rootkit

在2018年5月,一个Arbor Networks博客中描述了Absolute Software的LoJack小代理rpcnetp.exe的几个木马化样本。这些恶意样本与恶意C&C服务器而不是合法的Absolute Software服务器通信,因为他们的硬编码配置设置已被更改。由于此系列的恶意软件在投递过程中使用LoJack小代理,因此将恶意软件称为LoJax。

图7 Arbor Networks披露rpcnetp.exe木马样本

2018年9月27日,ESET在野外发现了一个名为LoJax的rootkit,它感染了易受攻击的LoJack配置。并且同源分析发现其于Sednit APT组织有关。因为LoJax恶意样本的C&C服务器与Sednit APT组织使用的SedUploader中的C&C服务器相同。

图8 ESET 发现LoJax利用LoJacx配置

4 小结

研究后发现针对LoJack软件的攻击都是基于2009年Core Security Technologies团队的Anibal Sacco和Alfredo Ortega披露的安全问题理论的实践。

而攻击实施的参考基本都是基于2014年Vitaliy Kamlyuk(Kaspersky Lab)、Sergey Belov(Kaspersky Lab)和Anibal Sacco(Cubica Labs)发表的演讲。

2018年发现的LoJax则是一次理论实践在攻击中的具象表现。

四、安全建议方案

建议用户及时进行自查,并根据自身业务要求等进行合理处置,以下为参考建议。

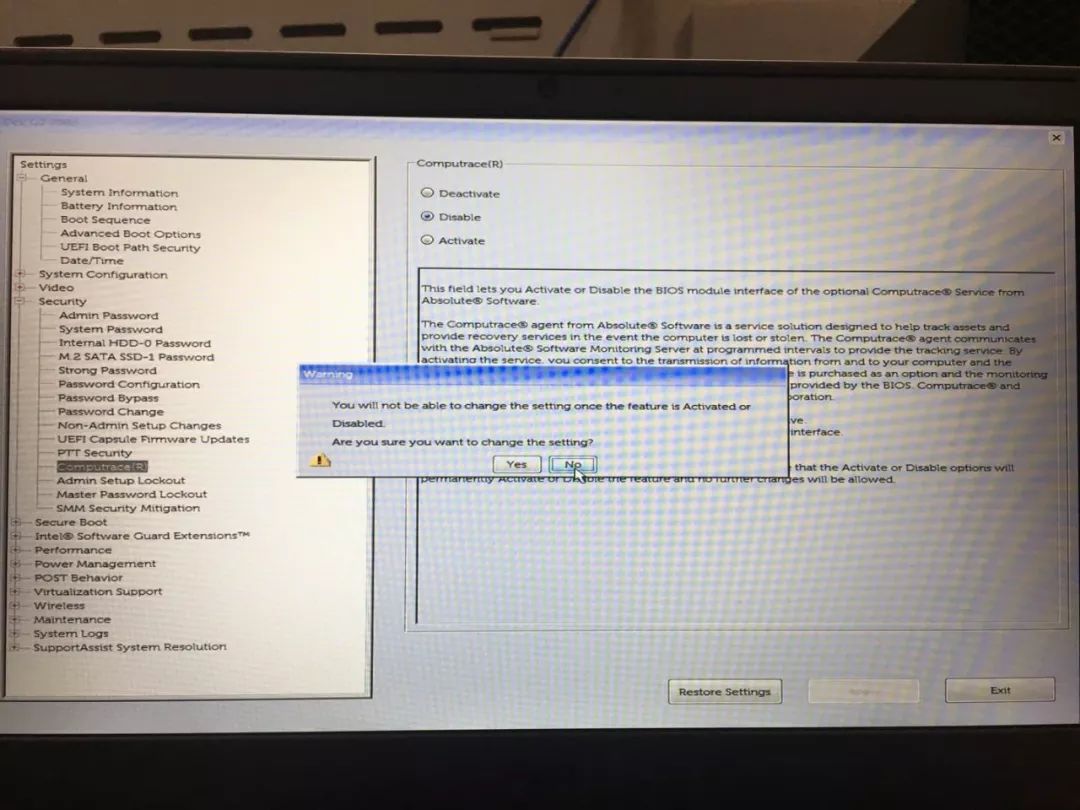

1. 进入到电脑BIOS,查看Security选项中的CompuTrace模块接口的状态,一般有如下三种状态:

Deactive:表示存在CompuTrace模块接口功能,但功能未激活。此选项为很多厂商的默认配置。

Disable:表示直接禁用CompuTrace模块接口功能。

Active:表示存在CompuTrace模块接口功能,且功能已被激活。

目前此设置只有一次改变的机会,更改后将无法再次更改。

建议将CompuTrace模块接口状态设置为Disable状态进行永久禁用,如果CompuTrace模块接口状态处于Active状态且无法改变,则需要联系供货商更换主板。

2.打开Windows注册表编辑器, 在HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession Manager中将BootExecute键值(系统默认为autocheck autochk *)备份后删除,阻止该程序继续自动启动。

3.如果windows系统的System32目录下存在文件rpcnet.exe、rpcnetp.exe、rpcnet.dll、rpcnetp.dll,需要在任务管理器中结束相关进程并进行文件删除,此时切勿重新启动系统。

4.在System32目录下分别新建以上四个文件,文件内容为空,为每个文件执行如下操作:右键单击,打开属性页,切换到“安全”选项卡,为列出的每个用户或组(包括SYSTEM)设置为拒绝“完全控制”。

5. 果想保留出厂BIOS设置以及windows系统的相关文件与配置,可以通过修改host文件,拒绝访问部分域名进行解决。在C:WindowsSystem32driversetchosts中加入以下信息并保存:

127.0.0.1 search.namequery.com

127.0.0.1 search.namequery.com

127.0.0.1 search2.namequery.com

127.0.0.1 search64.namequery.com

127.0.0.1 search.us.namequery.com

127.0.0.1 bh.namequery.com

127.0.0.1 namequery.nettrace.co.za

127.0.0.1 m229.absolute.com

同时在防火墙中设置阻止rpcnet.exe、rpcnetp.exe访问网络。

声明:本文来自绿盟科技,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。