0x00 写在最前

6月1日,木星安全实验室的助理研究员root0er在FreeTalk深圳站进行了《论SRC漏洞挖掘的前期信息收集》的议题分享,议题分享时间虽短但受到了现场白帽子观众的欢迎,并对我们的root0er进行了长达20分钟的提问,本文将针对该议题,进行进一步的扩展。

对于新手来说,挖一家src最困难的信息收集了,这项工作是最耗费精力也是最重中之重的一环,信息收集的工作虽然枯燥无味,但是是否全面决定了白帽子挖到漏洞的质量和数量,在我个人看来,src漏洞挖掘需要收集的信息主要有:厂商域名、ip段、厂商自身的业务范围。接下来我将介绍下自己在挖掘一家厂商时所做的一些信息收集工作。

0x01 子域名的收集

一般厂商在漏洞平台公告上会公布漏洞的接收范围,这时候主站是漏洞比较少的,我们需要把目光转到主域名的二级域名、三级域名甚至四级域名上,针对子域名的收集,我主要有以下几个方法:

通过子域名枚举工具,如subDomainsBrute、Sublist3r、subfinder,通过ssl证书查询,如https://myssl.com/,censys,crtsh第三方网站接口查询,如google,baidu,bing,fofa

这里可以重点关注通过ssl查询的域名,因为我在ssl查询的域名很多时候是新业务下的域名,基于这点,我们或许可以写个工具监控ssl查询的新域名,进而比别人更快一步挖掘到漏洞。

0x02 IP段的收集

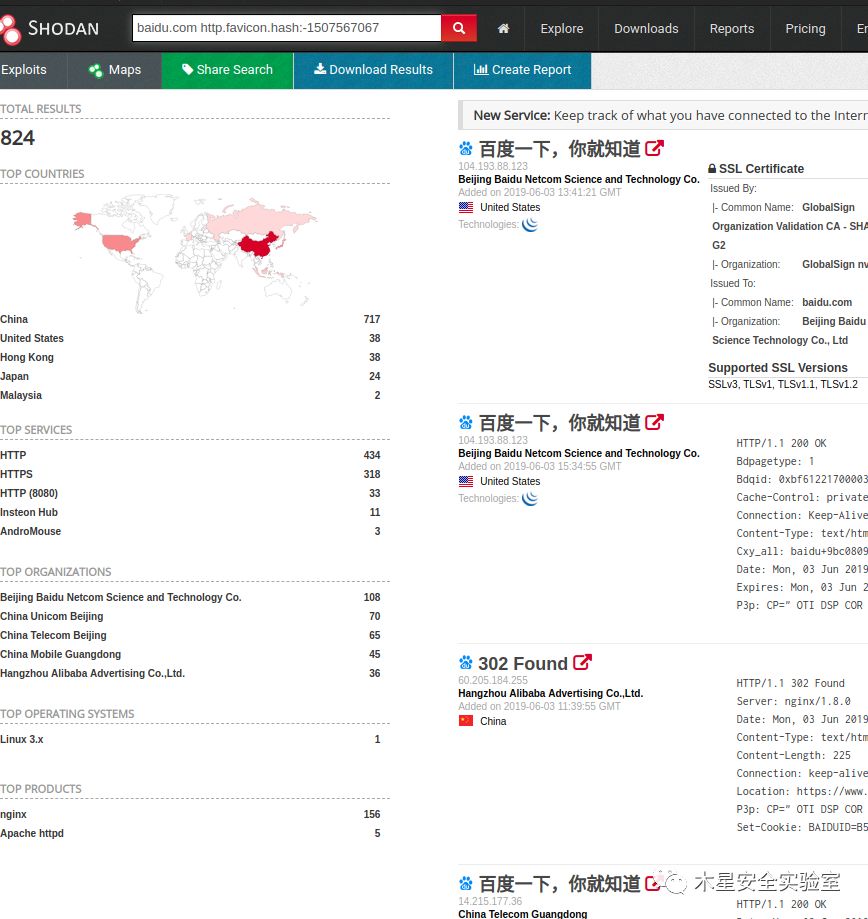

前面我们已经了一波子域名了,接下来我们就需要收集下厂商的ip段了,主要有两点,一点是通过shodan来收集ip段,第二个是通过AS号来收集ip段,针对第一点,我通过shodan来收集ip主要是利用shodan收集厂商特征ico:

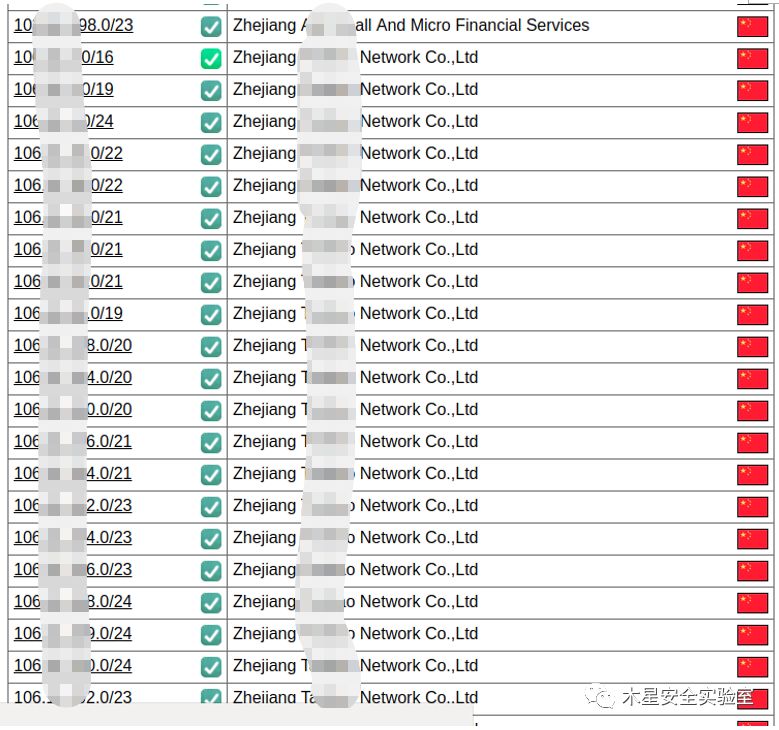

第二点通过AS号收集ip段我们可以通过在线网站 https://bgp.he.net 来查厂商的所属ip段。

0x03 进一步收集信息

前面我们收集了ip段和子域名,接下来就是做进一步工作了,也就是端口扫描,如何更有效率地进行端口扫描网上已经有很多例子了,通用的做法是利用masscan来扫描全端口,再调用nmap来扫描端口开启的服务,扫完端口后我们可以写个脚本来解析nmap的扫描结果,将开放的端口提取出来为下一步做准备。

0x04 信息梳理

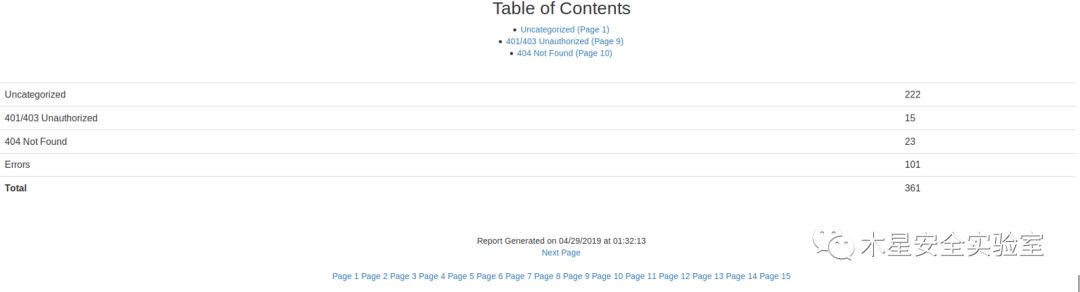

前面已经收集了子域名和ip,也已经对这些子域名和ip进行了一个端口扫描,面对那么多的子域名和ip,如果一个个复制粘贴浏览器是不现实的,这时候就要推荐一款神器了,也就是EyeWitness,这款工具的强大网上有诸多介绍,它不仅仅是一款截图工具,针对vnc协议,rdp协议,http协议均可以进行截图,还会对登录页面进行默认口令的简单猜解,减少了我们后期挖掘漏洞的工作:

0x05 厂商业务收集

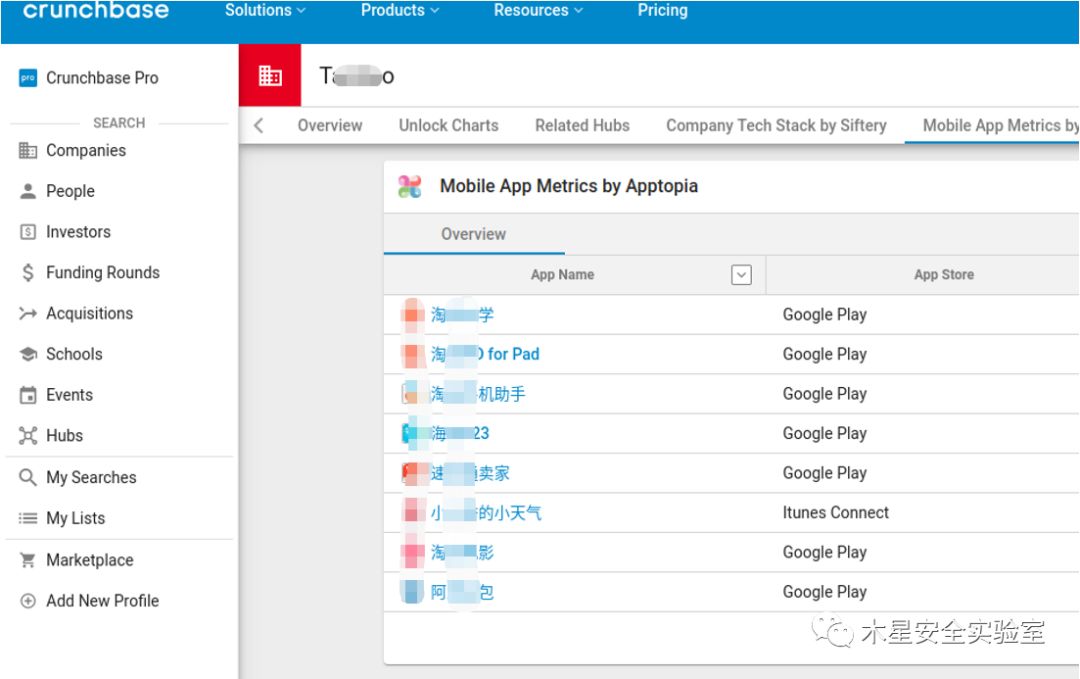

众所周知,除了web端的信息收集以外,app和公众号也是我们不可忽视的一点,很多大的漏洞往往就在app端或者公众号上,这里介绍下我自己收集厂商app的方法,一般我是利用crunchbase来进行app的收集的。

除了app,公众号也可以通过天眼查和微信自身的搜索功能进行收集的。

0x06 漏洞挖掘小技巧

在前期的一系列工作下来之后,我们大概能了解到厂商的基本结构,那么在进行挖洞时怎么更好地对系统有个更好的渗透测试呢?先来说说我自己的一些经验,我给出一个请求包:

GET/userinfo HTTP/1.1Host: root0er.top

响应主体:

{"userId": "123","Nmae": "lipeng","email": "123@qq.com",}

看到这个请求包,有经验的白帽子一般都会进行一个跨域劫持的测试,如cors劫持和jsonp劫持,但这里我们还可以将思路再次发散扩大,响应主体里面有个userId的参数,是不是这个参数代表的就是用户的id呢?那如果我将参数进行一个请求,能不能遍历获取到其他用户的个人信息呢?如以下请求:

GET/userinfo?userId=123 HTTP/1.1Host: root0er.top

通过这种增加回调参数来获取信息的方式,我们有时候可以惊喜地发现出更大的隐患!

还有一点,当我们遇见一些系统后台时。往往因为手上的权限不够导致无法进入后台,这时候很多小伙伴选择弱口令爆破来入手,但是一个页面加载必定有不少js文件,有时候这些js文件就是我们突破的关键所在,通过js文件来寻找系统的敏感接口不仅减少了我们的工作,往往也能获取不菲的奖金,这里我推荐使用linkfinder,它是一个python脚本,用于发现JavaScript文件中的接口地址,更方便我们寻找敏感接口。

0x07 结束语

本文没有涉及太多技术层面的问题,仅以个人角度讲下挖掘漏洞的经验,希望给新手起个引导作用,最后祝各位白帽子在漏洞挖掘的路上越走越远!

声明:本文来自木星安全实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。