电子邮件中的恶意URL链接是如今将恶意软件传播到计算机系统的主要威胁之一,流行率超出电子邮件附件5倍。

根据总部位于加利福尼亚州的网络安全公司Proofpoint发布的《Proofpoint2019年第一季度威胁报告》显示,与2018年第一季度相比,2019年的恶意URL链接数量同比增长了180%。

然而,随着威胁行为者不断对其攻击媒介进行改进,通过电子邮件传播的勒索软件攻击数量正在逐步减少。数据显示,在2016年,“勒索软件”是通过电子邮件发送的最流行的恶意软件之一,但到了2019年第一季度,勒索软件只占通过电子邮件帐户发送的所有恶意负载的百分之一。

正如Proofpoint在其报告中所言:需要注意的是,勒索软件并没有完全从威胁环境中消失。相反地,威胁行为者现在正在使用勒索软件针对高价值的关键资产进行有针对性的攻击,而不再采取广撒网的方式攻击成千上万的低价值收件人。简而言之,对于勒索软件攻击活动,威胁行为者现在更加重视目标质量,而不再盲目追求数量。

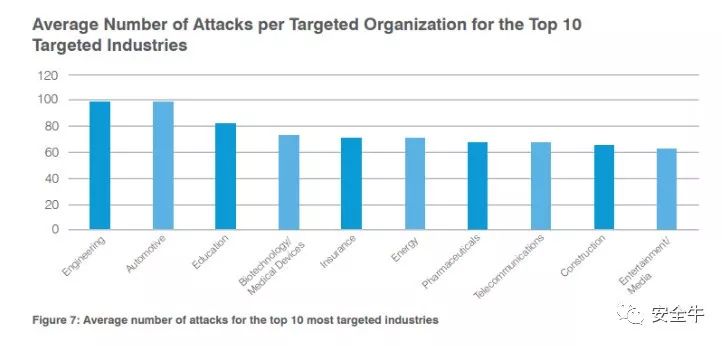

除此之外,Proofpoint还在其报告中指出,2019年第一季度遭受网络攻击影响最严重的行业是工程、汽车和教育。平均而言,所有行业的组织在第一季度都遭遇了47次攻击。

Emotet恶意软件深受攻击者青睐

Proofpoint发现,在2019年第一季度,Emotet恶意软件促成了通过电子邮件发送的超过60%的恶意有效负载。

据了解,Emotet是一款功能强大的僵尸网络驱动的恶意软件,其起源于银行木马,但如今,它似乎已经发展成为威胁行为者的首选恶意软件交付系统。

2017年,欧洲银行受到了木马恶意软件Emotet的侵扰,由于Emotet可以自我传播,这就意味着受害者能够在不点击恶意链接或下载恶意附件的情况下受到感染,攻击者会收集受感染设备中的信息,然后将收集到的信息发送回命令和控制(C&C)服务器中。

而一旦降落到受害者组织的设备上,Emotet会下载并执行一个包含一个密码列表的扩展模块,用于暴力访问同一网络上的其他设备。这可能会导致IT网络出现许多问题,例如,它可能会产生对IT服务台的需求增加以及一般生产力下降的连带反应;也可能会产生多次失败的登录尝试,进而导致用户被锁定在他们的网络账户之外。

除此之外,Emotet还可以通过在受感染设备上安装的垃圾电子邮件模块来传播到其他设备上去。该模块生成的电子邮件通常会使用标准的社会工程技术,例如在主题行中包含 “Invoice”(发票)一词。还有一些电子邮件主题会包含被入侵的电子邮件账户所有者的名字,以使它看起来并不像是垃圾电子邮件。一旦攻击者成功收集到敏感信息,并会将其发送回C&C服务器。

在一份技术报告中,网络安全公司Bromium指出,近年来,Emotet已经演变成一个更具破坏性的恶意软件分发网络。一旦设备受到感染,它便可被用于执行垃圾电子邮件活动或下载其他恶意软件样本。可以说,Emotet是一款非常专业的恶意软件,功能十分多样——新版本的Emotet为其加载程序、银行数据窃取、电子邮件凭证窃取、分布式拒绝服务(DDoS)攻击和恶意电子垃圾邮件提供了单独的模块——因此,签名查询对其几乎不太可能奏效。

Bromium公司安全专家还为我们展示了威胁行为者如何轻松地利用看似无害的文件骗过毫无戒心的员工。

在文档的左上角有一个非常小的文本框(图中用红色圆圈凸显),小到有些人可能以为它只是屏幕上的一个污点。但实际上,该编辑框是对每个恶意软件感染进行更改的位置。如果你要扩展它,你将会发现之后在cmd.exe中运行的命令行指令。该宏指令会抓取编辑框中的内容,然后调用cmd.exe,将编辑框的内容作为参数传递出去。

所以,可以说,提升员工的网络安全意识和知识储备仍然是电子邮件网络钓鱼活动的最佳防御措施之一。

《Proofpoint2019年第一季度威胁报告》地址:

https://www.proofpoint.com/us/threat-insight/post/proofpoint-q1-2019-threat-report-emotet-carries-quarter-consistent-high-volume

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。