据美国网络安全公司趋势科技的研究人员称,Oracle WebLogic中最近修补的CVE-2019-2725漏洞正在被用于加密攻击。

WebLogic是美国Oracle公司出品的一个Java EE应用服务器,是一个基于JAVAEE架构的中间件,用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器,将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中,目前被许多应用程序和基于Java技术的Web企业门户使用。

此次漏洞是反序列化远程命令执行0Day漏洞,影响的是Oracle WebLogic wls9_async和 WLS- WSAT 组件,问题会影响所有启用wls9_async_response.war和wls-wsat.war组件的Weblogic版本,也包括最新版本。攻击者可利用该漏洞,通过发送特制HTTP请求、在未经授权的情况下远程执行命令。虽然CVE-2019-2725漏洞曾在4月下旬打过补丁,但威胁者几天后便又开始利用Oracle WebLogic服务器漏洞输送Sodinokibi勒索软件。

安全公告发表后,美国系统网络安全协会(SANS)的研究人员称,该漏洞已经被利用进行加密攻击的活动。趋势科技确认了SANS报告并补充道:攻击者正使用一种有趣的混淆技术,此次活动中所用的恶意软件是将恶意代码隐藏在了证书文件来逃避检测的。

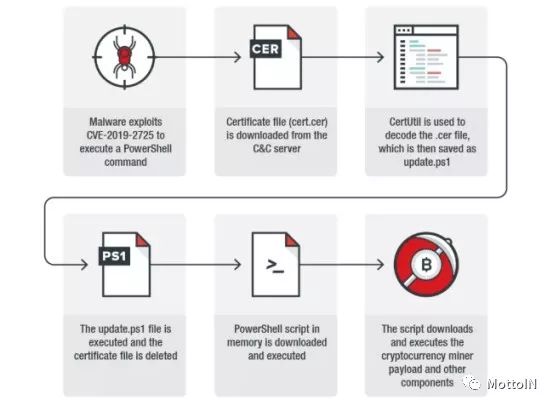

一旦恶意软件被执行,其会利用CVE-2019-2725漏洞执行命令,并执行一系列例程。 据趋势科技分析,该命令的目的是为执行一系列例程:

首先,PowerShell(PS)用于从文件命令与控制 (C&C)服务器中下载证书,使用文件名cert.cer 保存在%APPDATA%下 (趋势科技检测为Coinminer.Win32.MALXMR.TIAOODCJ.component);

随后采用CertUtil组件(该组件是用来进行管理Windows中的证书、解码文件的)。

攻击链从下载C2服务器证书文件的PowerShell开始,恶意代码使用CertUtil工具解码文件,然后使用PowerShell执行,再用cmd删除所下载文件。

证书文件显示为隐私增强邮件(PEM)格式证书,它采用PowerShell命令的形式,而不是X.509 TLS文件格式。研究人员表示:“下载证书文件的一个有趣特性是其要求在PS命令显示之前将其解码两次,这是不寻常的,因为来自漏洞利用的命令只使用CertUtil一次。也可能我们下载的证书文件与远程命令实际要下载的文件不同,这可能是由于威胁者对其不断更新的原因。”

证书文件中的命令被骗子用于在内存中下载和执行另一个PowerShell脚本。该脚本下载并执行多个文件,包括Sysupdate.exe(Monero miner)、Config.json(矿工配置文件),Networkservice.exe(可能用于传播和利用WebLogic)、Update.ps1(内存中的PowerShell脚本)、Sysguard .exe(监管矿工进程)和Clean.bat(删除其他组件)等。

研究人员注意到,包含解码证书文件的update.ps1文件被替换为新的update.ps1,并且会创建一个计划任务,以便每30分钟执行一次新的PowerShell脚本。

虽然将恶意软件隐藏到证书中的想法并不新鲜,Sophos的研究人员曾在去年年底的概念验证中探索了这种技术。“而奇怪的是,在从解码的证书文件执行PS命令时,其他恶意文件被下载、却不会被前面提到的证书文件格式所隐藏。这可能表明混淆方法目前正在测试其有效性,以将其扩展到其他恶意软件变种供日后使用,”趋势科技总结道。

声明:本文来自MottoIN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。