系统监视器(Sysmon)是一种Windows系统服务和设备驱动程序,一旦安装在系统上,就会在系统重新启动时保持驻留状态,以监视和记录系统活动到Windows事件日志中。

它提供有关进程创建,网络连接,文件创建时间更改等详细信息。

通过使用Windows事件收集或SIEM代理收集它生成的事件并随后对其进行分析,可以识别恶意或异常活动,并了解入侵者和恶意软件如何在用户网络上运行。

需要注意的是,Sysmon不会对其生成的事件进行分析,也不会尝试保护自己免受攻击者攻击,因此仅作为监控工具而存在,允许其监视计算机上的某些活动并将其记录到Windows事件查看器。

而就在周二,微软发布了Sysmon 10,并带来了备受期待的DNS查询记录功能。此功能将允许Sysmon用户在受监视的计算机上记录进程所执行的DNS查询。

这对于全球安全分析人员和Windows管理人员无疑是一则特大喜讯。

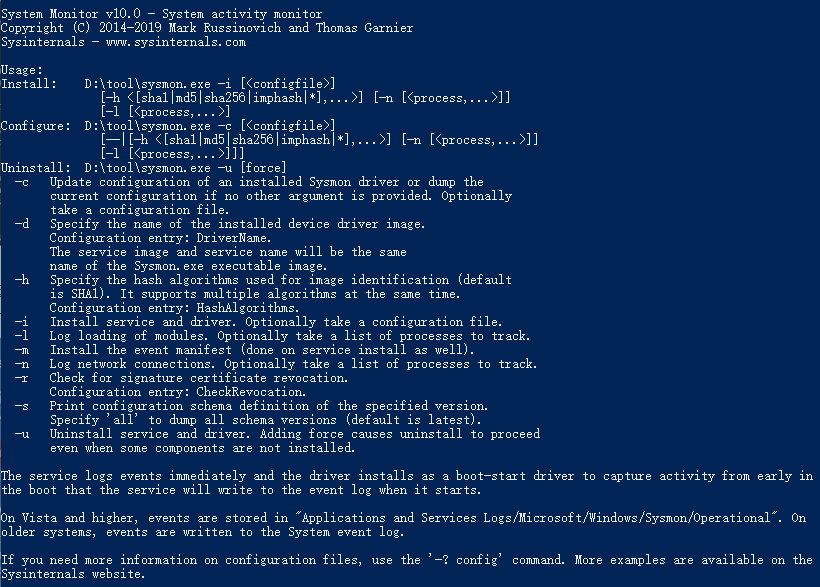

下载Sysmon 10可以访问Sysinternal页面或从https://live.sysinternals.com/sysmon.exe直接下载。下载后,需要通过具有管理员权限的命令行运行程序。

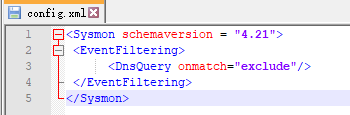

下面为启用DNS查询日志记录的基本配置文件示例。如果尚未安装sysmon,则可以使用sysmon.exe -i config.xml安装此配置文件,如果已运行,则使用sysmon.exe-c config.xml安装

更多事件过滤可参考下表:

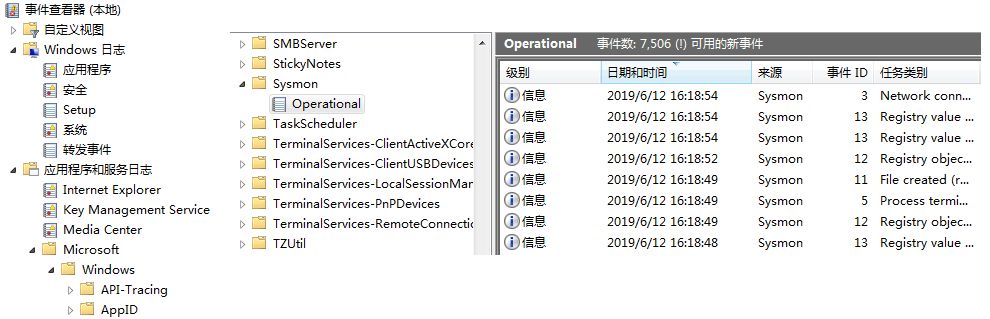

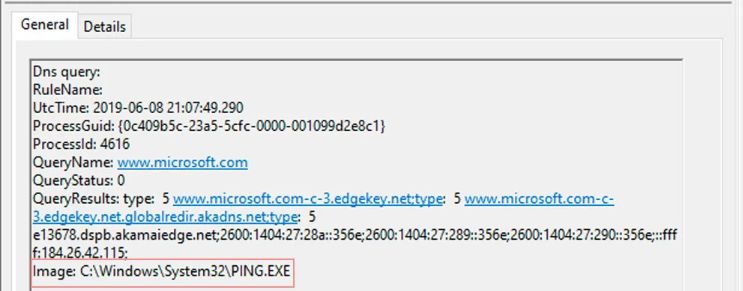

使用上述配置文件启动Sysmon后,它将开始将DNS查询事件记录到事件查看器中的应用程序和服务日志/Microsof /Windows/Sysmon/Operational中

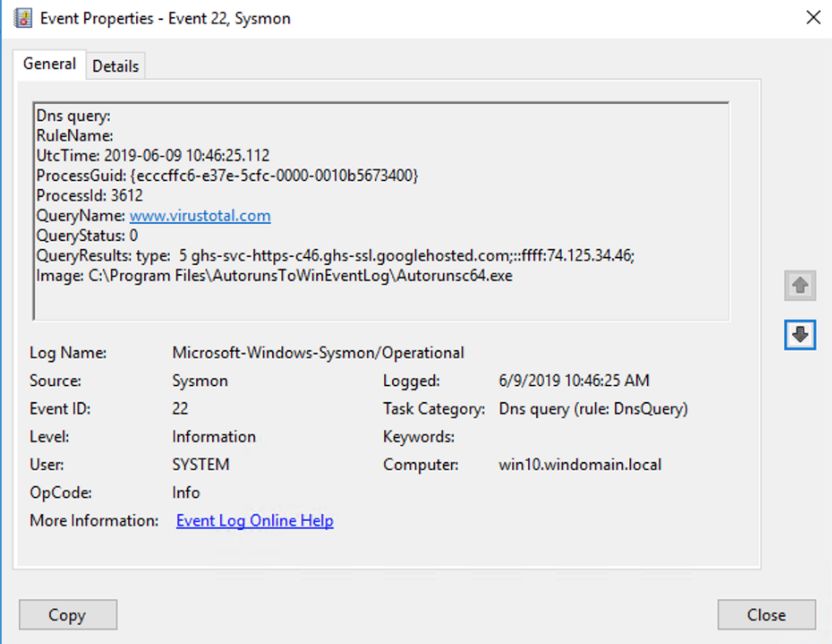

下面为程序访问Virustotal等网站时执行DNS查询的示例,由此便可以看出,这对于排查本机是否有程序恶意外连具有极大的帮助。

本次版本除了DNS事件外,还新增了ProcessCreate(EventID-1)和ImageLoaded(EventID-7)事件中的OriginalFileName,且EventType也添加至命名管道事件(17和18),同样需要留意。

Sysmon新增的功能对于终端上的恶意进程外连DNS的监控有很大帮助,而奇安信自主研发的网神终端安全响应系统(EDR)也提供了类似功能,在获取到进程向外发起DNS请求的同时,结合威胁情报,通过最新的安全线索快速锁定威胁终端,并通过实时数据和历史终端信息对受害终端进行深度评估,进而揭示内网终端的安全缺陷,通过自动化响应机制进行相应处置,以达到有效防御和安全防护的目的。

网神终端安全响应系统(EDR)介绍:

https://www.qianxin.com/product/security_response

需要深入了解和下载64位Sysmon请移步官方链接

https://docs.microsoft.com/en-us/sysinternals/downloads/sysmon

使用预制的Sysmon配置文件来检测恶意流量和威胁可参考以下github

https://github.com/SwiftOnSecurity/sysmon-config

参考链接

https://docs.microsoft.com/en-us/sysinternals/downloads/sysmon

https://www.bleepingcomputer.com/news/microsoft/microsoft-releases-sysmon-10-with-dns-query-logging-feature/

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。