信息安全及事件管理 (SIEM) 平台在诞生之初便解决了网络安全中的一个重大问题:防火墙和日志分析器等多种防御性工具产生太多警报,信息技术团队不得不分别深入分析以核查自身网络健康状况。SIEM 将所有这些数据都集中到了一个地方。

时至今日,大多数 SIEM 已过载,且仅收集数据也不再是多有价值的技术。想要在当今威胁多样化的环境中真正有用,SIEM 需要能够从多个角度分析威胁,基于严重性分类威胁,并能提供缓解问题所需的帮助。真正先进的 SIEM 甚至能够自动解决这些问题,节省时间,并进一步减少现代企业网络产生的安全噪音。下面我们来看一看SIEM的领先厂商 LogRhythm。

开始测试

LogRhythm 提供两个核心产品:旨在与很多现有安全工具一起融入复杂企业环境的 LogRhythm Enterprise,以及为不具备太多网络成熟度或健壮监视与防御的中小企业准备的 LogRhythm XM。本次测试的是 LogRhythm Enterprise。

LogRhythm 将自己的产品定位在下一代 SIEM 上,多年来一直被 Gartner 魔力象限归入这一门类。尽管 LogRhythm Enterprise 纳入了包括自动化在内的很多非常有用的附加功能,其主界面还是一眼就能看出是 SIEM。

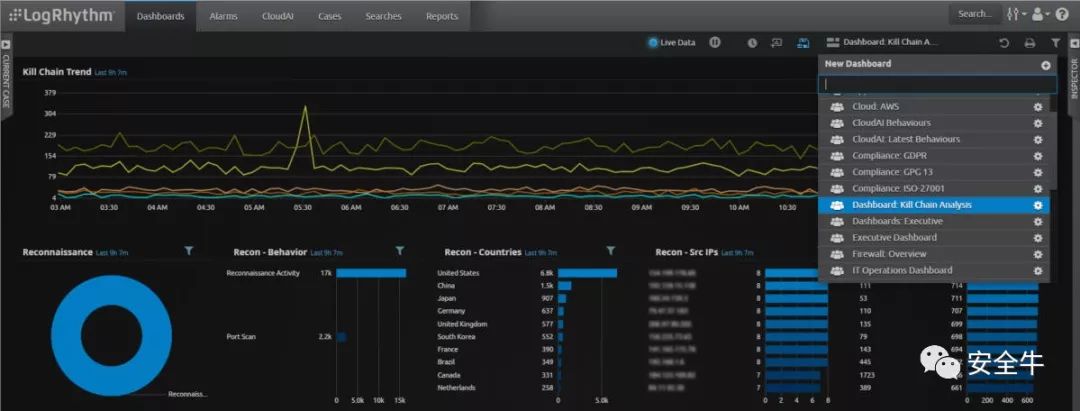

图1:LogRhythm Enterprise 里有很多非常有用的额外功能,但从主界面上看,该平台的核心很明显是企业级 SIEM。

企业版 LogRhythm 由多层功能组成,包括收集、处理、索引和分析。但整个平台可作为单一设备存在,极大简化安装过程。收集器层可额外部署代理,尽管大多数 SIEM 运营并不要求此功能。该平台几乎能与其他所有网络安全工具、硬件或软件集成,且如有需要还可配置成与特定安全设备协同工作。

图形化主界面不仅便利有用,还内置了许多功能。顶部有个下拉菜单,警报可按其来源设备或程序的类型,或者所违反规定的类型分组显示。举个例子,用户可以只查看源自企业 Office 365 进程的问题,或者违反了 HIPAA 法案的那些。

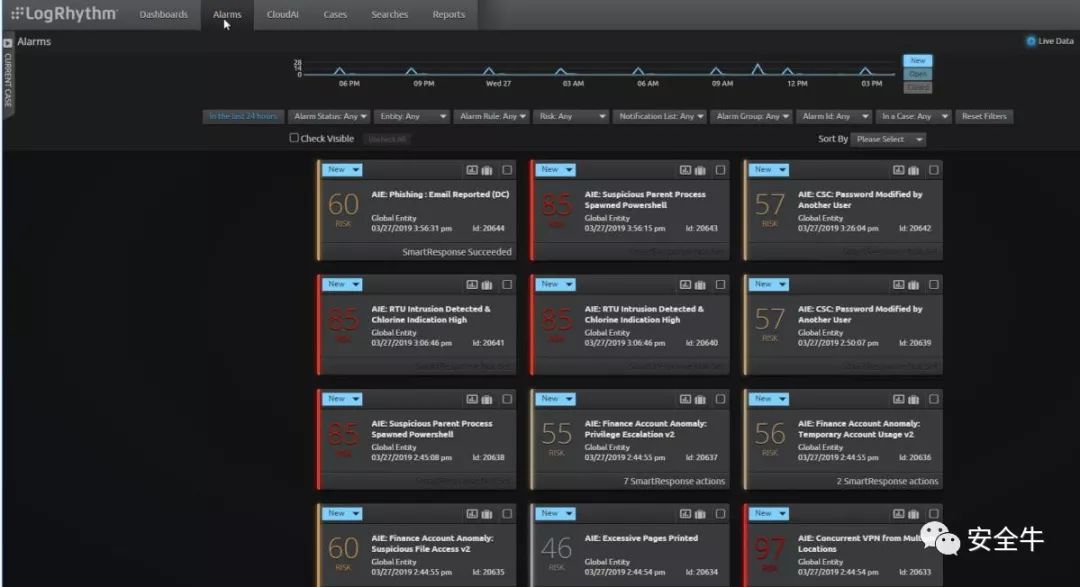

图2: 管理控制台可不是只会向用户抛出一切。事实上,警报数据可按开始受影响的系统、攻击类型,甚或所违反的合规规则加以查看。

LogRhythm Enterprise 仪表板也是基于角色的,不是每个用户都享有超级管理员的权限。比如说,如果某个用户只负责防火墙管理,LogRhythm Enterprise 可被配置为该用户登录时只显示防火墙安全事件,而非整个企业的所有事件。

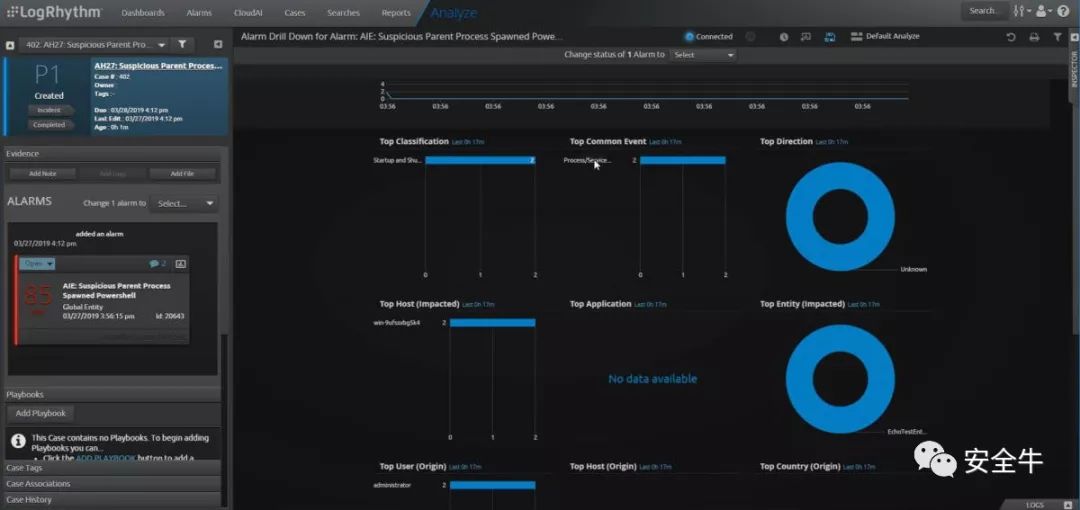

图3:可使用图形化界面深入跟踪警报。权限基于角色,因而能避免创建太多超级管理员账户。

警报根据严重程度加以评级并标记颜色,每条警报都可以深入其构成元素,比如说可以点进去查看完整日志文件或其他任何信息。如果警报基于多种因素形成,那么抽取所有这些因素加以审查或留待后续响应及清除使用就是非常自然的事了。

尽管是可选项,LogRhythm 还可以自动化缓解警报,并进入到该平台的 SOAR(安全自动化与编排)部分。

调查

深入调查被标红的高分警报是个相当简单的过程,不需多少精力或培训就能完成。先拉取 LogRhythm 收集到的有关该警报的所有信息,然后点击小公文包图标将该警报转成一个案例,虽然图标过于可爱,但确实有用。

用于测试的警报源于测试平台上 PowerShell 的一个事件。而且,控制该 PowerShell 的人将代码发送给了可能受感染的主机。LogRhythm 完整捕获了那段代码,而用户可以选中被捕获的代码并移动到分析器中。分析结果表明测试代码是要在目标主机上安装黑帽黑客常用作切入点的 PowerShell Empire。解密出来的明文文件很清楚地反映出了这一点。

图4: 该程序使用人工智能和机器学习摄入警报的所有组成元素,让 IT 团队知道该先修复哪个部分,并能给出完成任务最佳方式的建议。

IT 人员找到可疑行为或文件时会做的操作也可以由 LogRhythm 接手。LogRhythm 查对常见威胁馈送和病毒检查网站,并向用户显示这些资源的报告与响应。因为此时已确信该代码肯定是攻击,测试人员便利用 LogRhythm 与 Carbon Black 的集成锁定了该终端。当然,LogRhythm 可与几乎任何一种终端管理系统协同工作。锁定被感染系统的操作确实需要输入正确的用户名和密码,这也是针对恶意管理员的一层额外防护。如果需要的话,还可以添加其他的防护,比如需要更高层级的授权才可以执行更激烈的操作。

锁定被感染系统后,测试人员建了个单供负责清理的人员擦除硬盘和重装系统用。但测试工作尚未结束。LogRhythm 随后被用于搜索网络上类似攻击的迹象,可以相同 IP 地址或同样的技术为关键字。

调查结束后,LogRhythm 生成了一份相当详实的报告,测试人员所做的每一步操作和整个调查的耗时(26分钟)都被记录了下来。对刚接触该平台的纯小白分析师来说,这个耗时已经很不错了。这些指标可用于评估 IT 员工,对培训项目甚或设置减少事件响应时间之类的目标而言都很棒。

测试自动化功能

自动化功能评测中使用了由用户提交到控制台的可疑网络钓鱼事件。该程序做了人工调查会做的绝大部分事项,包括对比特征库和威胁馈送检查该电子邮件的内容。LogRhythm 隔离了该邮件,不仅仅将之从原始收件箱中删除,而是连同该邮件待过的 32 个位置一并清除了。

系统生成的报告显示了过程中所有步骤和相应的执行耗时。LogRhythm 此处略有点炫耀的意味,个案耗时在 1 分钟以内(没以秒计,所以绝大多数案例的完成时间都会显示为 1 分钟)。这么优异的问题修复时间惊艳了测试人员。

测试UEBA

还可以激活一些额外的模块给核心 Enterprise 产品再添更多功能与安全。其中最为有趣,甚至乍一看有点 “老大哥在看着你” 风格的功能,是 LogRhythm UEBA (用户及实体行为分析)。该功能基于用户的危险行为评估用户,会记录下用户平时的操作,然后在发现异常时调高用户的得分。

举个例子。有个用户平时风险得分很低,但最近得分忽然飙高。深入分析之后发现,该用户经历了一系列登录失败。这一点很是奇怪,因为用户平时都记得自己的密码。如今这种一天之内登录失败 50 多次的现象很不正常。更奇怪的是,从 LogRhythm 的记录来看,还是从两个不同地点发起的登录尝试。虽说也有可能是员工下班时忘了退出系统,而在家时又通过 VPN 登录查看邮件;但测试案例中的第二登录地点却是在中东,而该用户的驻家办公地点是美国科罗拉多。

事出反常必有妖。调查似乎显示有海外远程用户黑进了账户且能访问账户。除了失败的登录尝试,这些人尚未做什么可疑的事情,所以本地网络安全平台也尚未标记什么东西。但 LogRhythm UEBA 模块捕获到了异常,意识到该行为偏离了正常用户行为(至少本案例中这种分身两地同时登录的情况是不可能的)。事发前捕获此类行为相当于尽早掐断网络杀伤链,充分表明该可选模块对 LogRhythm Enterprise 整体功能的有用性。

结语

LogRhythm Enterprise 无疑是下一代新兴平台,而考虑到它的种种功能,已经几乎不能被称之为 SIEM 了。该平台提供 安全防护,辅助查找及缓解威胁,有时甚至能做到防患于未然。LogRhythm Enterprise 可供 IT 团队随心所欲地取用各种功能大展身手,或者自动化大量调查工作。其基于角色的严格控制同时确保了该平台自身不会成为安全风险。

鉴于当今企业网络的庞大规模及其面临的诸多攻击,LogRhythm Enterprise 这样的工具无疑是必需品。该平台可查找并缓解威胁,增强其他安全工具的效用,让 SIEM 再次成为网络防御的基石。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。