为了提升域名解析服务的安全性,行业内推出了叫做 DNS over HTTPS 的解决方案(简称 DoH)。然而 Network Security 研究实验室的伙计们,已经发现了首个利用 DoH 协议的恶意软件,它就是基于 Lua 编程语言的 Godlua 。这个名字源于 Lua 代码库和七种一个样本源码中包含的神奇字符 God 。

这款后门程序可利用 DoH 来掩盖其 DNS 流量

基于 HTTPS 的域名解析服务的增长势头一直很强劲,去年 10 月,互联网工程任务组正式发布了 DoH(RCF 8484)。

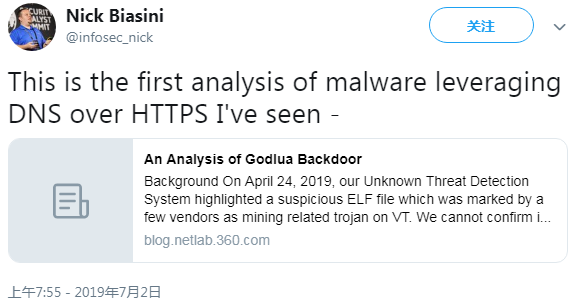

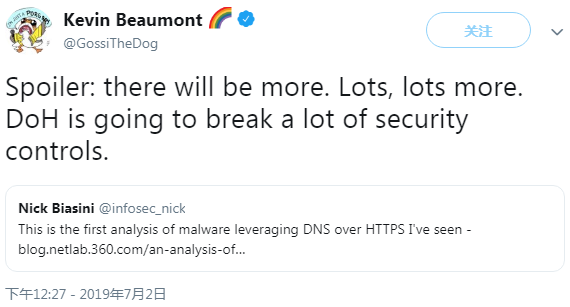

尽管并不是新鲜的概念,但首个利用 DoH 的恶意软件,还是让行业提前感受到了影响未来的新一轮正邪攻防战。

360 Netlab 研究人员在报告中提到,他们发现了一个可疑的 ELF 文件,但最初误以为它只是一款加密货币挖矿木马。

尽管尚未确认或否认任何加密货币的挖掘功能,但他们已证实其行为更像是分布式拒绝服务(DDoS)机器人。

(截图 via TechSpot)

研究人员观察到,该文件会在被感染系统上作为“基于 Lua 的后门”来运行,且注意到至少有一次针对 liuxiaobei.com 的 DDoS 攻击。截至目前,Netlab 已经发现了至少两个未利用传统 DNS 的变种。

借助 DNS over HTTPS,恶意软件可通过加密的 HTTPS 连接来隐藏其 DNS 流量,使得 Godlua 能够躲过 DNS 监控,这已经足够让网络安全专家感到震惊。

据悉,谷歌和 Mozilla 都已经提供了对 DoH 的支持,前者甚至将 DoH 作为其公共 DNS 服务的一部分。此外,Cloudflare 等互联网基础设施服务提供商,也提供了对 DoH 的支持。

声明:本文来自cnBeta,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。