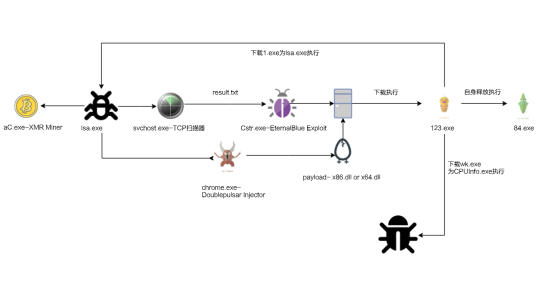

近日,深信服安全团队监测到一款名为ZombieBoy的木马悄然感染了国内外各个行业的用户主机。该木马包含了内网扫描、“永恒之蓝”漏洞利用、“双脉冲星”后门、挖矿工具等多个恶意模块,是一款集传播、远控、挖矿功能为一体的混合型木马。该木马的结构类似于“MassMine”,由于释放第一个恶意DLL文件时使用了一个名为ZombieBoy的工具,因此被命名为ZombieBoy挖矿木马。

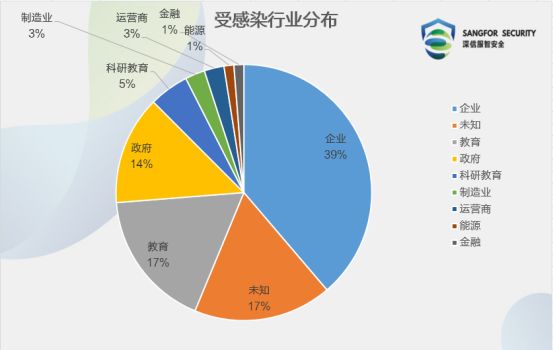

ZombieBoy木马最早出现于2017年底,国外安全网站于2018年跟踪报道了该木马的相关分析,2018年下旬,安全媒体报道被该木马控制的主机多达七万台。日前,经深信服安全云脑数据监测发现,该木马在各个行业中迅速扩散,其中,安全防护较为薄弱的企业成为感染的重灾区,教育行业、政企单位等均受到不同程度的感染:

从深信服的云脑监测数据来看,木马感染区域没有明确的目标,全国各省以及国外用户均存在感染现象,其中感染量TOP5区域分别为广东省、浙江省、北京市、上海市、江西省。

感染现象

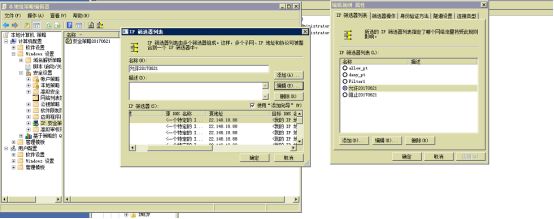

受感染的主机上出现明显现象为未知IP策略,该策略会将除了22.148.18.88之外连接445的IP全部阻止。

可疑IP地址查询为一个美国IP。

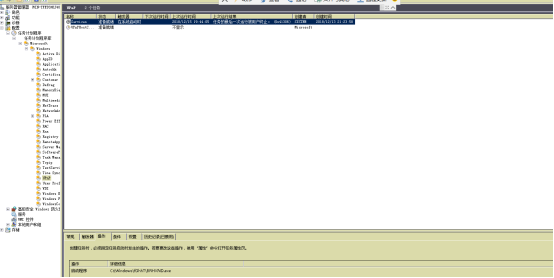

搜索最新创建的TXT文件,能发现大量IP.TXT文件,是该木马内网传播模块的日志文件:

出现木马目录下恶意文件的计划任务:

ZombieBoy木马详细分析

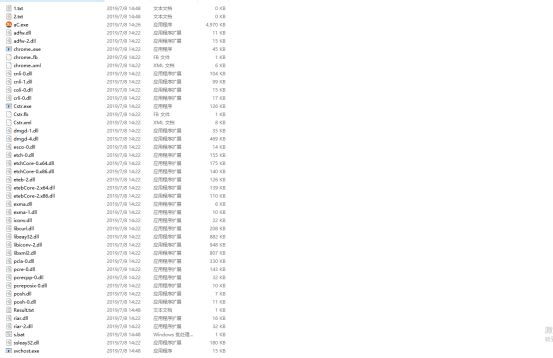

木马母体会在windows目录下创建一个5位随机字母的文件夹,将攻击所用到的东西以及挖矿等程序释放到该文件夹,并且会将自身拷贝到windows目录下名为boy的文件,再次拷贝自身到随机文件夹下且也为随即名,该随机文件夹的路径名称以及母体副本随机名称保存在C:\Windows\IEM\tps.exe中,创建tps.exe是为了进行伪装:

攻击文件:

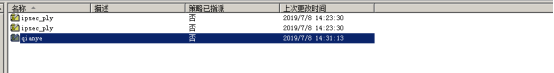

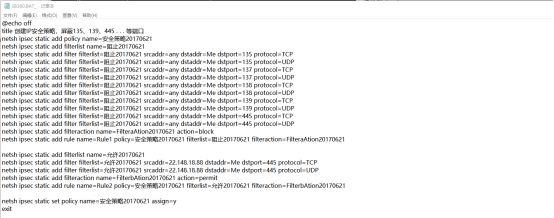

创建ipsec_ply和qianye等IP策略:

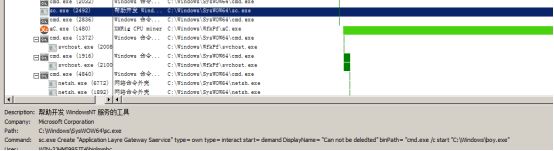

为boy副本创建服务:

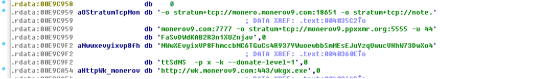

创建aC.exe挖矿程序,挖矿地址为:

44FaSvDWdKAB2R3n1XUZnjavNWwXEvyixVP8FhmccbNC6TGuCs4R937YWuoewbbSmMEsEJuYzqUwucVHhW73DwXo4ttSdNS

TCP端口扫描模块在进行IP段的扫描,该扫描器为名为WinEggDrop开发的开源扫描器,其项目地址如下:

永恒之蓝漏洞利用工具Cstrl.exe:

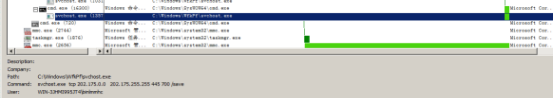

双星脉冲后门植入工具chrome.exe:

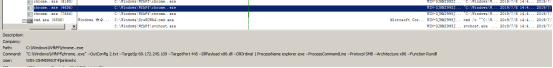

下载可执行文件123.exe到C:\Windows\System32\sys.exe,并运行:

sys.exe功能为检测是否存在C:WindowsIEM ps.exe,下载母体文件并执行:

其中C:WindowsIEM ps.exe是配置文件,保存着母体文件创建的随机文件夹路径以及自身副本的随机文件名:

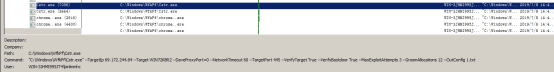

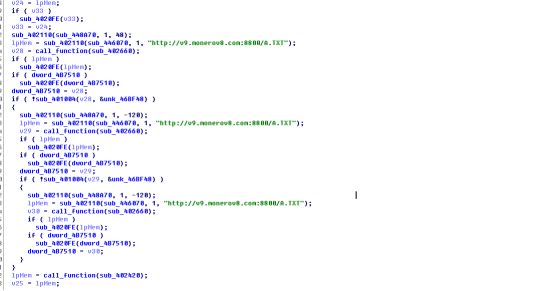

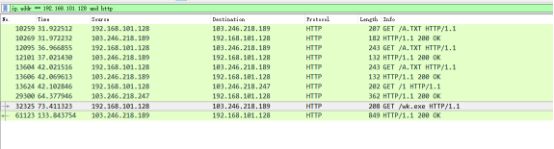

接下来会访问http://v9.monerov8.com:8800/A.txt获取URL地址用于下载恶意文件,当前木马的URL已失效:

从自身释放出并执行84.exe:

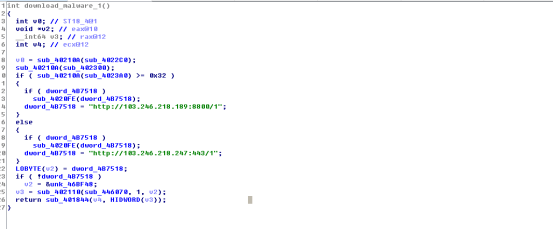

生成一个随机数,判断是否大于0x32, 选择不同的端口进行下载执行母体文件并保存为las.exe:

同样会下载执行wk.exe为CPUInfo.exe:

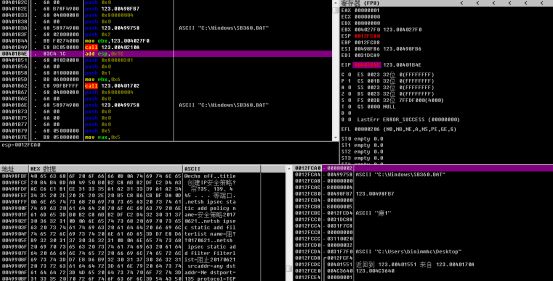

从自身释放脚本文件SB360.bat到windows目录下:

该脚本内容主要是创建IP策略,屏蔽135、139、445 . . . 等端口,防止用户机器被其他黑产团队进行攻击,脚本内容如下:

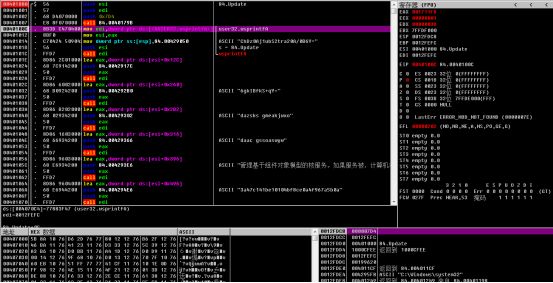

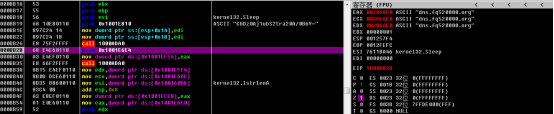

84.exe分析,其导出了一个Update函数:

该样本中存储了一份DLL文件,通过解密DLL文件动态执行,然后调用84.exe的导出函数获取参数,可以直接在Update参数处设置断点(或者在LoadLibrary处进行断点,可以dump出被加密的DLL),该DLL通过自己的Data导出函数调用Update函数:

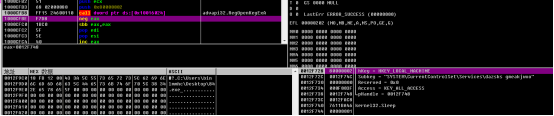

检测是否存在该服务dazsks gmeakjwxo,没有就进行创建该服务:

将自身拷贝到C:windowssystem32seser.exe,并设置为隐藏属性,创建服务:

删除自身:

解密出C2地址,用于连接等:

Cpuinfo.exe拉起挖矿等进程,创造攻击链,其内包含了其他的样本文件:

解决方案

1.更新MS17-010漏洞补丁; 2.关闭业务上不需要的端口,如135、137、138、139、445等;

使用安全产品查杀木马文件及进程,深信服EDR产品、下一代防火墙及安全感知平台等安全产品均具备病毒检测能力,部署相关产品用户可进行病毒检测。

3.使用深信服安全产品,接入安全云脑,使用云查服务可以即时检测防御新威胁。

4. 深信服为广大个人用户免费提供查杀工具,可下载如下工具,进行检测查杀。

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

IOC

URL

http://ca.monerov9.com:443/123.exe

http://v9.monerov8.com:8800/A.TXT

http://103.246.218.247:443/1

http://103.246.218.189:8800/1

http://103.246.218.189:8800/wk.exe

http://wk.monerov9.com:443/wkgx.exe

DNS

dns.fq520000.org

monero.monerov9.com:18650

note.monerov9.com:7777

monerov9.ppxxmr.org:5555

钱包地址

44FaSvDWdKAB2R3n1XUZnjavNWwXEvyixVP8FhmccbNC6TGuCs4R937YWuoewbbSmMEsEJuYzqUwucVHhW73DwXo4ttSdNS

MD5

263584AF66662C6589D8D646E15965F7

78C317B9D69241405A3340E6821D7870

648C99C15575BA3E6237E01D7C235829

31D696F93EC84E635C4560034340E171

770D0CAA24D964EA7C04FF5DAF290F08

C24315B0585B852110977DACAFE6C8C1

EE2D6E1D976A3A92FB1C2524278922AE

A539D27F33EF16E52430D3D2E92E9D5C

3C2FE2DBDF09CFA869344FDB53307CB2

B713AF19C38A0B91ED6E72C8C64F843B

F82FA69BFE0522163EB0CF8365497DA2

8C80DD97C37525927C1E549CB59BCBF3

1CA9E6EB86036DAEA4DFA3297F70D542

A05C7011AB464E6C353A057973F5A06E

D9B5B26F0423230E99768092F17919A3

3E5D06DC6E7890E1800CF24C9F599856

4FF94C163565A38A27CF997AD07B3D69

1F0669F13DC0545917E8397063F806DB

47106682E18B0C53881252061FFCAA2D

24AA99837D14BEE5DA2E2339B07F9D4C

89B7DAC7D9CE5B75B08F5D037EDD3869

BA629216DB6CF7C0C720054B0C9A13F3

649B368C52DE83E52474A20CE4F83425

4803A7863DA607333378B773B6A17F4C

9026563DAB83DF2678253634760139ED

43AAC72A9602EF53C5769F04E1BE7386

F01F09FE90D0F810C44DCE4E94785227

5ADCBE8BBBA0F6E733550CE8A9762FA0

9A5CEC05E9C158CBC51CDC972693363D

6FE4544D00B77E0295E779E82D8F0FE5

00DD6B018C3C2D347DF43F779715BCA5

09836461312A3781AF6E1298C6B2C249

30017E300C6D92E126BF92017C195C37

2F0A52CE4F445C6E656ECEBBCACEADE5

B777086FD83D0BC1DCCDC7C126B207D0

8969668746AE64CA002CC7289CD1C5DA

E53F9E6F1916103AAB8703160AD130C0

5E8ECDC3E70E2ECB0893CBDA2C18906F

C097FD043D3CBABCADA0878505C7AFA5

0647DCD31C77D1EE6F8FAC285104771A

F0881D5A7F75389DEBA3EFF3F4DF09AC

F61E81EAF4A9AC9CD52010DA3954C2A9

8B0A4CE79F5ECDB17AD168E35DB0D0F9

838CEB02081AC27DE43DA56BEC20FC76

01D5ADBFEE39C5807EE46F7990F5FDA7

46F7B320B13A4B618946042360215179

3E89C56056E5525BF4D9E52B28FBBCA7

D1AAE806243CC0BEDB83A22919A3A660

83076104AE977D850D1E015704E5730A

1FA609BC0D252CA0915D6AED2DF7CCC2

6B7276E4AA7A1E50735D2F6923B40DE4

9814F6E092E45BDFE4C47C6A2DE5D31F

F180502593A00678E7F481B21BE1AA9A

5B72CCFA122E403919A613785779AF49

9744F0000284C2807DE0651C7E0D980A

E4AD4DF4E41240587B4FE8BBCB32DB15

声明:本文来自深信服千里目安全实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。