国内的5G牌照已经在今年6月6日发放,5G的商用部署指日可待,5G网络的安全性受到了高度关注。对于电信运营商来说,在大规模部署和商用5G网络之前,确保其采购和使用的设备的安全性是至关重要的。对于5G的全球发展来说,需要对5G设备的安全性有可达成共识的手段支撑。对5G设备安全的评测需要有被广泛认知的标准。

本文通过介绍GSMA在网络产品安全评估所做的工作(NESAS)以及3GPP制定的针对网络设备的安全保障系列标准(SCAS),带领大家了解5G网络设备安全保障的标准化工作。

1 电信网络设备安全评测的通用方法

对电信运营商来说,了解和度量其所使用的网络设备的安全级别非常重要。电信网络设备作为IT信息产品,可借鉴IT系统的安全评估机制,以下是业界常用的可行方法。

方法1——审计评估:对厂商的开发过程和产品生命周期管理流程的安全进行资质认证(accreditation);

方法2——测试评估:基于定义好的标准的安全测试,由可信的测试实验室对网络设备进行安全评估。

方法1中,每个厂商可以定义自己的内部流程,这些流程规定了安全是如何集成到设计、开发、实现和维护过程中的。外部审计单位检查这些流程,从而评判厂商是否实际有效采用了这些措施。如果获得了审计单位的资质认证,则证明被审计的厂商生产的产品符合安全流程要求。在审计过程中,厂商只需向中立的审计单位提供其内部生产和管理流程文件和数据、无需对公众全面披露其内部运作细节。因此,此种方式的特点在于,基于公众对审计机构的中立性、客观性及权威性的认可,厂商在不对公众透露商业秘密的情况下,通过审计机构的背书,向公众证明了其生产和管理流程的安全性,提升公众对其产品和服务的信心。

方法2是对实际的产品进行测试评估,通过测试来度量产品的安全等级。这种方法的前提是:有预定义的安全测试集;基于测试集对网络设备进行安全评估,其安全等级可以被测量并可见,评估报告可以展现给潜在的客户。由于移动通信产业非常重视标准,主要的网络设备的功能都有标准可遵循,因此也有利于进行安全测试与评估。

显然,方法1关注过程安全性、方法2关注结果(产品)安全性。通常,上述两种方法会同时采用。

2 GSMA NESAS 介绍

为了使各参与方、相关方对电信网络设备的安全性达成共识,推动电信网络设备制造与运营安全的良性发展,GSMA编制了一套称为网络设备安全保证体系(Network Equipment Security Assurance Scheme, NESAS)的指引性文档。NESAS的目标是通过制定业界认同的安全基线,为设备厂商和运营商提供安全保证的技术参考。对于设备供应商来说,NESAS将有助于降低由于各个国家和地区的管制要求差异以及运营商的需求差异所导致的安全需求的碎片化。对于运营商来说,NESAS提供了可行的衡量厂商是否落实安全要求的方法。

NESAS框架包括上文提到的审计评估和测试评估两种方法。针对方法1,NESAS制定了审计评估的系列文档;针对方法2,NESAS引用了3GPP制定的SCAS(SeCurity Assurance Specification)系列规范作为测试评估的要求。

NESAS框架的文档结构如图1。

注:NESAS的相关文档目前仍处于讨论修订中,预计将于今年下半年发布Release 1版本。本文的相关内容均参考了2019年5月份公布的Pilot版本。

图1 NESAS文档族结构

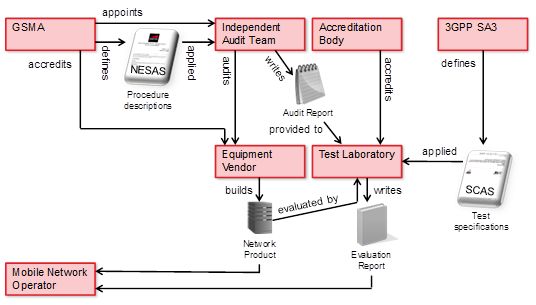

NESAS定义的网络设备安全保障的流程如图2,可分为3个子流程:

(1)产品开发和生命周期管理流程的审计。依据FS.15和FS.16,由GSMA指定的独立的审计方实施,并输出审计报告。

(2)安全测试实验室的认证。依据FS.14制定的实验室认证流程和要求,GSMA对测试实验室进行认证,只有通过认证的测试实验室才能够对网络设备进行安全评估。

(3)网络设备安全评估。安全测试实验室依据3GPP SCAS规范对网络设备进行安全测试,同时基于厂商提供的材料和审计方出具的审计报告,对产品开发和生命周期管理流程是否真正应用到所测试的网络设备进行核实,最后向运营商输出网络设备的安全评估报告。

图2 NESAS定义的产品安全评估流程

2.1 产品开发和生命周期管理流程的审计评估

一般来说,安全的产品在开发制造和投入使用的整个生命周期中都应集成安全的考虑和机制,GSMA可以指定一个独立的审计团队,来对这些过程进行审计。

FS.15 Network Equipment Security Assurance Scheme - Product Development and Lifecycle Accreditation Methodology[3]定义了对过程进行资质认证(accreditation)的方法论,描述了执行审计和认证的过程。

FS.16 Network Equipment Security Assurance Scheme -Vendor Development and Product Lifecycle Security Requirements[4]定义了厂商为了获得资质认证(accreditation)需要满足的安全要求,独立审计团队也是根据这些需求来对厂商进行评估的。

审计要求中,对资产、威胁、安全目标、安全要求等进行了定义。在目前的版本[2019年5月]中资产描述6项,威胁描述15项,安全目标14项,安全要求20项。

表1 厂商开发过程和产品生命周期的安全要求

认证的流程如表2 :

表2 NESAS审计流程

启动 |

|

审计准备 |

|

向审计团队提交文档 |

|

审计团队评审文档 - 第一轮 |

|

中间审计结果会议 |

|

审计团队评审文档 - 第二轮 |

|

现场审计 |

|

结果展示 |

|

认证 |

|

这些要求是比较一般化的针对IT信息产品的通用的一些元素和要求,所以对通信网络产品来说是适用的,包括5G网络设备。但同时也由于其一般性,所以没有专门针对5G网络设备的安全要求。

2.2 安全测试实验室认证

测试评估是由GSMA所认证的安全测试实验室来承担的。安全测试实验室的认证要求和过程在GSMA的 FS. 14 - Network Equipment Security Assurance Scheme – Security Test Laboratory Accreditation Requirements and Process[2]中定义。安全测试实验室可以由厂商或者第三方所拥有,并根据3GPP定义的SCAS规范(参见本文第3章节)来进行安全测试。安全测试实验室的认证需要满足以下条件:

(1)经过ISO 17025认证。要成为认证实验室需要联络一个ILAC成员,来对其按照ISO 17025标准进行审计和认证。

(2)应具备执行SCAS中所定义的测试所需的相应的技能和工具。

在获得ISO 17025的资质认证之后,安全测试实验室需要通知NESAS认证董事会(NESAS Accreditation Board),并向其提供ISO 17025认证的证书复印件,NESAS Accreditation Board 记录实验室的信息并向满足NESAS要求的实验室颁发认证证书(Accreditation Certificate)。

据调研,现在与GSMA合作的审计机构包括ATSEC、NCC Group,测试实验室目前仅一家:西班牙的Epoche(http://www.epoche.es)。

2.3 网络设备安全评估

通过GSMA认证的安全测试实验室依据3GPP SCAS规范对网络设备进行安全测试,同时基于厂商提供的材料和审计方出具的审计报告,对产品开发和生命周期管理流程是否真正应用到所测试的网络设备进行核实,最后向运营商输出网络设备的安全评估报告。

3 3GPP SCAS系列规范介绍

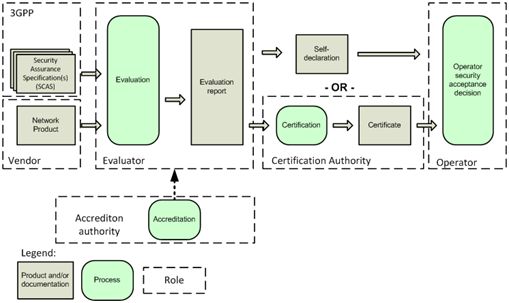

为了确保其定义的各个网元的安全性,3GPP开展了安全保障及评估方法研究工作,并制定了通用的以及一系列针对各网元的安全风险分析、测试用例及加固措施的技术报告(TR)和技术规范(TS)。它们之间的关系如下图:

图3 3GPP SCAS 文档族关系

其中TR 33.805[5]作为一个研究报告讨论了3GPP网络产品安全评估的方法论的问题,介绍了目前最为广泛使用的、对IT产品进行安全评估的CC(Common Criteria),并分析了CC对3GPP网络产品的适用性。3GPP认为:CC中的分级等是对不同评估范畴、不同评估深度和不同评估技术手段的包装,在CC中评估等级从EAL2到EAL4,不同的等级刻画了安全评估的实施程度和安全保障的不同的均衡点;3GPP网络产品的安全评估范畴、评估深度是比较确定的,所以不需要CC那样的评估等级,也不需要CC的证书许可过程。因此,TR 33.805所建议的方法论是借用CC的一些方法论,针对3GPP网络产品专门制定一套安全要求和测试用例--SCAS。SCAS的方法论包括:

建立在网络产品的威胁分析上;

对于每一类网络产品采用单一的安全基线和单一的安全评估等级;

SCAS的评估分为:安全一致性测试、基本的渗透测试和增强的渗透测试。下面针对这三类中的安全一致性测试和基本渗透测试举些例子,而增强的渗透测试则不在3GPP的范围内进行定义:

安全一致性测试,如:管理流量保护,对管理面的流量进行机密性和完整性保护,测试用例包括:所有的网元不接收未经保护的管理面流量。

基本渗透测试,如:端口扫描,要求所有非网络业务需求的端口都应关闭,测试方式包括对网络设备的所有外部端口进行扫描。

图4有利于读者了解3GPP方法论的基本思路:

图4 3GPP SCAS 安全认证流程

图4中:

3GPP制定网络设备评估所用的规范;

厂商将网络产品提交给评估方;

评估方需要由权威机构来认可,以达到评估方的公信力,在GSMA的体系里面,是由ILAC成员基于ISO 10725来对一些具备条件的测试实验室进行资质认证授权的;

评估方基于3GPP的规范来进行评估,生成评估报告;

基于评估报告,厂商可以自声明自己的产品通过了安全评估,也可以由一些权威认证方来颁发证书,说明厂商的安全具备3GPP所要求的安全性;

运营商基于厂商的自声明或者是权威认证,来作为厂商产品是否满足安全需求的依据之一。

TR 33.916[6]则基于TR 33.805确定的方法论技术路线,描述具体落实举措,包括:

如何撰写一个网络产品的SCAS文档,分哪些步骤,安全描述、测试用例必须包含哪些内容;

评估应该由哪些步骤组成,参与者分别承担什么角色等。

TR 33.805和TR 33.916的关系是,TR 33.805探讨了几种可行的方法论,包括CC和发展3GPP自己的评估方法论,而TR 33.916则明确了使用3GPP自己的方法论,并对方法论的细节进行了阐述。

TR 33.926[7]对网络产品的分类(从安全的角度)、所面临的安全风险、需要保护的关键资产等进行了识别和描述。从安全的视角,网络产品虽然功能不同,但在安全威胁和安全评估上是有部分共性的,这些共性可以形成一些安全评估的最小集。

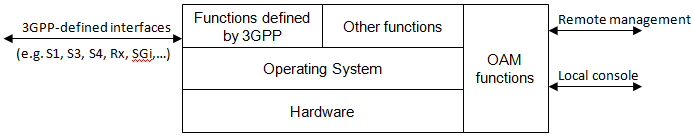

从安全评估的视角来看待网络产品,一个比较粗粒度的模型如图5所示:

图5 网络设备通用模型

从安全的考量来说,评估对象包括网络设备本身的核心功能以及相关的接口,也包括硬件、操作系统等通用的部分,还包括跟OAM、本地配置、远程管理这些与配置和运营相关的管理部分。

基于这个模型来观察,网络产品上的关键资产如表3:

表3 网络产品关键资产示例

用户账户数据和安全凭证 |

日志数据 |

配置数据,如网络产品的IP地址、端口、VPN ID、管理对象(如用户组、命令组) |

操作系统,如操作系统上的文件和进程 |

网络产品上的应用程序 |

充足的处理能力,即处理能力未被消耗到极限 |

硬件,如主机、单板、供电单元 |

接口 |

操作台配置口 |

OAM接口 |

该研究报告还陈述了7类风险,包括1类针对3GPP所定义的接口、6类参考了微软定义的STRIDE模型,分别是:Spoofing(假冒)、Tampering(篡改)、Repudiation(抵赖)、Information Disclosure(信息泄露)、Denial of Service(拒绝服务)、Elevation of Privilege(提升权限)。

上述通用安全要求的这个最小集就形成一份正式的SCAS规范 --- TS 33.117[8] Catalogue of General Security Assurance Requirements。

与特定产品相关的安全需求,可以在TS 33.117的基础上再用增量来描述,包括针对MME的TS 33.116[9] Security Assurance Specification (SCAS) for MME network product class、针对eNB的TS 33.216[10] Security Assurance Specification (SCAS) for evolved Node B(eNB) network product class、针对PDN Gateway的TS 33.250 [11]Security Assurance Specification (SCAS) for PGW network product class以及针对5G的一系列SCAS。

在TS 33.117[8]中所定义的安全需求包括:技术基线共21项要求,如数据的保护、认证与授权、会话保护、设备的可用性等;操作系统安全、IP安全等5项安全要求;Web交互中的4项安全需求以及网络设备4项安全要求。还有一些安全加固需求和基本渗透测试的要求。上述这些安全需求中,3GPP功能之外的通用安全需求的定义是SCAS中间比较薄弱的。

TS 33.116和TS 33.216是关于MME和eNB的SCAS,由于3GPP所定义的安全特性,包括机密性、完整性保护以及为了保护机密性和完整性的密钥生成等都会在MME和eNB上实现,MME和eNB的SCAS包含了对这些安全功能实现的安全需求,分别在TS 33.117的基础上各增加了15项、13项安全要求。TS 33.250中定义了一些与PDN GW功能相关的安全需求,如用户面内容的过滤、隔离、TEID的分配等8项安全功能要求和2项加固要求。

截止目前,在研的、已完成的SCAS相关技术报告和技术规范列表如表4:

表4 3GPP SCAS文档列表

文档 编号 | 英文 名称 | 中文 名称 | 当前 状态 |

方法论研究与评估对象研究 | |||

TR 33.805 | Study on security assurance methodology for 3GPP network products | 网络产品安全保障方法研究与选择 | 开放状态 |

TR 33.916 | Security Assurance Methodology (SCAS) for 3GPP network products | 网络产品安全保障方法论 | 开放状态 |

TR 33.926 | Security Assurance Specification (SCAS) threats and critical assets in 3GPP network product classes | 3GPP网元产品威胁和重要资产 | 开放状态 |

通用安全要求 | |||

TS 33.117 | Catalogue of general security assurance requirements | 网络产品通用安全保障要求及测试用例 | 已完成 |

4G网络产品特定安全要求 | |||

TS 33.116 | Security Assurance Specification (SCAS) for the MME network product class | MME移动性管理组件安全评估标准 | 已完成 |

TS 33.216 | Security Assurance Specification (SCAS) for the evolved Node B (eNB) network product class | eNodeB基站安全评估标准 | 已完成 |

TS 33.250 | Security assurance specification for the PGW network product | PGW公用数据网网关安全评估标准 | 已完成 |

5G网络产品特定安全要求 | |||

TS 33.511 | 5G Security Assurance Specification; NR Node B (gNB) network product class | 5G基站gNB安全评估标准 | 制定中 |

TS 33.512 | 5G Security Assurance Specification; Access and Mobility management Function (AMF) network product class | AMF网元(接入鉴权和移动性管理控制功能)安全评估标准 | 制定中 |

TS 33.513 | 5G Security Assurance Specification; User Plane Function (UPF) network product class | UPF网元(用户面功能,执行用户面数据转发等功能)安全评估标准 | 制定中 |

TS 33.514 | 5G Security Assurance Specification for the Unified Data Management (UDM) network product class | UDM网元(统一数据库,存放用户的签约数据等)安全评估标准 | 制定中 |

TS 33.515 | 5G Security Assurance Specification; Session Management Function (SMF) network product class | SMF网元(会话管理网络功能)安全评估标准 | 制定中 |

TS 33.516 | 5G Security Assurance Specification; Authentication Server Function (AUSF) network product class | AUSF网元(鉴权网络功能)安全评估标准 | 制定中 |

TS 33.517 | 5G Security Assurance Specification for the Security Edge Protection Proxy (SEPP) network product class | SEPP网元(安全代理,漫游场景下链接HPLMN和VPLMN)安全评估标准 | 制定中 |

TS 33.518 | 5G Security Assurance Specification for the Network Repository Function (NRF) network product class | NRF网元(服务注册、发现、授权等功能)安全评估标准 | 制定中 |

TS 33.519 | 5G Security Assurance Specification for the Network Exposure Function (NEF) network product class | NEF网元(对外开放网络能力和服务)安全评估标准 | 制定中 |

虚拟化网元安全要求研究 | |||

TR 33.818 | Security Assurance Methodology (SECAM) and Security Assurance Specification (SCAS) for 3GPP virtualized network products | 虚拟化网络产品安全保障方法和安全 保障规范标准 | 制定中 |

注:开放状态是指该标准已阶段性完成,但仍会根据后续其他研究进展进行相应的内容增补

结语

5G设备安全评估至关重要,通过对5G设备进行安全评估,能有效降低5G网络的潜在风险,是运营商、设备厂商、5G应用方、监管部门关注的焦点。在3GPP SA3的标准化制定过程中,华为、中兴、爱立信、诺基亚上海贝尔、NEC、意大利电信、德国电信等都对SCAS的标准做出了大量的贡献。中国移动也积极参与上述国际标准体系的制定,并主导了3GPP虚拟化网络产品安全保障方法和安全保障规范标准研究。中国移动致力于与全球运营商,设备商以及所有行业合作伙伴一起,建立安全可靠、开放透明、合作共赢的5G全球生态链。

参考文献

[1] GSMA FS.13 - Network Equipment Security Assurance Scheme - Overview

[2] GSMA FS.14 - Network Equipment Security Assurance Scheme – Security Test Laboratory Accreditation Requirements and Process

[3] GSMA FS.15 - Network Equipment Security Assurance Scheme - Product Development and Lifecycle Accreditation Methodology

[4] GSMA FS.16 - Network Equipment Security Assurance Scheme -Vendor Development and Product Lifecycle Security Requirements

[5] 3GPP TR 33.805 Study on security assurance methodology for 3GPP network products

[6] 3GPP TR 33.916 Security Assurance Methodology (SCAS) for 3GPP network products

[7] 3GPP TR 33.926 Security Assurance Methodology (SCAS) threats and critical assets in 3GPP network product classes

[8] 3GPP TS 33.117 Catalogue of General Security Assurance Requirements

[9] 3GPP TS 33.116 Security Assurance Specification (SCAS) for the MME network product class

[10] 3GPP TS 33.216 Security Assurance Specification (SCAS) for the evolved Node B (eNB) network product class

[11] 3GPP TS 33.250 Security assurance specification for the PGW network product

[12] 3GPP TR 33.818 Security Assurance Methodology (SECAM) and Security Assurance Specification (SCAS) for 3GPP virtualized network products

声明:本文来自禾云安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。