1、前言

PLC(可编程逻辑控制器)在工业自动化控制领域中得到了广泛的应用,如工业自动化中的模拟量控制、开关量控制、位置控制、系统集中控制、电动机变频调速控制等。它采用一类可编程的存储器, 用于其内部存储程序, 执行逻辑运算, 顺序控制,定时,计数与算术操作等面向用户的指令,并通过数字或模拟式输入/输出控制各种类型的机械或生产过程。

PLC是关键基础设施中的核心设备, 其安全涉及到整个系统的安全稳定运行。但是, 随着两化融合的不断加深以及工业4.0的推进, 工业控制系统在提高信息化水平的同时, 其网络安全问题也日益突出,部分PLC被直接或间接暴露在互联网上,遭受黑客攻击的途径也日益翻新, 各种木马和病毒变体数量不断攀升, 威胁工业控制系统的稳定运行和生产安全。

2、PLC设备暴露情况

2.1 CNCERT网络空间探测系统

国家互联网应急中心(CNCERT)网络空间探测系统依托CNCERT特有的带宽优势和底层平台技术,支持对大批量IP地址进行快速探测查询,且具备隐匿、反溯源等特性。此外结合IP地址多属性标注库、产品指纹库、漏洞库等基础数据资源,系统实现了对联网资产的准确识别、精准定位及漏洞风险全面分析,为网络安全保障和应急响应工作提供技术和数据支撑,具体包括:

1)网络资产的发现识别

探测平台能够利用超过100种通信协议(包括50余种工业和物联网专用协议)对指定网络的网络资产进行快速、无害化探测识别。截止当前,CNCERT累计探测发现全球工控设备162万、安全防护设备177万、网络设备434万、物联网设备588万、联网数据库402万以及WEB网站7.4亿,信息收集能力优于Shodan等全球主流的网络空间搜索引擎。

2)网络资产的定位

利用CNCERT的IP地址多属性标注库和备案库资源,提供对国内联网资产的IP地址定位,城市级精度达95%以上,部分IP地址可实现备案查询。

3)漏洞风险识别和评估

依托CNCERT在网络产品和漏洞数据方面的积累,系统提供对探测识别的联网资产的漏洞风险评估和安全态势综合分析。

2.2 国内联网PLC地域分布情况

截止到2019年7月,CNCERT累计监测发现全国网络空间范围内使用Modbus、S7Comn、SNMP等协议的联网PLC设备3511个,涉及到大量西门子、施耐德、罗克韦尔等企业生产的相关产品,例如西门子的S7-200、S7-300,施耐德的TWDLCAA40DRF、TWDLMDA20DRT、TWDLCAE40DRF等。

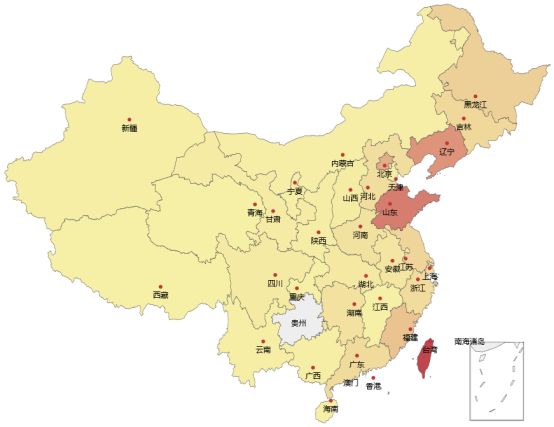

图1 暴露的PLC设备全国分布图

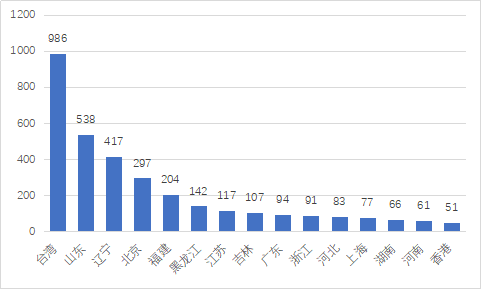

如图1所示,这些设备分布在全国32个省市中,其中数量排名前十的省市如图2所示,其中台湾(986)、山东(538)、辽宁(417)、北京(297)、福建(204)位列前五。

图2境内各省份暴露PLC设备数量TOP15

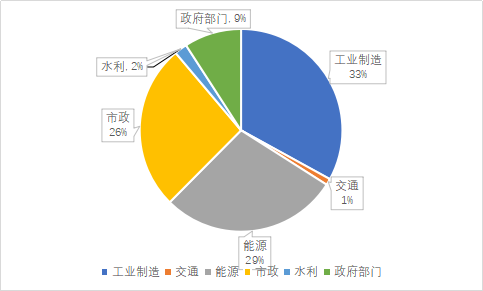

根据联网PLC设备的IP定位信息可知,共有197个PLC分布于关键信息基础领域。如根据定位信息可知,部分PLC设备归属于**新能源发展有限公司、**小水电发展有限责任公司、**管道网络有限公司、**天然气产销厂等单位,这些单位分别属于制造、能源、市政、政府部门、水利、交通等6个领域。图3展示了197个PLC在各个关键信息基础领域的分布比例。

图3部分联网PLC在关键信息基础领域的分布比例

2.3 国内联网PLC类型分析

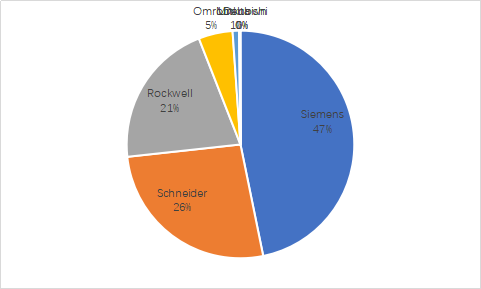

监测数据显示,联网PLC设备涉及包括Siemens(1644)、Schneider(930)、Rockwell(730)、Omron(170)、Delta(32)和Mitsubishi(5)等主流厂商产品,如图4所示。

图4设备厂商分布图

设备型号主要有S7-200(690)、S7-300(658)、TWDLCAE40DRF(254)、TWDLMDA20DRT(243)、IM151(177)、CJ2(126)、MicroLogix 1400 Controllers(94)等26种。

综上,联网PLC设备类型分布情况详见表1。

表1联网PLC设备类型分布图

厂商 | 产品 | 数量 |

台达 | DVP-SE | 32 |

三菱 | L06CPU | 1 |

Q03UDECPU | 3 | |

Q06UDEHCPU | 1 | |

欧姆龙 | CJ2 | 126 |

CJ1 | 16 | |

CP1 | 7 | |

CS1 | 6 | |

NJ | 1 | |

罗克韦尔 | MicroLogix 1400 Controllers | 94 |

1769 CompactLogix Controllers | 56 | |

MicroLogix 1100 Controllers | 38 | |

1768 CompactLogix Controllers | 13 | |

Micro820 | 1 | |

施耐德 | TWDLCAE40DRF | 254 |

TWDLMDA20DRT | 243 | |

TWDLCAA40DRF | 58 | |

BMXP342030 | 2 | |

Modicon M580 | 1 | |

西门子 | S7-200 | 690 |

S7-300 | 656 | |

IM151 | 177 | |

S7-1200 | 78 | |

S7-400 | 24 | |

S7-1500 | 19 | |

S7-300 | 2 | |

unknown | unknown | 912 |

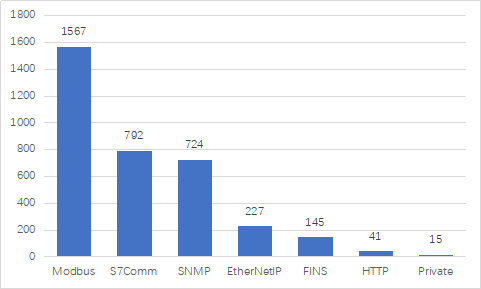

2.4 国内联网PLC协议分析

从应用协议上分析,本次通过Modbus协议监测发现设备1567个、S7Comm协议监测发现设备792个、SNMP协议监测发现设备724个、EtherNetIP协议监测发现设备227个、FINS协议监测发现设备145个、HTTP协议监测发现设备41个,利用其它私有协议共发现设备15个。利用各类通信协议发现的联网PLC设备的数量分布情况如图5所示。

图5基于不同协议监测发现的设备分布图

3、PLC设备漏洞安全情况分析

3.1 国家信息安全漏洞共享平台工控漏洞子库(ICS-CNVD)

国家信息安全漏洞共享平台工控漏洞子库(ICS-CNVD,https://www.ics-cert.org.cn/portal/leak/announce/announce)由国家信息安全漏洞共享平台(CNVD)于2013年专门建立。迄今已收录工控漏洞两千余个,涉及SCADA、DCS和PLC等产品类型,漏洞信息数量和质量均居国内第一。

与传统以漏洞为中心的信息组织方式不同,ICS-CNVD以工控产品为主轴,关联固件/软件、版本、组件、指纹等知识属性,形成产品/漏洞的“属性字典”。此外,ICS-CNVD将收集到的所有信息以产品、漏洞两个中心维度进行标记关联,以SCAP标准对数据进行处理整合,实现数据内容的标准化,并支持用户查询和XML格式文件的下载功能。

3.2 国内联网PLC漏洞分析

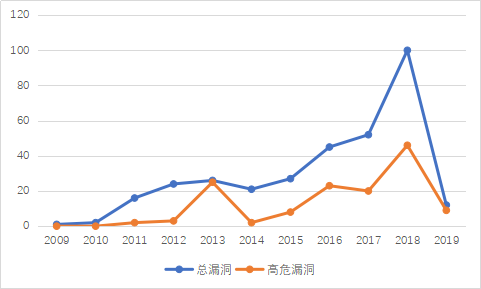

根据ICS-CNVD统计,累计收集、整理PLC相关漏洞共计337个,其中,高危漏洞179个、中危漏洞141个、低危漏洞17个。2009年至2018年,每年收录的PLC漏洞数量呈现逐年递增趋势。

图6PLC漏洞收录逐年增长趋势图

从图7的漏洞类型统计来看,通用软硬件漏洞、缓冲区溢出、输入验证、信息泄露、资源管理错误5类安全漏洞占比最大,合计占比达52.23%。

图7漏洞类型分布图

将监测发现的联网PLC设备的基本信息与ICS-CNVD数据进行比对,发现其中部分型号的设备存在安全漏洞。如表2所示,主要涉及Siemens的S7-1200(26个漏洞)、S7-1500(21个漏洞)、S7-300(17个漏洞)、S7-400(9个漏洞)、S7-200(1个漏洞),施耐德的Modicon M580(6个漏洞),罗克韦尔的MicroLogix 1400 Controllers(1个漏洞)、MicroLogix 1100 Controllers(1个漏洞),Omron的CP1(3个漏洞)等产品。

表2暴露PLC设备的漏洞情况统计

厂商 | 设备 | 设备数量 | 漏洞类型 | 漏洞数量 |

欧姆龙 | CP1 | 7 | 高 | 3 |

罗克韦尔 | MicroLogix 1400 Controllers | 94 | 中 | 1 |

MicroLogix 1100 Controllers | 38 | 中 | 1 | |

施耐德 | Modicon M580 | 1 | 中 | 6 |

西门子 | S7-200 | 692 | 高 | 1 |

S7-300 | 656 | 高 | 11 | |

中 | 5 | |||

低 | 1 | |||

S7-1200 | 78 | 高 | 17 | |

中 | 9 | |||

S7-400 | 24 | 高 | 5 | |

中 | 4 | |||

S7-1500 | 19 | 高 | 11 | |

中 | 9 | |||

低 | 1 |

4、总结和建议

针对暴露的PLC设备及其安全问题,CNCERT认为,应采取以下方法进行处置缓解和改善加固。

隔离:通过严格的物理隔离禁止不同区不同域间的违规通信,阻止病毒入侵,使得病毒等攻击风险只能存在于其最初进入的位置而不扩散;如不能采取物理隔离,则需要通过部署防火墙、安全域等逻辑隔离手段提高其安全防护能力。

PLC自身安全:采用安全增强型的嵌入式操作系统,及时对操作系统进行安全升级;采用安全性较高的通信协议,运用加密、认证等已经成熟的技术手段,增加PLC通信的安全性。

安全评估和渗透测试:通过漏洞扫描、渗透测试、脆弱性评估等方式,识别、量化和评估安全风险。企业应针对系统内核心区域或是关键基础设施的环境进行测试,聘请或建设专业安全评估队伍和渗透测试专家,定期进行安全风险评定。

日志和监控:为增强在遭受攻击后的追踪溯源和应急处置能力,企业应建立完善的日志和监控措施,用以识别攻击类型以及重构事件。监控的能力不仅应包含工业控制环境中的敏感信息和关键基础设施部分,还应扩展到应用程序、操作系统和网络级别。

声明:本文来自工业互联网安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。