微软安全响应中心的安全工程师 Matt Miller 指出,利用 0day 漏洞的攻击适用于最新 Windows 版本的情况非常罕见。

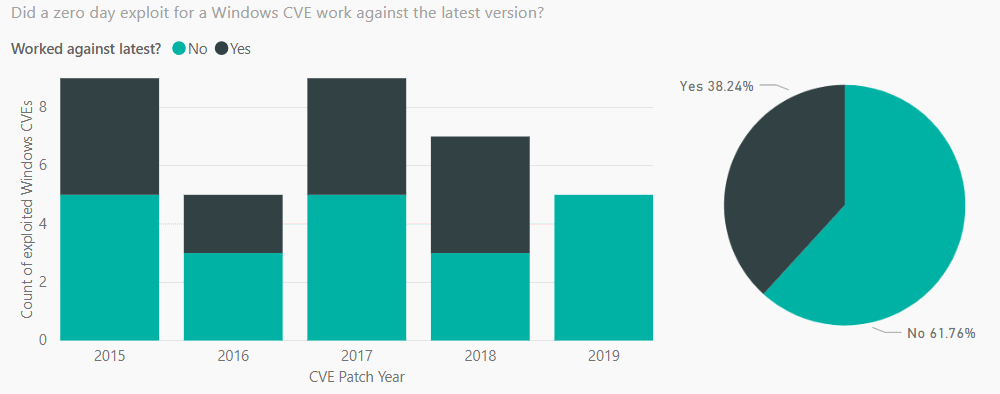

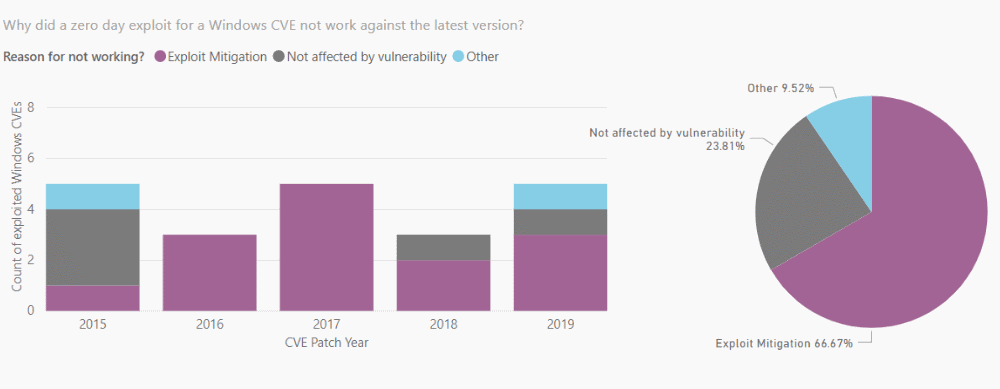

Miller 指出,自2015年起,仅有40%的 Windows 0day 成功地适用于最新的 Windows 版本。也就是说实际攻击中出现的多数 Windows 0day 仅适用于老旧的 OS 版本,而始终将系统更新至最新版本的用户能抵御此类攻击。按照 Miller的说法,在三分之二的案例中,鉴于微软在 OS 中增加的缓解措施,0day 漏洞无法被用于攻击最新的 Windows 系统。

Miller 分析了2015年至2019年期间的0day 漏洞利用尝试,也就是说自从微软发布 Windows10 之后的0day 漏洞利用情况。Windows 10 系统自发布之日起就具备安全系统如 Control Flow Guard 和 Device Guard 等。

Miller 将在今年8月份举办的2019年Usenix WOOT 安全大会上发布完整报告《漏洞缓解的趋势和挑战》。

Miller 一直在研究漏洞趋势的情况。今年2月份,他在以色列蓝帽大会上分享了 Windows 漏洞利用的情况。他指出,在微软有机会发布补丁之前或者在企业未能打补丁的几个月之后,被利用的 Windows 漏洞很可能是0day。结合他最近发布的数据,这意味着攻击者在老旧的 Windows 版本中更容易发现 0day。

另外,Miller还披露称,微软在过去12年间修复的70%的漏洞是和内存管理相关的问题。

微软安全响应中心最近宣布,计划探索用 Rust 替代 C 和 C++ 的可能性,而C 和 C++ 是编写 Windows 的两大主要编程语言。微软安全响应中心表示, Rust 语言注重安全,能够减少内存相关漏洞的数量。

原文链接

https://www.zdnet.com/article/windows-zero-days-dont-usually-work-against-the-latest-os-version/

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。