背景

近日,奇安信威胁情报中心红雨滴团队在日常的样本监控中,发现了一个极具色情诱惑性的压缩包,而压缩包内存在一个伪装成快播播放器的可执行程序,经分析发现,其实际为大灰狼远控变种。

而在经过深入分析后,我们发现该黑产团伙独爱大灰狼远控,且木马分发途径多为聊天软件,例如QQ,微信,Telegram等,攻击目标尤其面向东南亚,例如柬埔寨等地的华人从业者。

而这也与此前我们发布的零零狗的攻击目标一致,同样是采取黑吃黑的手段,不同的是,其不仅木马自产自销,而且还会实行诈骗手段。

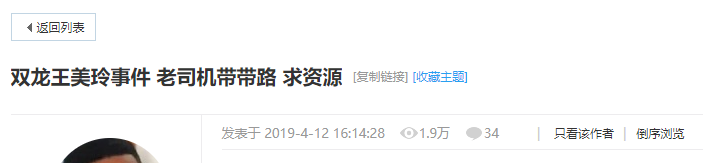

受某知名色情网站某发帖区核心成员被捕的影响,很多黑产和诈骗团伙蠢蠢欲动,欲借此次事件进行诱饵制作从而投放木马,因此为了防止不知情用户点击了色情诱饵木马,我们披露了该黑产团伙。

而由于该团伙多次使用lang32.com域名进行测试和利用,因此我们将该黑产团伙命名为Lang32。

诱饵分析

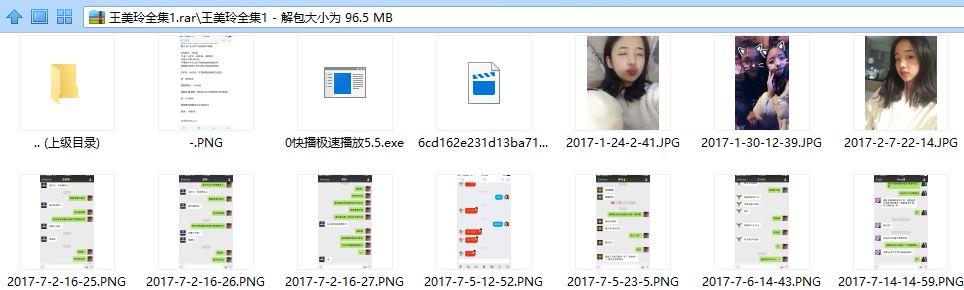

本次捕获的样本名称为王美玲全集1.rar,其中王美玲是一名在柬埔寨网赚行业比较出名的人物,多个黑产团伙都使用过该女子的照片作为诱饵,在零零狗报告中的名为”五组小玲的照片”诱饵中也是用了其中两张照片,可以确认当时的小玲即为王美玲。

据网上传闻,其中的聊天记录和图片为该女子吸毒,涉黄等信息,由于其事迹在菲律宾被人所熟知,因此许多刚在菲律宾入网赚行业的新手往往异常好奇,并会在各大博彩社区或电报发帖询问。

类似下图中,在Telegram上一些博彩交流群中,通过王美玲名称为诱饵的恶意压缩包钓鱼攻击,专门针对刚入行的狗推进行攻击,是比较普遍的黑吃黑活动。

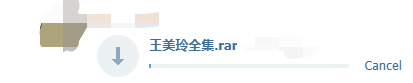

其中快播伪装成了MFC程序,而其余照片均为隐藏属性,因此未开隐藏可见的设备会仅仅显示快播极速播放.exe:

由于目前快播已消逝,根据年龄段推断,背后的攻击团伙作案年龄为20岁以上。

样本分析

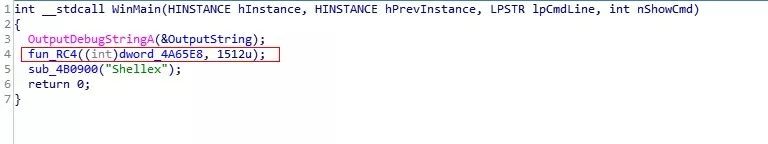

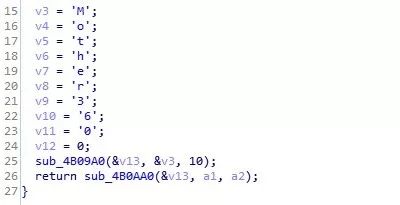

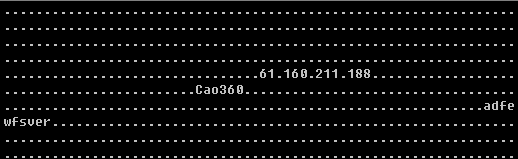

首先通过RC4解密配置文件,其中密钥为Mother360,其中配置文件中存有C2地址。

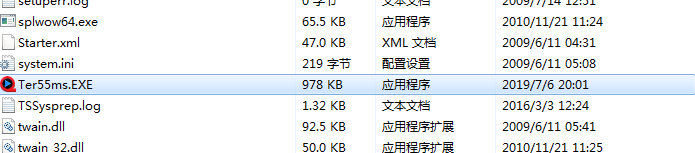

样本运行会将自己拷贝到Windows目录下并重命名

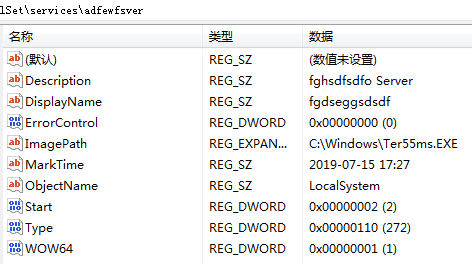

然后创建名为fgdseggsdsdf的服务

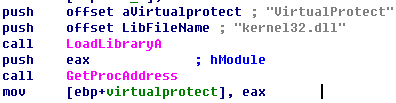

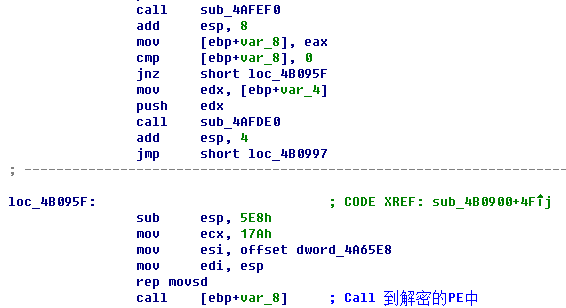

运行服务,解密PE文件,并动态获取VirtualProtect的地址,

内存加载

通过以下命令行重新运行样本

C:\Windows\Ter55ms.EXE Win7

此时实际运行的样本为大灰狼远控变种,服务器地址61.160.211.188,端口2017

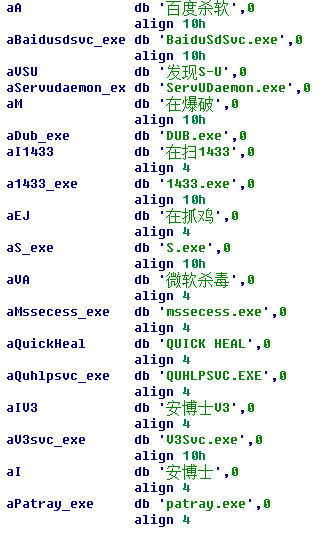

相关字符串

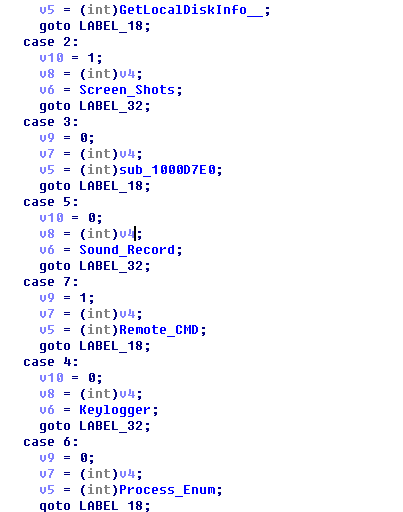

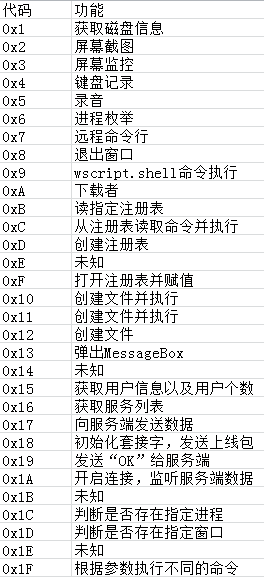

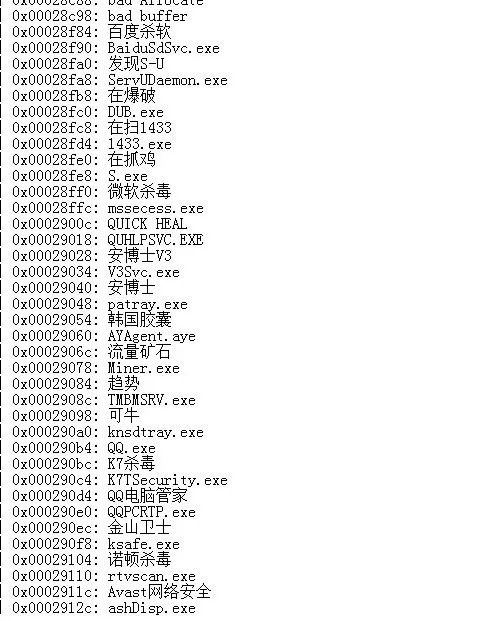

实际功能如下

代码号对应功能如下图

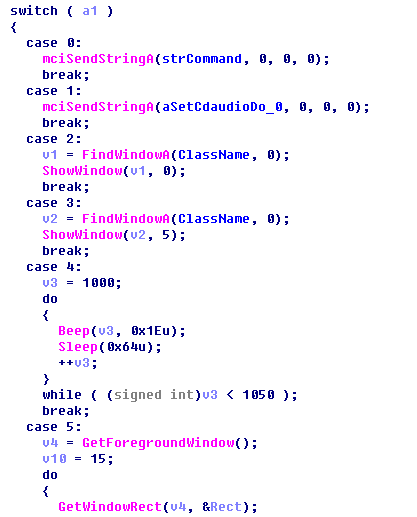

其中0x1F代码号的判断逻辑如下

代码号对应功能如下

而上述数据均会传输到61.160.211.188:2017处。

此外,木马还连接了重点域名lang32.com。

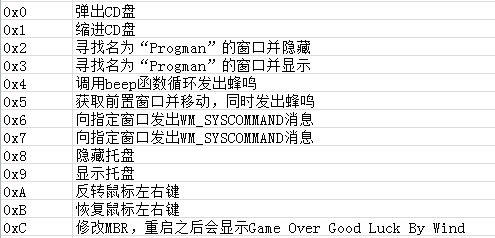

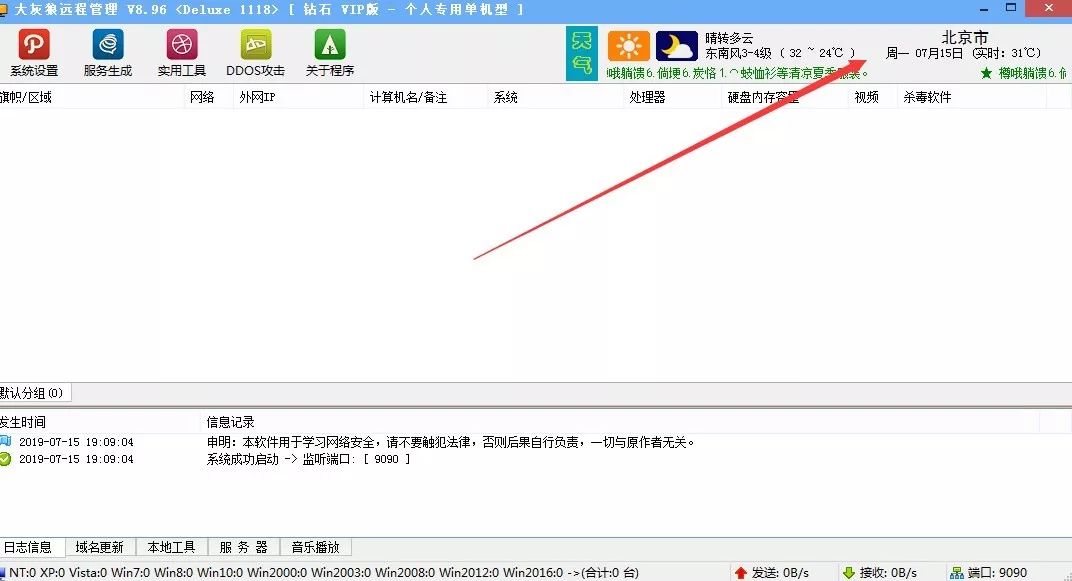

而大灰狼远控,作为一款Ghost的变种,目前是中国黑产远控团伙比较喜爱的一款远控,由于其源码已经曝光,因此变种奇多,下图便为大灰狼远控的生成器。

远程管理界面。

溯源分析

在追踪溯源的过程中,通过奇安信的多维数据,并根据本次攻击中涉及的资产61.160.211.188:2017 和 lang32.com进行关联,我们发现一个名为0黄瓜资源搜索器.exe的样本连接了该IP的8000端口,同样也是大灰狼远控。

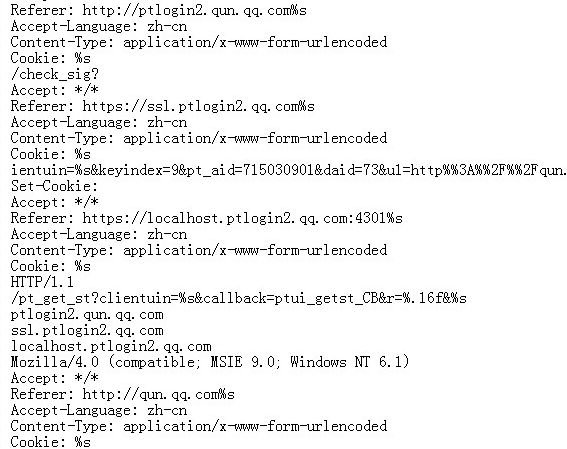

而该版本的大灰狼开始对QQkey进行盗取

而根据该样本,我们发现其将黄瓜资源播放器同样置放于色情诱饵的压缩包上。

诸如:

杨幂出道前与导演酒店激情流出视频.rar

美女大学生裸条借贷带资料.rar

此外,还有除色情外,一些疑似针对客服人员和IT运维人员的攻击,同样目标位置处于菲律宾等地。

诸如:

商品库存管理系统.exe

恶意投诉订单.exe

恶意投诉订单号.exe

Server.exe

diskshadow.exe

www.exe

MP3Player.exe

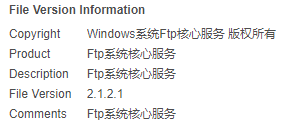

且文件信息多为中文操作系统服务名

而在进一步的回顾历史,我们发现从一些样本的编译时间来看,该团伙早在2017年就开始活跃,并一直使用大灰狼远控进行活动。

而从通讯C2的角度分析,可以发现他们喜爱用年份作为端口,但并不代表该样本为他们实施攻击的年份。

123.249.45.163:2015

61.160.211.188:2016

61.160.211.188:2017

115.47.117.14:2018

此外端口号均为6666,8000等

并且ip均位于中国。

而在C2回连域名的命名方面,该组织沿用了子域名为著名网站命名的方式迷惑用户。

实际上,该团伙的域名和IP还有许多线索未展示在本报告,展示部分只为表明该黑产团伙确实是一个从制造者,到投放者,拥有流程化的组织。

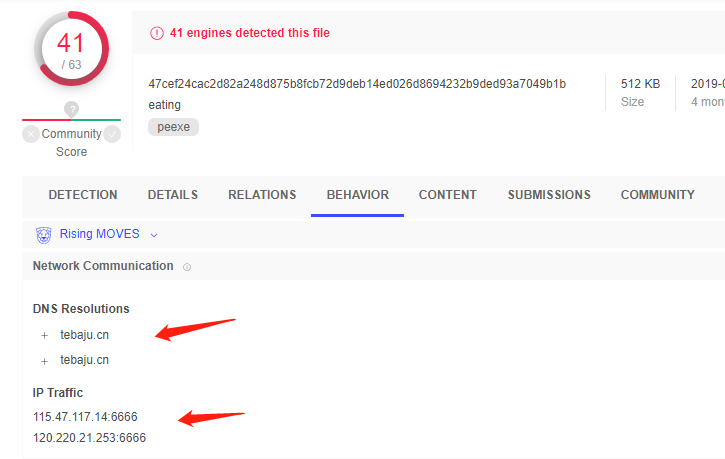

在通过奇安信多维数据进行关联并获取到大批攻击者样本后,在对其中一个样本回连的域名进行分析时。

发现该域名没有进行域名保护措施,并且还处于有效期内。

为了排除是否为域名提供商的邮箱,我们查询了数据发现仅有一个域名。

下图为疑似名为侯坤坤的域名拥有者的QQ号

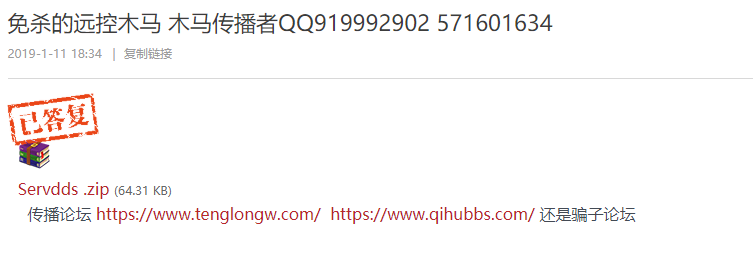

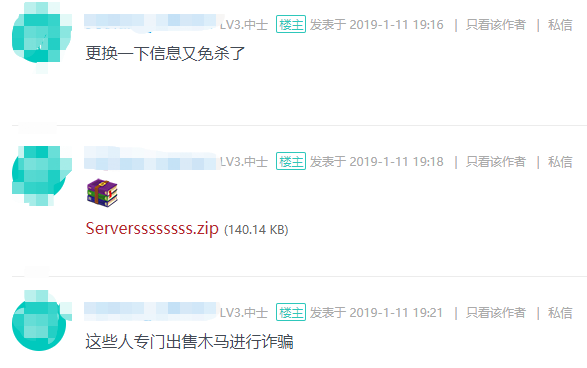

我们搜索了一下这个QQ的在网历史记录,发现其实际上是一个制造木马并且售卖木马之人。

而这个大灰狼远控样本疑似被放置于一个被恶意二次打包后的某银行的工具包中进行传播,同样需要注意,小心谨慎。

XXXbankTools\XXXSetupIntegration\Servdds.exe

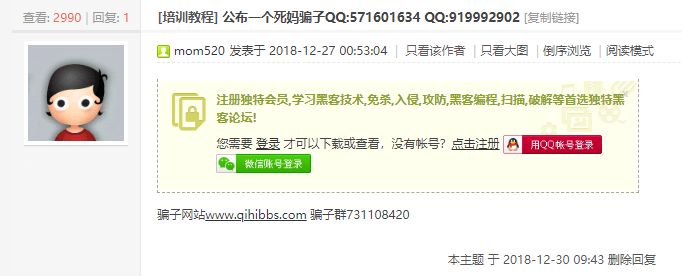

此外,在一个名为防骗吧的网站,我们同时发现了这两个QQ号的信息

其称卖家的ip地址位于青岛城阳,并且从聊天记录来看,其会采用微信进行支付,支付后会直接拉黑买家。

在通过一些渠道进行确认后,我们发现该卖家的QQ号关联出来的一些信息,确实证实其为山东青岛人,姓名疑似薛某。

当我们正以为这个544003575这个QQ号即为受害者时,一个帖子再次证实了,事情并不简单。

在一个帖子中,另一个受害者发布了帖子称自己被骗,并且曝光了一个骗子群

而这个群,群主就是那个QQ号拥有者。

而帖子里面的聊天记录中,SK-T男子的头像为奇xx安,与QQ群的名称吻合

地区同样位于山东青岛

其中提及的论坛为http://www.qihibbs.com/并无法访问。

至此,一个集诈骗,写木马,卖木马,投放木马的,专门黑吃黑的黑产团伙Lang32介绍暂告一段落。

总结

奇安信威胁情报中心红雨滴团队在跟踪该黑产团伙的过程中,发现该黑产团伙的主要目标和此前报道的零零狗团伙一样,会针对活跃于柬埔寨的网赚行业从业人员发起攻击,但与零零狗团伙不一样的是,该团伙不仅为了获取用户的权限而抓取肉鸡行动,还结合简单的社工针对买木马者实施诈骗行动,并进行制作销售为一体的黑产业务链活动。

基于此,我们负责任的披露了该组织的活动,希冀各位谨记,切勿点击来路不明的文件,接受极具诱惑性语言的压缩包,并且不要浏览一些涉及博彩行业的论坛或群组。

目前,奇安信集团全线产品可以对该黑产团伙所有活动进行检测,并且奇安信安全助手支持对该团伙的大灰狼远控变种进行拦截。

IOC

近期活动ioc

MD5

f9f70a35c1eda9bf86c8aee7b77e154d

68bd248efc01e7323c5a11e7a7700be9

01bf1f501a220cf72df29fae9681fca4

d9ee9a112a5cf818bfbeec37019ff8ab

0f3f1dd6be6da335a729a8eb577d8e70

ac638b7d40a5ac50dc832855d176ea15

15eab4bce474062f7b0fc231a15016dd

d3102203b1cff3b161a5cf9f9273f2f8

bcdc8aef85452c64f788262fca6f471a

05fc4905b832a522f4e7e1084923b489

98007143534e8634b3f4a560c850567c

f3cbdda912ecc706d367c1fa1f4b9623

捆绑下载或通信的域名

www.lang32.com

twitter.lang32.com

msdnsoft.lang32.com

google.lang32.com

facebook.lang32.com

pc.lang32.com

dhl.lang32.com

tebaju.cn

p1433.3322.org

ly606523.e2.luyouxia.net

C2&下载者IP

115.47.117.14:2018

123.249.45.163:2015

61.160.211.188:2017

61.160.211.188:8000

120.24.231.105:7350

115.47.117.14:6666

120.220.21.253:6666

101.132.152.134:8000

183.245.147.151:83

URL

http://117.52.31.201/wdvote/img/www.exe

http://115.47.117.14:6999/csressaq.exe

http://p1433.3322.org:83/System1.dll

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。