前言

近3年来,国内威胁情报相关技术、产品和市场有了快速的发展,不同组织利用威胁情报解决了过去难以处理的一些问题,如失陷主机检测等,情报的价值得到了客户的普遍认可。同时我们也看到威胁情报领域一些深层的应用场景,尤其是在事件响应环节的威胁情报使用上,和国际领先水平还有一定的差距,需要更积极的投入进行技术创新,本文尝试对这个方面做初步的阐述。

国内威胁情报应用现状

国内威胁情报市发端于2015年,这一年360推出了以威胁情报检测能力为核心的天眼产品,同时烽火台联盟和微步在线、天际友盟也分别于这一年成立。

经过3年左右的发展,情报相关厂商已经可以提供比较全面的威胁情报产品,这其中包括供安全产品检测和报警排序使用的战术情报或者说机读情报(MRTI);供安全运营人员做事件分析、安全狩猎使用的作战情报;以及供安全管理者确定安全建设投入方向使用的战略情报。而市场也对威胁情报的价值充分的认可,在金融、能源、高科技及政府等不同的类型的行业,威胁情报相关的项目在快速增长。

尚需考虑的问题

在这种良好的发展态势下,也可以发现一些现象需要思考。其中最突出的是,当前安全厂商提供的威胁情报能力,以及已知的威胁情报相关项目,都是集中在威胁检测环节,而在事件分析响应、预测/预警方面的比重极少。从安全运营全生命周期考虑,安全投入应该保持在防御、检测、响应、预防4个领域的相对均衡,较早一段时间可能偏重防御,现阶段在检测上有所侧重自然是好事,但如果在响应、预防环节的投入严重不足的话,必然会造成难以完成安全运营的闭环,及时的处置威胁。

事件响应分析能力普遍缺失,以及对应而来的巨大损失,是有很多教训的。以2013年美国零售巨头Target攻击事件为例,Targer有完整的安全运营体系,在印度有L1层级 724小时的安全监控团队,在美国本土有L2层级的事件响应团队。攻击期间,FireEye的沙箱检测到相关部分恶意软件并进行多次告警,同时Symantec终端防护软件也被触发了警报,但这些告警都被事件响应团队忽略了,因为每天接收的报警数量较大,他们又没有合适的工具/方式来正确评估哪些事件需要跟进,而那些事件可以忽略。最终的结果是被盗取了4000多万张信用卡信息以及7000万条包括姓名、地址、email、电话等用户个人信息。

从安全运营角度,长久的问题是安全产品有太多的告警,根据国际知名咨询机构Ponemon进行的全球范围的统计,其调查组织每周大约接收17000条报警,其中19%是可信的,需要响应,但最终只有4%的会被调查处理。但这些告警同时缺乏足够的上下文,因此缺乏合理的方式能区分出需要分析、处理的事件。在这个背景下,有限的事件响应人员能发挥的作用则更是有限,即使这些事件响应人员是安全产业中专业要求高、数量少,非常宝贵的那一类人。

创新领域一:SOAR(安全编排与自动化响应)

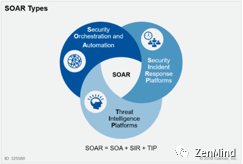

针对上面的问题,就有国际安全厂商提出了一类创新型产品:SOAR(security orchestration, automation and response ),利用人和设备能力的组合进行事件分析和分类,并根据标准工作流程定义,确定事件的优先级并推动标准化事件响应活动。一般意义上认为SOAR有3个关键概念:自动化、编排、工作流。其中关键的是安全运营的Playbooks,它体现了安全知识管理和安全运营团队经验管理,包括事件响应过程的记录,事件分析和其它主治特定安全运营实践知识。

Gartner对SOAR有一个更具洞见的认识,认为SOAR是一个涵盖了安全运营、安全事件响应和威胁情报技术的聚合体。这种说法揭示了SOAR的实质,它是希望能够基于用户场景提供完整的威胁情报能力,完善组织的情报能力;通过playbooks提供各种内置的分析方法和逻辑,弥补组织在安全/情报分析经验上的不足;然后同样通过playbooks,提供不同类型威胁的标准事件处置方法,补充组织在事件响应经验上的缺失。

SOAR无疑是一个理想,同时也是一个多能力综合、复杂程度很高的创新产品/平台,可以解决安全运营中的很多的重要问题,期望国内能尽早出现真正提供具备SOAR核心能力的产品。同时我们也要看到SOAR产品在一定程度上利用playbooks执行自动化操作后,带来的局限:不可能替代人进行更复杂的关联性分析,同时其palybooks水平也必然受限于厂商的情报能力和威胁分析、事件响应的经验。

创新领域二:可视化关联分析

在事件分析中一旦涉及到深度挖掘攻击者的更多背景信息,进行攻击者画像,就必然涉及到人工的关联分析,这是情报分析的核心工作之一,要做好关联分析需要具备多种条件,最基本的是大家熟悉的大数据要求,如pDNS、Whois、数字证书、样本及其沙箱行为、攻击团伙或恶意家族档案等。还有一些往往被忽略的小数据:CDN域名/IP列表、动态域名列表、Sinkholes域名和IP列表、whois隐私保护邮箱等等,最后就是情报分析师的经验和方法。忽略这些小数据和经验,有时会犯非常严重的错误,之前在友商的事件分析报告中,就看到将一个sinkholes IP当作攻击者的真实网络资源,由此对攻击者背景做出了错误的判断。

解决关联分析这些难点的最好方式,是提供基于可视化的自动关联分析能力,这是情报领域的另一个重要创新领域。国际上比较典型的代表是VirusTotal,在今年新版本的应用中提供了“VTGraph”模块,提供了类似的功能。而更早时间,360企业安全在其Alpha威胁分析平台中,也提供相应的能力。基于可视化的自动关联分析,集成了前面提到的大数据、小数据以及分析人员常有的拓线分析模型和方法,可以让没有经验的人快速上手,让有经验的人更有效率。相信这个领域会有更多的跟进者,而相应的产品功能也会更加强大。

发展领域三:特定领域情报共享

前面谈到的SOAR和基于可视化的自动关联分析,除了能够帮助相应的组织解决事件分析/响应过程中的困难外,另外就是让更多的组织具备了威胁情报的生产能力,可以基于自身的数据和告警生成具备明确指标和上下文的威胁情报,这会为威胁情报或者说网络安全带来一个完全不同的新格局。

一直在提倡的威胁情报共享,但是从当前可用的情报源上看,不同安全厂商的数据来源是有相似性的,如开源情报抓取、大网扫描、蜜网、流量获取或者恶意软件处理等,固然有覆盖面和数量级的差异,但就情报的针对性价值而言,都不如行业组织依赖自身数据和报警衍生出的威胁情报信息。这部分的情报对网络空间安全是更具价值的,也是最有必要建立共享机制的。过去因为普遍性的安全响应/情报分析人员的缺失,使这个来源方向无法形成质量、数量稳定的情报,利用SOAR和可视化的自动关联分析解决了上述问题后,情报共享机制的价值、方式、制度的建设必然会进入一个新的局面。无论是在特定行业内的分享,还是社区的方式,或者基于国家相关部门统筹等等。进而对整个安全行业带来巨大的改变。

小结

以上提到的新兴创新/发展领域,每个都需要很长的篇幅才能够谈清楚,把它们放到一篇文章中,就只能浅尝则止了。但希望用这种形式,让更多人明白的了解,在威胁情报能力发展上,我们现今还处在起始的阶段,需要有更好的创意、更多的投入,才能让威胁情报发挥其本应发挥的作用。

声明:本文来自ZenMind,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。