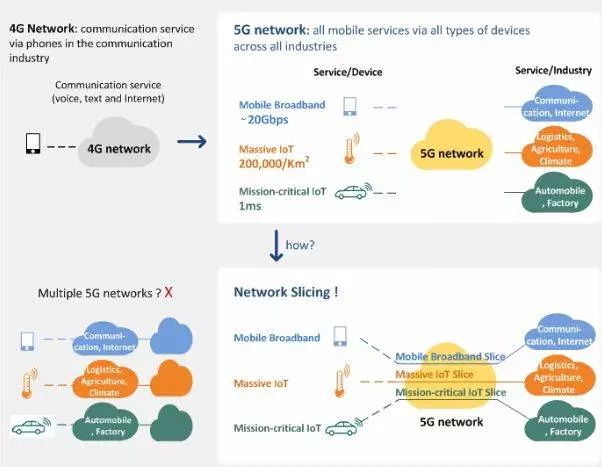

5G技术具有高速率、低延时、高容量3大特点,另外,5G在安全方面也有很大的提升。国际标准化组织3GPP还定义了5G的三大场景:eMBB指3D/超高清视频等大流量移动宽带业务,mMTC指大规模物联网业务,URLLC指如无人驾驶、工业自动化等需要低时延、高可靠连接的业务。

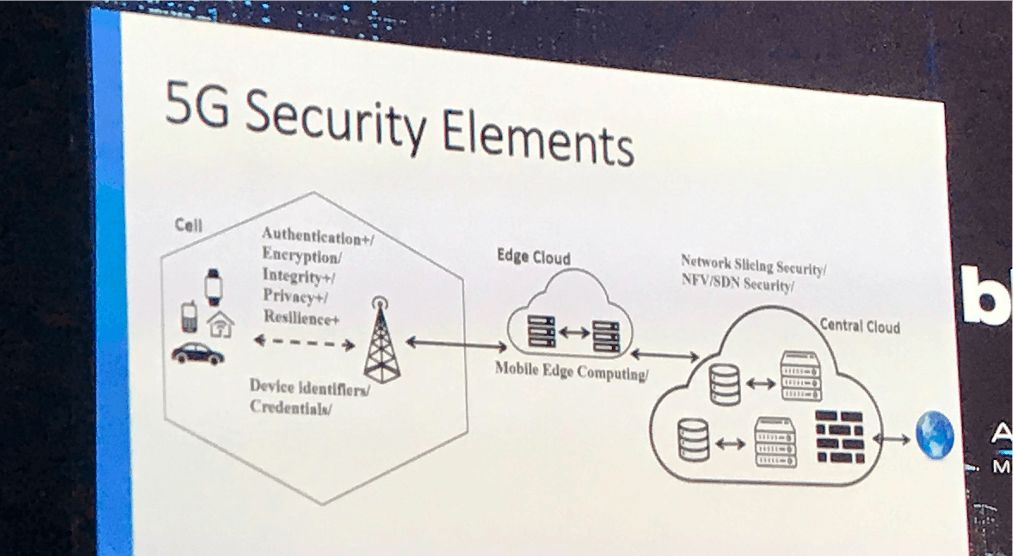

5G技术的发展和应用场景也提出了一些新的安全需求,包括设备认证、流量加密、隐私保护、完整性和弹性的要求等。

但5G使用的许多安全协议和算法都继承于之前的4G标准,研究人员之前就发现过4G安全性的问题,利用这些安全漏洞可以进行设备指纹攻击和中间人攻击。

5G网络架构是由基站base station组成的。基站连接着移动边缘云mobile edge cloud,然后连接着核心网。为了连接到承载网,5G设备需要发送一个信息到基站,同时传递到注册和认证链到核心网。

Black Hat 2019有一个session叫做5G网络新漏洞(New Vulnerabilities in 5G Networks),研究人员分享了5G安全相关的研究成果。Shaik称针对5G网络有3种类型的攻击,分别是移动网映射Mobile network mapping (MNmap)、bidding down和窄带IoT(narrowband Internet of Things)设备电池耗尽。

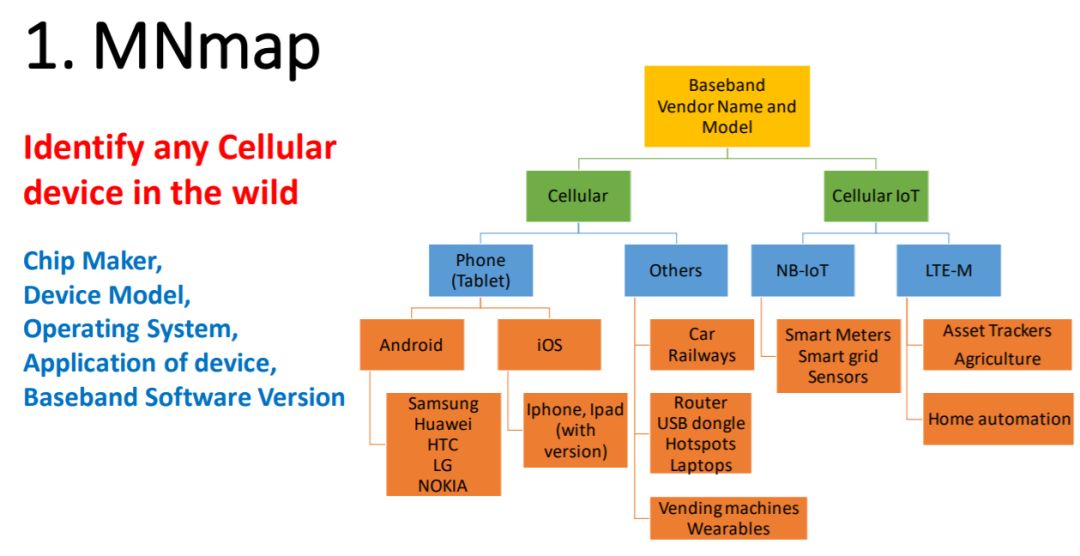

MNmap

研究人员用欧洲和美国使用的真实设备和商业网络进行测试,嗅探了设备发送的明文信息,并用来创建连接到给定网络的设备映射。

研究人员设置了一个虚假基站来接收所有设备的信息,研究人员对制造商、型号、操作系统、用例和版本进行了分类。这样就识别了所有的蜂窝设备。然后可以判别设备是安卓还是iOS系统,是IOT设备还是手机,亦或是车载猫、路由器或USB保护器。

这就可以发起针对特定设备的攻击,比如现场测试或军用设备。因为可以将IMSI和特定用户链接在一起,因此存在隐私方面的考虑。在了解了基带制造商后,就可以判断出设备使用的猫,然后就可以了解使用猫的设备列表。

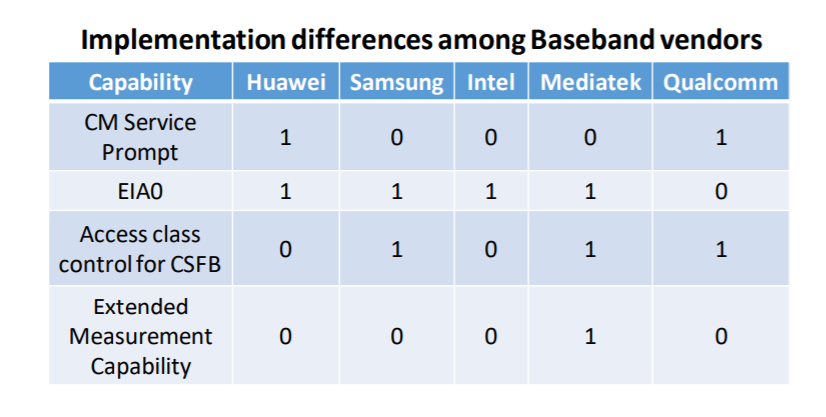

不同类型的设备需要不同的功能,比如汽车需要V2V访问,手机需要语言通话,IoT传感器需要节能模式来延长电池寿命。研究人员通过收集这些功能,创建了一个映射模型,其中包含基带厂商、应用、芯片名、3GPP发布情况等。

MiTM攻击

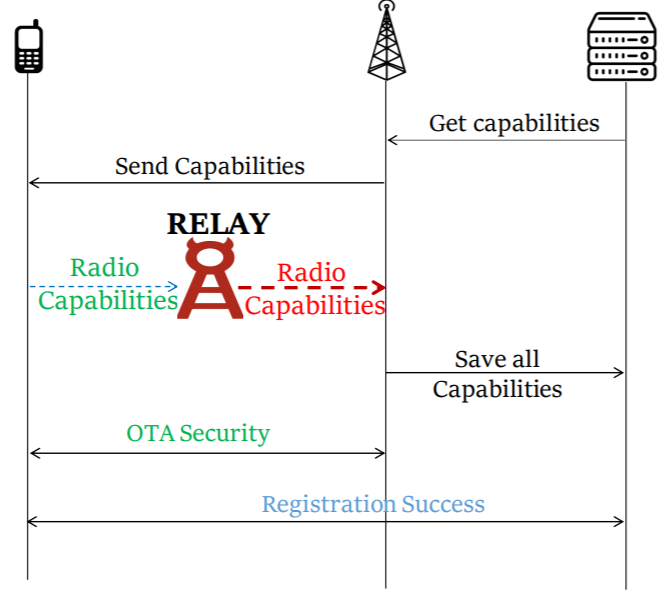

除MNmap外,通过实施MiTM relay来劫持设备信息可以发起bidding-down和电池耗尽攻击。攻击者可以获取这些数据并修改相关的能力。比如,RAN定义了设备接收的速度,iPhone的接收速度可以达到1Gbps,攻击者可以将设备种类进行修改,使RAN不认为设备是iPhone,这样传输速率只有2Mbps。

在bidding down攻击中,攻击者可以消减高端设备的部分能力。攻击者可以移除用来加速的carrier aggregation或MIMO enablement,这可以改变设备的频带信息以阻止转接或漫游,或禁用设备的voice over LTE功能,使设备恢复到3G/2G语音电话。而核心网在重启签会保存设备的功能,这样攻击就会持续一段时间。

研究人员测试发现,32个测试的LTE网络中有22个受到此类攻击,攻击的影响持续期平均为7天。

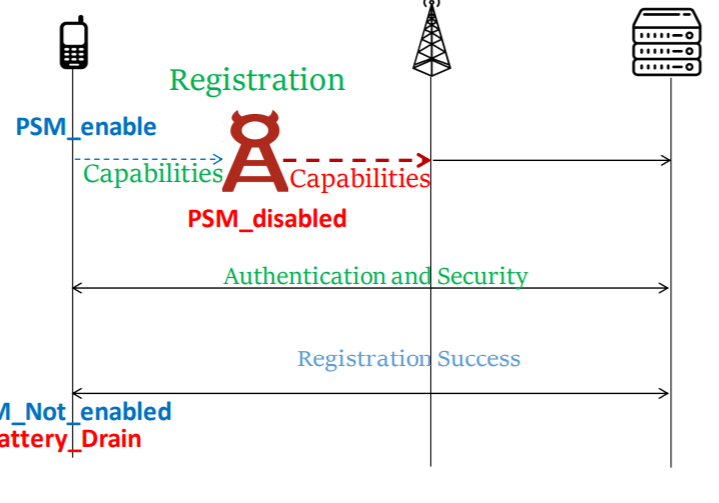

电池耗尽攻击是针对NB-IOT设备的,NB-iot设备一般是偶尔发送少量信息的第电量传感器。电池的使用寿命一般是10年,其中使用了节能模式(power-saving mode,PSM)在设备不使用的时候会自动关上以节省电量。

在MiTM攻击场景中,攻击者可以修改PSM参数,甚至移除PSM功能。如果没有PSM,设备会一直活动,扫描来发现可以连接的设备。研究人员测试发现,通过PSM修改或移除,设备的寿命平均只有13天,大大降低了电池的使用寿命。

修复

研究人员将该漏洞报告给了GSMA,3GPP和其他标准化组织以及厂商,在5G标准Release 14中已经发布了补丁来确保设备在发送指纹信息前应用安全措施。但离商用实践还有一定的时间,截至目前还没有厂商应用这些补丁。

5G近在咫尺,但5G并没有想象地安全,5G安全在路上……

PPT: https://i.blackhat.com/USA-19/Wednesday/us-19-Shaik-New-Vulnerabilities-In-5G-Networks-wp.pdf

声明:本文来自嘶吼专业版,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。