全球最大的专业安全技术公司迈克菲(McAfee)在3月8日发布的一份报告中指出,其高级威胁研究小组在2月28日发现朝鲜黑客组织“隐藏眼镜蛇(Hidden Cobra)”仍继续将加密货币和金融机构作为攻击目标。

根据研究小组的说法,新的攻击活动针对了土耳其金融系统。在攻击中,黑客使用了经修改后的恶意软件“Bankshot”。它是一种远程访问工具,可让攻击者在受害者系统上获得完全访问权限。

另外,一个最新被发现的Adobe Flash零日漏洞CVE-2018-4878也在攻击中得到了利用,这是一个由韩国计算机应急响应小组(KR-CERT)公布的远程代码执行漏洞,成功的利用可使攻击者获取对受影响的系统完全控制权限。

对此次攻击活动的进一步调查以及McAfee品遥测分析表明,恶意软件的感染发生在3月2日和3月3日。恶意软件的第一个目标是政府控制的主要金融机构,接下来出现在了另一个涉及金融和贸易的土耳其政府机构的系统中。以此同时,还有另外三家土耳其大型金融机构也成为了此次攻击的受害者。

到目前为止,恶意软件Bankshot尚未在任何其他部门或国家出现,也没有任何资金被盗的消息传出。研究小组认为,Hidden Cobra发起此次攻击的目的并不是直接窃取加密货币,而是利用Bankshot收集信息,以计划在未来对这些特定目标实施“抢劫”。

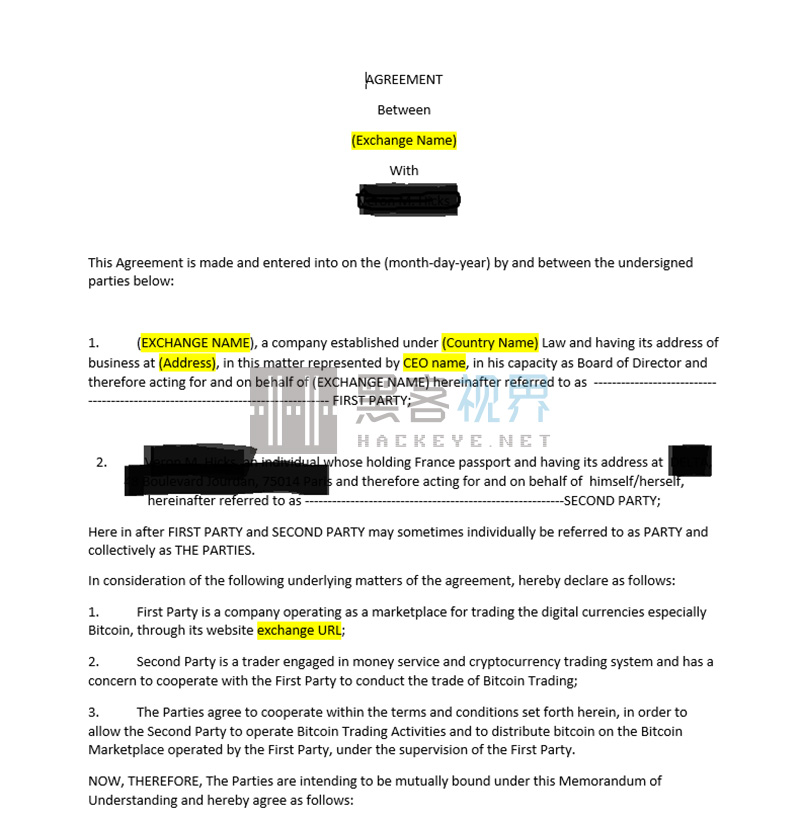

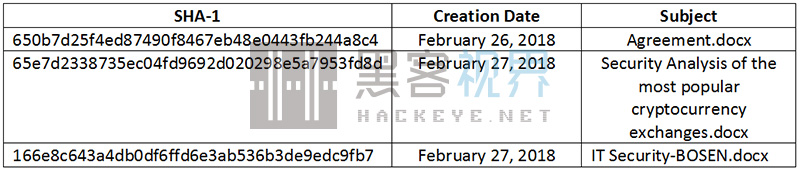

研究小组介绍,Bankshot被嵌入在一个被命名为“Agreement.docx”的恶意Word文档中。从文件名和其内容来看,它似乎伪装成了一个比特币交易分配协议模板,创建于2月26日并是从荷兰提交的。文档包含了一个嵌入式Flash脚本,该脚本利用了CVE-2018-4878从falcancoin.io下载并执行恶意DLL(即Bankshot)。

恶意DLL伪装成ZIP文件并与三个控制服务器通信,其中两个是中文在线赌博网站,这些网站的地址可以在恶意软件的代码中找到硬编码。

另外两个被发现的恶意Word文档是采用韩文编写的,以“加密货币安全性”为主题。根据研究小组的说法,它们利用了与Agreement.docx相同的漏洞,即CVE-2018-4878。显然这两个文档也属于这起攻击活动的一部分,只是用于针对了不同的攻击目标。

研究小组分析表明,Bankshot表现为一个Windows DLL,用作后门并包含各种功能。恶意DLL不是服务DLL,因为它缺少ServiceMain()。为了掩饰自身,它可以作为常规库加载到合法进程中运行。

Bankshot通过向控制服务器发送HTTP POST请求并附加可选的HTTP数据来启动通信,用以通知控制服务器它已准备好接受新命令。根据从控制服务器收到的响应,它可以执行以下恶意任务:

- 递归生成目录中的文件列表并发送到控件服务器;

- 终止目标进程;

- 收集网络地址和操作系统版本;

- 执行任意命令使用“exe / C”;

- 创建流程;

- 将控制服务器的响应写入文件;

- 发送所有驱动器的信息;

- 将控制服务器发送的数据写入与文件路径模式匹配的临时文件%temp%\ DWS00 *;

- 根据控制服务器的指定更改文件的时间;

- 通过模拟登录用户来创建进程;

- 收集所有流程的处理时间;

- 根据所有正在运行的进程收集域名和帐户名称;

- 读取指定文件的内容并将数据发送到控制服务器;

- 将控制服务器发送的数据写入现有文件;

- 在重启时标记要删除的文件;

- 覆盖全部为零的文件并将其标记为在重新引导时删除;

- 使用DeleteFile()API删除文件;

- 将任意库加载到其进程空间中,这可能被用来加载额外的下载组件的攻击。

在去年12月13日,美国国家网络安全和通信综合中心(NCCIC)和美国计算机应急响应小组(US-CERT)联合发出了一份关于恶意软件Bankshot的安全警告,并将其与黑客组织“隐藏眼镜蛇(Hidden Cobra)”联系在一起。

该组织也被其他一些安全公司称为“拉撒路(Lazarus)”或者 “和平守护者(Guardians of the Peace)”,曾被指与了2014年针对索尼美国子公司的黑客攻击行动,并被怀疑是席卷全球的WannaCry勒索攻击的幕后运营团队。

美国政府还认为Hidden Cobra是一个与朝鲜政府方面存在关联的黑客组织,它将目标定位于多个行业,包括金融机构。在过去的一年里,国际社会多次指责朝鲜一直在针对韩国的加密货币交易所发起黑客攻击。安全专家表示,面对越来越严厉的国际制裁可能是朝鲜改变其攻击方式以及攻击目标的最根本原因。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。