BRATA RAT正在通过Google Play中的假WhatsApp更新来“拓展”用户。

一类名为BRATA的强大的Android远程访问工具(RAT)活跃程度正在激增,自1月首次发现以来,至少有20种不同的变种出现。大多数二进制文件都在官方Google Play商店中可以找到,伪装成即时消息应用程序WhatsApp的更新。

值得注意的是,根据卡巴斯基的研究,BRATA实时向其运营商收集和传递信息 - 尤其是银行信息。

“实时远程控制智能手机的能力[是BRATA最关注的事情],”卡巴斯基拉丁美洲安全研究员Santiago Pontiroli“BRATA不仅能够窃取财务凭证和双因素身份验证令牌,还能够检索文件,监视用户的呼叫和消息等。”

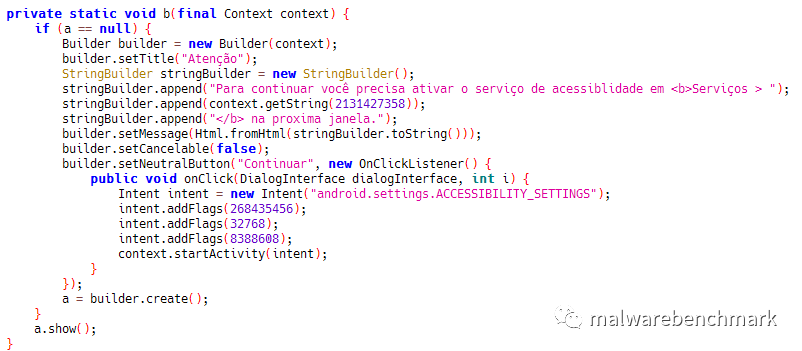

为了执行其恶意工作,它滥用已知的WhatsApp漏洞(CVE-2019-3568)来感染目标设备,然后启用密钥记录功能以及实时流功能。 Pontiroli表示,它还使用Android的辅助功能与用户手机上安装的其他应用程序进行交互,并获得对设备的完全控制权。

研究人员在本周的一篇文章中表示,为了使恶意软件正常运行,它至少需要Android Lollipop 5.0版本。

BRATA背后的网络犯罪分子有几种感染媒介,包括在受感染的网站上使用推送通知,通过WhatsApp或SMS发送的垃圾邮件,以及谷歌搜索中的赞助链接。

BRATA是巴西RAT Android的缩写,该RAT正在巴西泛滥。研究人员表示,它可以很容易地拓展到其它国家。

“目前,BRATA专注于使用智能手机进行网上银行的用户,它针对的是几家巴西银行的用户,而不是银行本身。目前这是一个金融威胁,专注于从用户那里通过智能手机查看银行账户的凭据。”

COMMAND | DESCRIPTION |

Start/Stop Streaming | Capture and send user’s screen output in real-time. |

Turn Off/Fake Turn Off | Can be used to turn off the screen or give the user the impression that the screen is off while performing actions in the background. |

Device Information | Retrieves Android system information, logged user and their registered Google accounts, but missing permissions to properly execute the malware, and hardware information. |

Request Unlock/Unlock Device | Request the user to unlock the device or perform a remote unlock. |

Start Activity | Launch any application installed with a set of parameters sent via a JSON data file. |

Send Text | Send a string of text to input data in textboxes. |

Launch/Uninstall | Launch any particular application or uninstall the malware and remove traces of infection. |

假冒WhatsApp应用程序已从巴西Google Play商店中被删除,开发商“JCLapp”已被禁止上传任何其他应用程序。然而,研究人员警告说,恶意软件仍然在第三方市场中分发,并且很容易在其他地区的Google Play商店中以不同的开发者别名出现。

被BRATA感染的假WhatsApp更新在官方Google Play商店中下载了超过10,000次,每天最多可达500名受害者。

卡巴斯基产品将这个家族视为“HEUR:Backdoor.AndroidOS.Brata”

Reference md5 hashes:

1d8cf2c9c12bf82bf3618becfec34ff7

4203e31024d009c55cb8b1d7a4e28064

4b99fb9de0e31004525f99c8a8ea6e46

声明:本文来自malwarebenchmark,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。