文│ 中国电信股份有限公司网络与信息安全研究院 樊宁 刘国荣 沈军

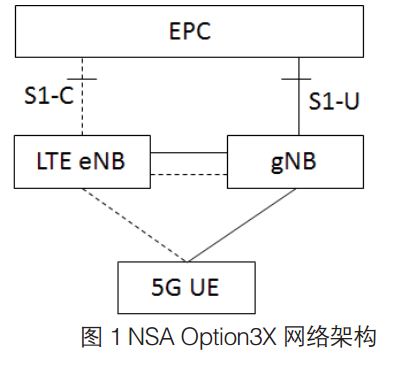

5G商用部署初期,网络建设速度快、对现网影响小的非独立组网(NSA)架构将成为各大运营商的选择。为实现从4G现网向5G目标网络的平滑过渡,在NSA多个选项中,3X模式(Option 3X)由于对4G现网改动较小,且充分利用5G基站的优势,受到业界青睐。Option 3X(见图1)核心网沿用4G组网方案,支持长期演进(LTE)和5G新空口(NR)双连接,用户终端(UE)和网络之间的控制面信令经由LTE 演进型基站(eNB)控制,用户面从NR直接接入演进分组核心网(EPC)。本文针对NSA Option 3X网络对5G商用初期运营商移动网络的安全性进行分析。

一、5G业务变化的安全影响

NSA组网方案通过5G与4G网络互操作实现业务连续性,满足5G 增强移动宽带(eMBB)业务的感知体验。因此,在NSA阶段,运营商移动网络切片和实时性保障特征尚不明显,所承载业务的可见变化就是流量大幅增长。

为支持大流量承载,NSA空口引入5G基站(gNB),采用新波形、新多址、新编码等5G NR技术,提高移动带宽。核心网在EPC基础上升级,LTE-NR双连接另辟蹊径,Option 3X网络用户面通过由副演进型基站(SeNB)控制的服务小区组(SCG)分离承载,gNB用户面与核心网直接相连,峰值速率可完全取决于NR自身的无线能力。由于核心网仍沿用现有4G 演进的分组核心网(EPC),大流量可能会对已部署在4G网络的安全基础设施造成冲击。例如,移动恶意代码监测系统,流量还原分析很可能应付不了如此繁重的安全处理工作,出现漏检漏存,从而错失安全事件。在控制面上,5G空口大流量接入会进一步加大移动管理实体(MME)等网元信令处理的负担。尤其在5G建设初期,gNB存在覆盖不足问题。频繁的寻呼、接入请求以及网络切换,会触发大量的信令交换,可能导致控制面网元不堪重负,甚至资源耗尽,从而引发大规模服务中断。

为减轻核心网负担,5G 网络可能会引入移动边缘计算(MEC)技术,利用改造后端局机房的剩余计算资源,将云数据中心服务能力下沉到网络边缘。MEC基础设施接近无线基站,更容易暴露在不安全的环境中。此外,其采用应用编程接口(API)和网络功能虚拟化(NFV)技术,开放性的引入也更容易将资源暴露给外部攻击者。

二、5G网络安全风险暴露面分析

早期移动网是一个“花园围墙”,网络与业务体系都相对封闭,风险暴露度不高,暴露面主要集中在终端、空口、Internet交互入口和运营管理入口等。随着技术从4G至5G更新换代,网络与业务进一步开放,风险与暴露点会增加。

首先,从4G起,数据和语音业务统一网络承载,终端开始拥有长期IP,永久在线,更容易被黑客探测、利用。此外,承接5G万物互联业务目标,将出现大量轻量级、防御机制不到位的物联网终端,也会成为新的风险入口。

在移动接入网方面,一般情况下,下一代接入网(NG-RAN)由电信专用网络承载,链路是封闭的。但是,5G eMBB业务高速率以及大量物联网终端接入的高密度需求,会使超小型蜂窝网(Femtocell)这一解决信号覆盖问题的技术手段更为流行。Femtocell部署在用户私有领域内,可能经由无线回传链路接入宏基站,也可能通过城域网接入核心网,总之,需要经过一段不安全的开放网络,出现危险的安全风险暴露面。

其次,业务下沉到网络边缘,MEC可能成为接入网另一个重要的风险暴露面,主要包括两个方面:一是端局物理条件有限,使攻击者接触MEC 物理设施的机会增加。二是网络能力开放给第三方,业务API也可能成为恶意攻击的入口。

关于运营,当前阶段针对NSA网络,网管系统尚没有大的改变。未来,网管系统可能会进行技术升级,实现平台即服务(PaaS)改造和能力开放,此时,网管侧的运营入口会出现应用层级的风险暴露面。

三、5G网络安全机制分析

为防止对5G网络的非法接入,出现网络基础设施破坏、用户业务数据被窃听和篡改、隐私被侵权的安全风险,移动通信自身提供一系列安全机制,保证网络的机密性、完整性和可用性。下面将从安全机制角度,针对终端、接入网、核心网等多层面分析5G NSA网络的安全性。

1.终端与空口

NSA阶段,5G终端延续4G安全机制,采用全球用户识别卡(USIM)保障用户密钥等认证凭证的存储、计算过程的安全。根据运营商移动业务发展策略,为方便老用户,5G需支持不换卡不换号,即同时支持4G和5G卡。而且,在NSA下的核心网仍沿用EPC,因此,用户鉴权、密钥管理等也仅支持4G安全机制,不支持基于运营商公钥的用户永久标识符(SUPI)/国际移动用户识别码(IMSI)信息隐藏等5G新特性。

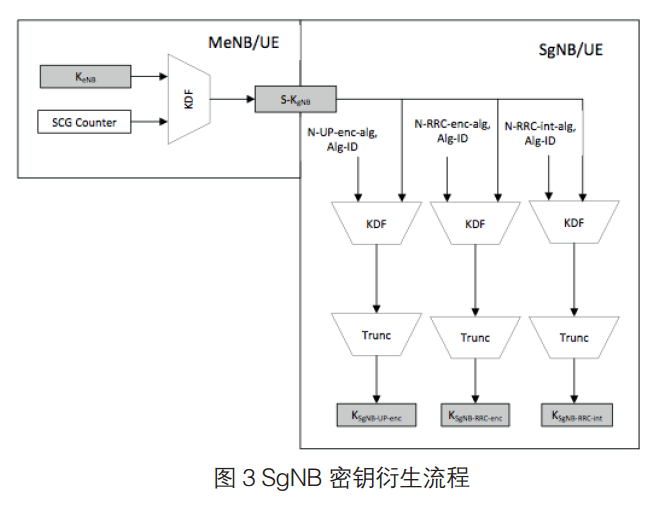

另一方面,5G终端同时接入主演进型基站(MeNB)和SgNB建立双连接,但是,与核心网间只有一个控制信道的连接,统一由MeNB负责鉴权,并提供完整的4G安全保护机制,包括信令机密性、完整性保护、用户面数据的机密性保护等。而且,基于演进型基站密钥(KeNB)衍生UE与gNB间的共享密钥——5G基站密钥(KgNB),以及后续用于无线资源控制(RRC)、数据平面(UP)机密性、完整性保护的衍生密钥。

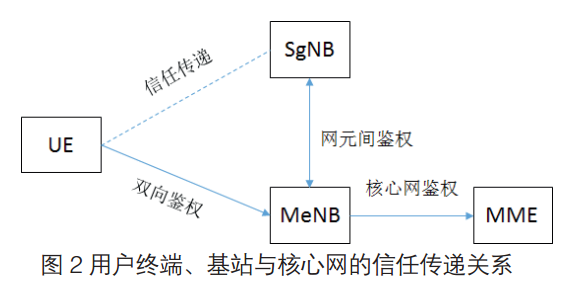

SgNB作为从基站,安全保护机制源自MeNB。SgNB的控制信道由MeNB辅助建立,UE与SgNB建立连接时,核心网侧已有UE的注册信息,不再进行鉴权,即UE与SgNB之间的信任,由UE与MeNB间鉴权、SgNB与MeNB之间的鉴权分别建立起来的信任进行传递(见图2)。

UE与SgNB间的接入层(AS)安全,采用5G相关安全机制,包括信令机密性、完整性保护、用户面机密性保护,但是,不支持5G新增的用户面完整性保护。密钥衍生自MeNB的密钥(见图3)。

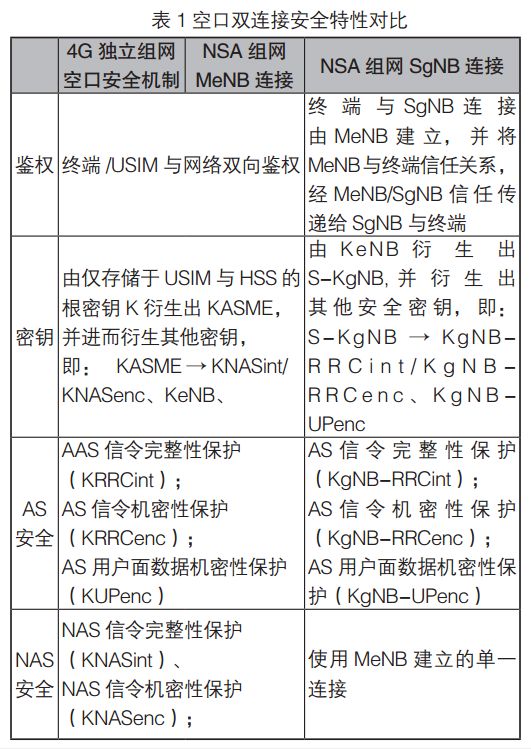

空口双连接的安全特性比较如下(见表1)。NSA组网下,MeNB的安全机制与4G独立组网时完全相同,而SgNB的安全性沿用MeNB所有安全特性,提供了相同等级的安全保护机制。

2.接入网

NG-RAN控制面和用户面的机密性、完整性及重放保护实现机制,国际移动通信标准组织第三代合作伙伴计划(3GPP)已明确5G NSA须遵从4G标准,采用第二版互联网密钥交换密钥协议(IKEv2)/安全互联网协议封装安全载荷协议(IPsec ESP)。其中,隧道模式IPsec强制支持,运营商可选采用;传输模式IPsec可选支持。因此,5G接入网链路的安全保护机制对比4G并没有显著差别。

MEC在未实现自由开放的现阶段,安全机制并没有太大变化。4G和5G初期应仍主要采用一体机承载,安全机制内置。未来,可能会引入云化承载方式,则将适用微隔离、分布式防御、微服务治理等云安全机制。

3.核心网

NSA架构的核心网是在4G EPC基础上升级,沿用相同的网元和通信协议,可采用成熟的网络安全机制实施安全防护:如将网络划分为不同的安全域,采用访问控制、网络隔离等技术对不同安全域实施隔离;采用IPSec结合双向认证技术,对不同安全域传输的信息提供数据来源认证、机密性和完整性保护;采用容灾备份、负荷均衡和过载控制等机制提升网络的处理能力和可靠性。

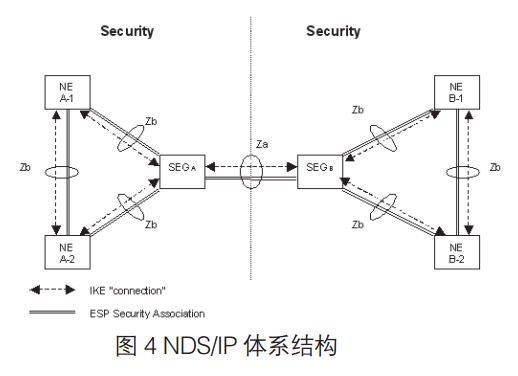

与外部IP网络互联互通时或者设备间通信途经外部网络时,主要依靠防火墙、IP网络域安全(NDS/IP)机制(见图4)等加强安全防护。其中,IKE和ESP,都是IPSec协议簇的一部分,工作在IP层之上。

NDS/IP将网络划分为多个安全域,每个安全域都是网络的一个子集,通常由单独的管理中心进行管理。安全网关位于安全域的边缘,汇聚所有进出安全域的数据流。Zb接口应用于单个安全域网元之间或网元与安全网关之间,主要由运营商进行控制。Za接口用于连接两个不同安全域的安全网关,需要运营商针对漫游问题进行协商。NDS/IP为网络节点间交换的敏感信息提供数据源认证、机密性和完整性保护,避免接收来自假冒实体发送的分组,防止数据在传输过程中被窃听和篡改。

四、结语

综上所述,5G业务环境的变化以及开放生态的引入会为网络安全防护带来新的变数。在商用初期,由于NSA核心网是在4G EPC上的平滑升级,主要增加了一些风险暴露面,风险等级不会有显著变化,而NSA网络的安全机制与部署策略也都与4G时代相同。因此,整体安全风险是可控的。

(本文刊登于《中国信息安全》杂志2019年第7期)

声明:本文来自中国信息安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。