一、事件回顾

近日,腾讯安全御见威胁情报中心接到某企业求助,称其局域网内8台服务器遭受勒索病毒攻击。工程师现场勘察后,确认该事件为GlobeImposter勒索病毒通过外网爆破入侵该公司域控服务器,随后利用该机器作为跳板机,登录到该公司内其它机器再次进行勒索加密。

黑客入侵示意图

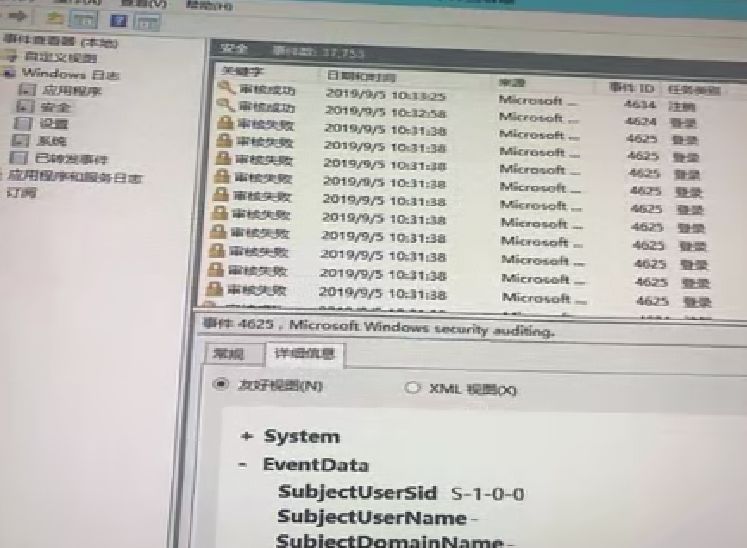

腾讯安全专家通过排查被攻击公司的染毒机器,可知该公司染毒的第一台服务器为域管理服务器,该机器由于开启了远程桌面且由于其IP地址暴露在外网从而被爆破入侵。

由于该服务器为该公司的域控制器,被入侵控制之后出现灾难性后果:攻击者可任意登录局域网内其它机器,通常情况下,域管理员具备登录域内所有计算机的权限。攻击者控制域控制器之后,就有能力在任意一台计算机运行任意程序,可能导致企业大量机密信息泄露。本例中,攻击者选择其中8台电脑实施勒索病毒加密攻击,灾情进一步被放大,使企业遭受惨重损失。

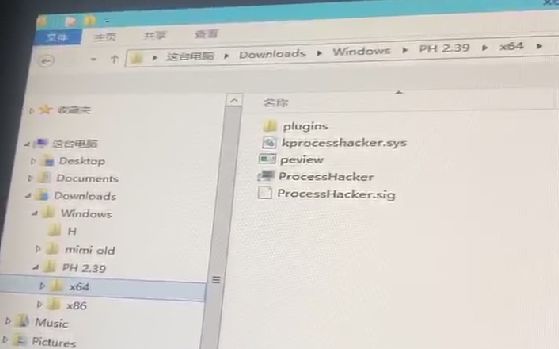

同时在被攻击机器上找到了安全软件对抗工具ProcessHacker,黑客通常使用该工具与机器上的安全软件做对抗。

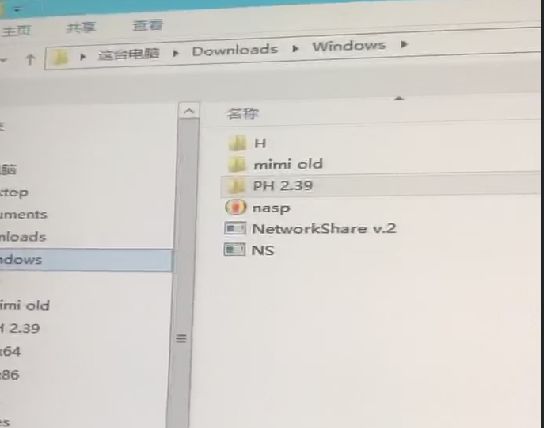

内网嗅探扫描工具,黑客可通过该类工具快速获取当前局域网内其他活动机器尝试攻击

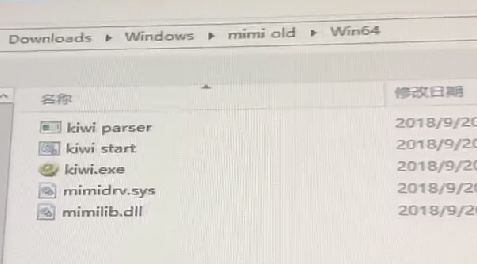

密码抓取工具,使用该类工具,黑客可获取本地机器相关口令,作为内网横向传播过程中的弱口令使用。由于部分企业内网安全措施薄弱,多台服务器使用同一密码,此类攻击手法通常也简单直接且有效。

还有病毒运行后的留下的相关日志文件,疑似病毒的副本文件

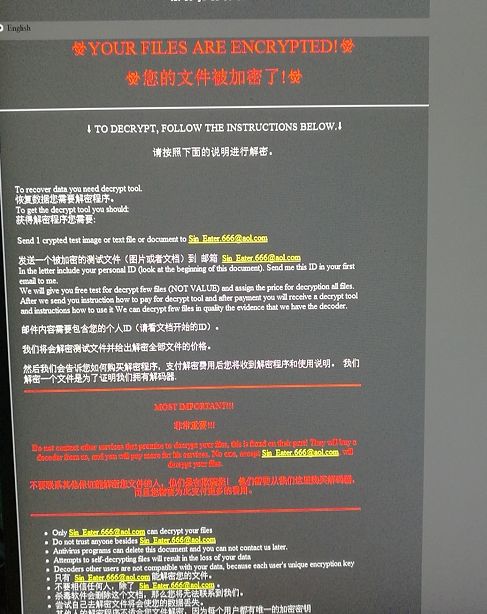

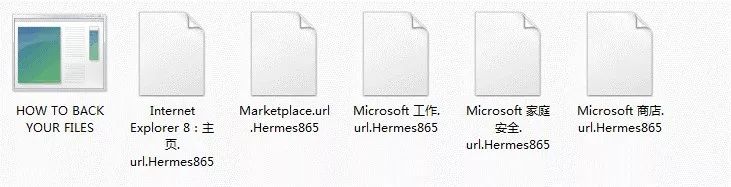

观察后可知受害电脑已感染GlobeImposter-865系列病毒

GlobeImposter该系列病毒版本加密文件后会添加.主神865扩展后缀,同时留下名为HOW TO BACK YOUR FILES.exe的勒索说明程序

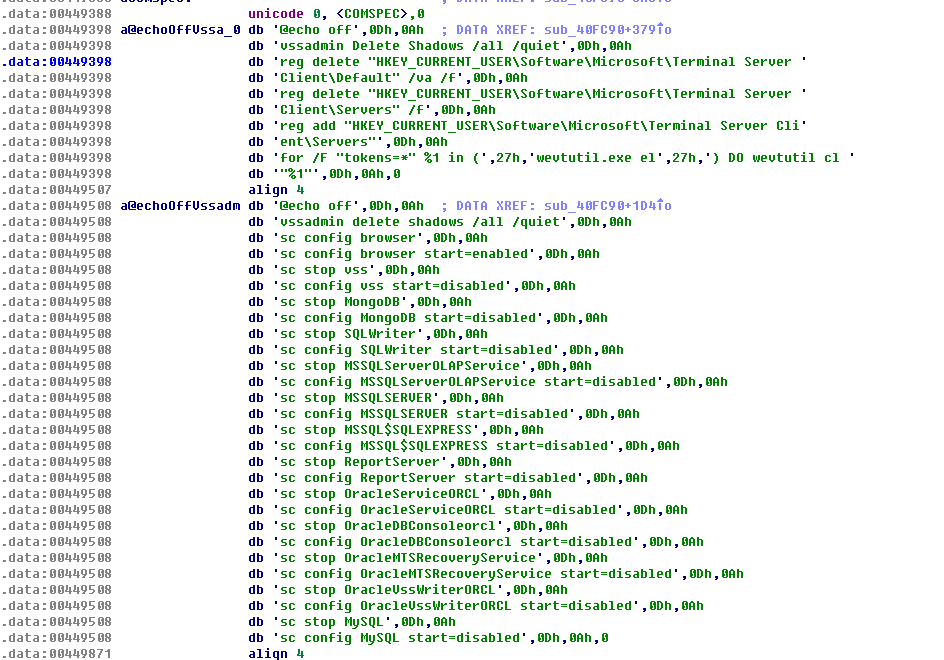

由于GlobeImposter通常使用RDP爆破入侵加密企业服务器,所以当加密文件完成后,该病毒除删除系统卷影外,还会清除其注册表中的RDP连接信息,同时加密前会结束大量的数据库相关服务进程,防止其造成的文件占用无法加密。

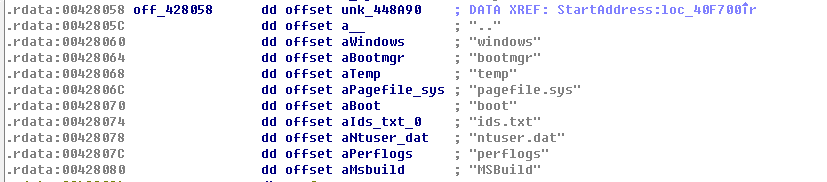

病毒加密时使用以下白名单关键词做过滤

windows bootmgr temp pagefile.sys boot ids.txt ntuser.dat perflogs MSBuild

同时会优先加密大量文件类型,主要为数据价值较高的文件类型

包括以下数十种文件格式均被加密:

bak、ba_、dbb、vmdk、rar、zip、tgz、vbox、vdi、vhd、vhdx、avhd、db、db2、db3、dbf、mdf、mdb、sql、sqlite、sqlite3、sqlitedb、xml、$er、4dd、4dl、^^^、abs、abx、accdb、accdc、accde、accdr、accdt、accdw、accft、adb、adb、ade、adf、adn、adp、alf、ask、btr、cat、cdb、ckp、cma、cpd、dacpac、dad、dadiagrams、daschema、db-journal、db-shm、db-wal、dbc、dbs、dbt、dbv、dbx、dcb、dct、dcx、ddl、dlis、dp1、dqy、dsk、dsn、dtsx、dxl、eco、ecx、edb、epim、fcd、fdb、fic、flexolibrary、fm5、fmp、fmp12、fmpsl、fol、fp3、fp4、fp5、fp7、fpt、frm、gdb、gdb、grdb、gwi、hdb、his、ib、idb、ihx、itdb、itw、jet、jtx、kdb、kexi、kexic、kexis、lgc、lwx、maf、maq、mar、marshal、mas、mav、maw、mdbhtml、mdn、mdt、mfd、mpdmrg、mud、mwb、myd、ndf、nnt、nrmlib、ns2、ns3、ns4、nsf、nv、nv2、nwdb、nyf、odb、odb、oqy、ora、orx、owc、p96、p97、pan、pdb、pdm、pnz、qry、qvd、rbf、rctd、rod、rodx、rpd、rsd、sas7bdat、sbf、scx、sdb、sdc、sdf、sis、spq、te、teacher、tmd、tps、trc、trc、trm、udb、udl、usr、v12、vis、vpd、vvv、wdb、wmdb、wrk、xdb、xld、xmlff

二、关于GlobeImposter勒索病毒家族

GlobeImposter出现于2017年中,加密文件完成后会留下名为HOW TO BACK YOUR FILES.(txt html exe)类型的勒索说明文件。该病毒加密扩展后缀繁多,其规模使用且感染泛滥的类型有12生肖4444,12主神666,以及现在较多的12主神865等系列。由于该病毒出现至今仍然无有效的解密工具,因此我们提醒各政企机构提高警惕。

GloeImposter泛滥使用后缀(不局限于以下类型):

4444系列:

.ox4444 .help4444 .all4444 .china4444 .monkey4444 .snake4444 .Rat4444 .Tiger4444 .Rabbit4444 .Dragon4444 .Horse4444 .Goat4444 .Rooster4444 .Dog4444 .Pig4444

666系列:

.Zeus666 .Hera666 .Poseidon666 .Hades666 .Hestia666 .Ares666 .Athene666 .Hermes666 .Hephaestus666 .Apollo666 .Aphrodite666 .Artemis666

865系列:

.Zeus865 .Hera865 .Poseidon865 .Hades865 .Hestia865 .Ares865 .Athene865 .Hermes865 .Hephaestus865 .Apollo865 .Aphrodite865 .Artemis865

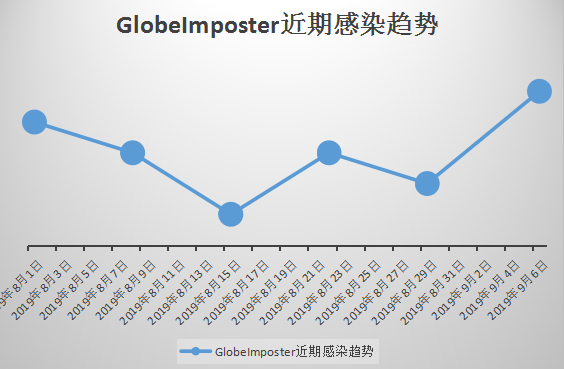

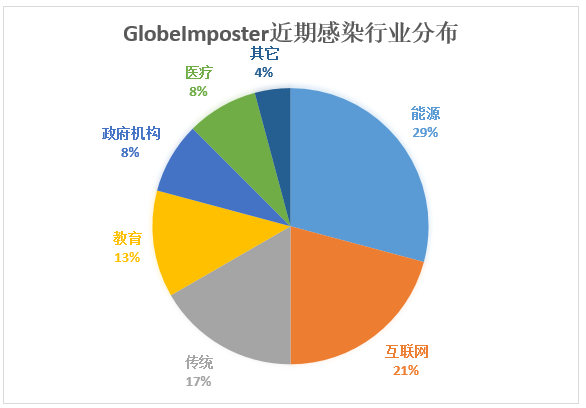

观察近期GolbeImposter感染趋势可知,该病毒虽然在月中有感染下降,但观察其整体波峰,可得其整体趋势依然呈间歇性上涨。通过观察其感染行业分布,也可知该病毒在国内也从早期的广撒网模式,改变为现在主要针对数据价值较高行业的服务器实施攻击,从而提升其勒索赎金成功率。

三、安全建议

企业用户:

重点防御措施

1.针对该勒索病毒主要通过RDP(远程桌面服务)爆破攻击的特点,建议企业立即修改远程桌面连接使用弱口令,复杂口令可以减少服务器被黑客爆破成功的机会。管理员应对远程桌面服务使用的IP地址进行必要限制,或修改默认的3389端口为自定义,配置防火墙策略,阻止攻击者IP连接。

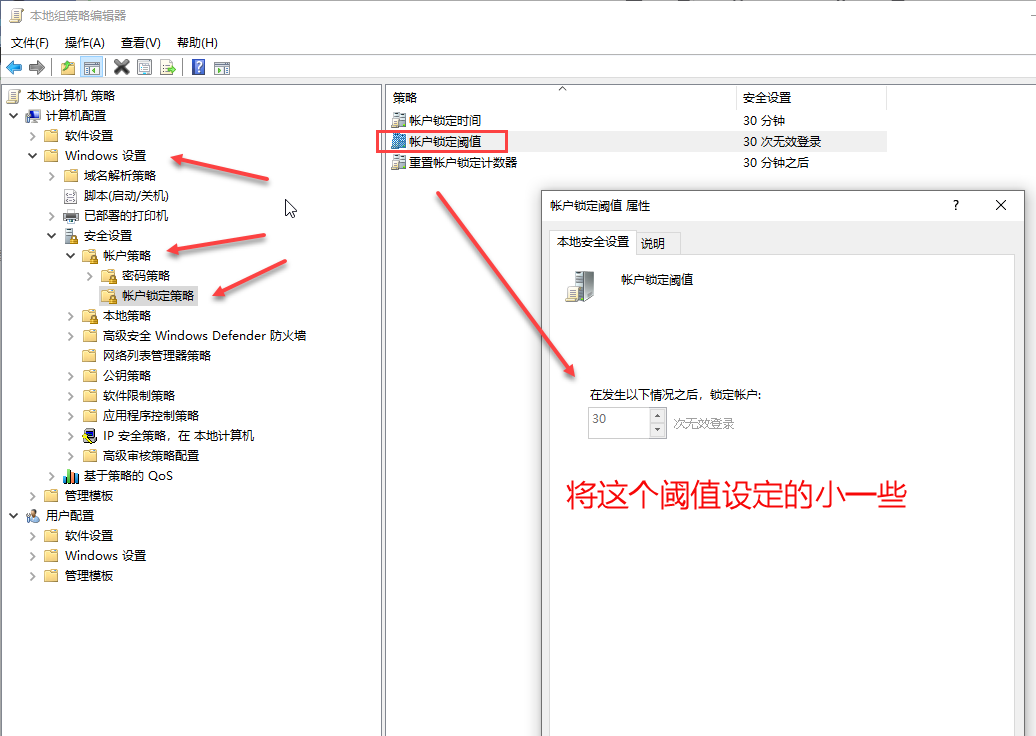

2.建议企业网管配置相应的域安全策略,通过修改计算机组策略,配置帐户锁定策略,限制登录失败次数,默认为不受限,我们可以将其限制为3-10以内。

操作步骤:

运行,gpedit.msc,打开组策略编辑器,在计算机设置->安全设置->帐户策略->帐户锁定策略,将帐户锁定的阈值,设定的稍小一些。

3.服务器使用腾讯御点终端安全管理系统或腾讯电脑管家拦截病毒,并启用文档守护者功能备份重要文档。

4.企业用户可以使用腾讯御界高级威胁检测系统,腾讯御界高级威胁检测系统可以及时检测发现黑客针对内网的爆破攻击活动,可以及时提醒网管注意。

5. 已经感染勒索病毒的用户,请参考(https://s.tencent.com/ls/ )页面上勒索病毒应急手册进行处置。

通用的安全措施

防止入侵者爆破成功之后在内网横向扩散:

1.建议企业内网关闭不必要的网络端口,降低黑客在内网攻击传播的成功率。如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。同样,强密码策略也可以通过域安全策略来统一配置强制全网执行。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

7、建议全网安装御点终端安全管理系统(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

个人用户:

1、启用腾讯电脑管家,勿随意打开陌生邮件,关闭Office执行宏代码。

2、打开电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患。

IOCs

MD5:

a7d182ac1e20754e3881f7471954fcd4

声明:本文来自腾讯御见威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。