AMD 公司正在调查由以色列安全公司 CTS 实验室披露的影响 AMD Ryzen 和 EPYC 处理器的13个安全缺陷。

这13个漏洞被归为四类:RyzenFall、MasterKey、Fallout 和 Chimera。该实验室称这些漏洞不仅能导致攻击者完全控制系统,而且还能让攻击者从 AMD CPU 的安全区域内提取数据,类似于“熔断 (Meltdown)”和“幽灵(Spectre)”缺陷。

AMD 仅获得一天的漏洞修复时限

由于 AMD 公司仍在调查该漏洞报告,因此补丁尚未推出。报告指出,CTS 实验室在昨天也就是披露漏洞的前一天才通知 AMD 这些问题,而AMD 甚至还未来得及证实报告中是否包含有效的研究成果。

CTS 实验室声称是在分析一个现代 AMD CPU 时发现了这些漏洞,并且还发现了同样存在于老旧 ASMedia 固件中的后门代码。它触发了对随后披露的13个漏洞更加深入的调查。

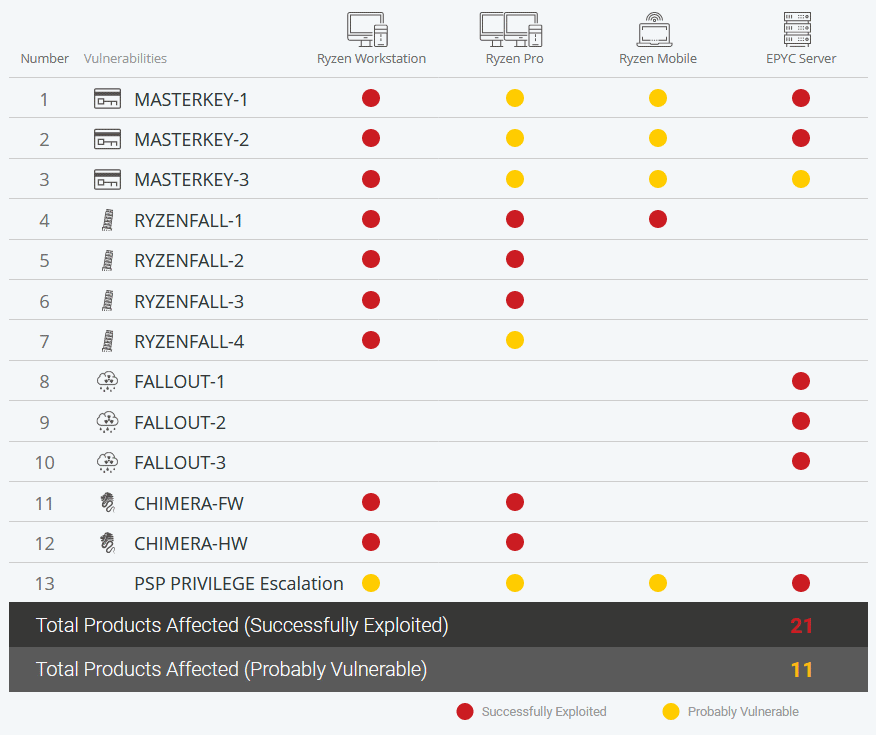

漏洞及其影响的处理器见下图。CTS 实验室表示其中一些缺陷可影响更多的 AMD 处理器系列,因为它们尚未为所有的 CPU 系列创建 PoC 利用代码。

受影响的 AMD CPU 部署在台式机、笔记本、智能手机和服务器等中。CTS 实验室声称已通知 AMD、微软和少数原始设备制造商,因此这些厂商可能正在推出补丁。

这些漏洞是什么?

如下是 CTS 实验室披露的可遭利用的漏洞。不过 AMD 目前仍在开展调查,并未证实这些漏洞是否存在。

MasterKey 1,2,3

- 在 AMD 安全处理器内运行持续性恶意软件

- 绕过基于固件的安全功能如 Secure Encrypted Virtualization (安全的加密虚拟化,SEV) 和 Firmware Trusted Platform Module(固件信任平台模块,fTPM)

- 窃取网络凭证。绕过微软 VBS,包括Windows Credential Guard 在内

- 对硬件造成物理损坏 (SPI 闪存耗损等)

- 影响:EPYC、Ryzen、Ryzen Pro、Ryzen Mobile。可在 EPYC 和 Ryzen 上成功利用该漏洞。

RyzenFall 1 和 Fallout 1

- 写入受保护的内存区域,包括(1)Windows Isolated User Mode(Windows 用户隔离模式) 和 Isolated Kernel Mode(内核隔离模式) (VTL1) 和(2)AMD Secure Processor Fenced DRAM (可导致直接篡改运行在 AMD 安全处理器上的受信任代码。仅应用于选择 Ryzen 主板。)

- 窃取网络凭证。绕过微软 VBS,包括Windows Credential Guard 在内

- 启用内存驻留 VTL1 恶意软件,它能应对多数端点安全解决方案

- 影响:EPYC、Ryzen、Ryzen Pro 和 Ryzen Mobile。可在 EPYC、Ryzen、Ryzen Pro 和 Ryzen Mobile 上成功利用该漏洞。

RyzenFall 2 和 Fallout 2

- 禁用Secure Management RAM (SMRAM) 读/写保护

- 启用内存驻留 SMM 恶意软件,它能应对多数端点安全解决方案

- 影响:EPYC、Ryzen和 Ryzen Pro。可在 EPYC、Ryzen、Ryzen Pro 上成功利用该漏洞。Ryzen Mobile 未受影响。

RyzenFall 3 和 Fallout 3

- 读取受保护的内存区域,包括(1)Windows Isolated User Mode 和 Isolated Kernel Mode (VTL1) 和(2)Secure Management RAM (SMRAM) (3)AMD Secure Processor Fenced DRAM。仅应用于选择 Ryzen 主板。)

- 窃取网络凭证。通过读取 VTL1 内存秘密而绕过微软 Credential Guard。

- 启用内存驻留 VTL1 恶意软件,它能应对多数端点安全解决方案

- 影响:EPYC、Ryzen和 Ryzen Pro。可在 EPYC、Ryzen、Ryzen Pro 上成功利用该漏洞。Ryzen Mobile 未受影响。

RyzenFall 4

- 在 AMD 安全处理器上执行任意代码

- 绕过基于固件的安全功能如固件信任平台模块 (fTPM)

- 窃取网络凭证。绕过微软 VBS,包括Windows Credential Guard 在内

- 对硬件造成物理损坏 (SPI 闪存耗损等)

- 影响:Ryzen 和 Ryzen Pro。可在 Ryzen 和 Ryzen Pro 上成功利用该漏洞。

Chimera (固件、硬件版本)

两类制造商后门:一个后门在固件中实现,一个在硬件中实现 (ASIC)

允许恶意软件将自身注入芯片组内部 8051 基础架构处理器中

该芯片组将 CPU 连接至 USB、SATA 和 PCI-E 设备中。网络、WiFi 和蓝牙流量通常也流经这个芯片集。

运行在芯片集中的恶意软件可利用芯片集的独特位置作为硬件外围的中间人。

影响:Ryzen 和 Ryzen Pro。可在 Ryzen 和 Ryzen Pro 上成功利用该漏洞。

CTS 实验室遭批评

CTS 实验室投入大量精力宣传这些安全漏洞的存在,还为此专门设置了一个网站,并发布了专业摄制的 YouTube 视频。

信息安全圈子对 CTS 实验室仅预留给 AMD 一天的时间解决这些问题并未提供任何技术 write-up 来证明研究有效性的行为表示不满。另外,一些安全专家认为,CTS 实验室在人为夸大这些漏洞的严重程度,因为成功利用要求获得管理员访问权限。

一些安全研究人员还指出,AMD 股价下跌2%后, CTS 实验室网站上公布了“法律免责声明”。这份声明指出,“虽然我们对分析充满信心,并认为分析结果是客观、无偏见的,但我们可能和报告中所提及产品所在公司的证券表现拥有直接或间接的经济利益。该网站上所提起的任何其它组织机构并未证实报告内容的真实性及其适当性。”

CTS 实验室声明称,在未给 AMD 证实和发布补丁机会的情况下披露这些缺陷并未给用户带来风险。该公司声称,只有该公司和 AMD 拥有利用这些漏洞的技术详情,并表示用户仍然是安全的。

AMD公司就此发布官方声明,表示仍在调查此事。另外,CTS 实验室的一名发言人证实称,Trailof Bits 公司的首席执行官 Dan Guido 已审计了研究成果的准确性。Guido证实称这些安全漏洞是真实存在的,但严重程度可能并没有听起来的那么严重,毕竟攻击者需要获得管理员权限才能实施利用。

本文由360代码卫士编译自BleepingComputer

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。