NSA使用哪些方法把普通人的数据变成他们的数据?

1、将美国的互联网和电信公司变成了收集合作伙伴

美国国家安全局(NSA)于2001年发布了秘密的“ 过渡2001 ”报告,

该报告定义了美国21世纪的战略。情报部门不再简单地使用常规手段访问模拟通信,全球网络加密通信的新数字世界要求对情报部门的监视策略进行重大改变:NSA将需要“生存在网络上”。

NSA已经通过在其设施中安装过滤器,通过法院秘密命令为它们提供服务,在其软件中建立后门并获取用于破坏其加密的密钥,将美国的互联网和电信公司变成了收集合作伙伴。

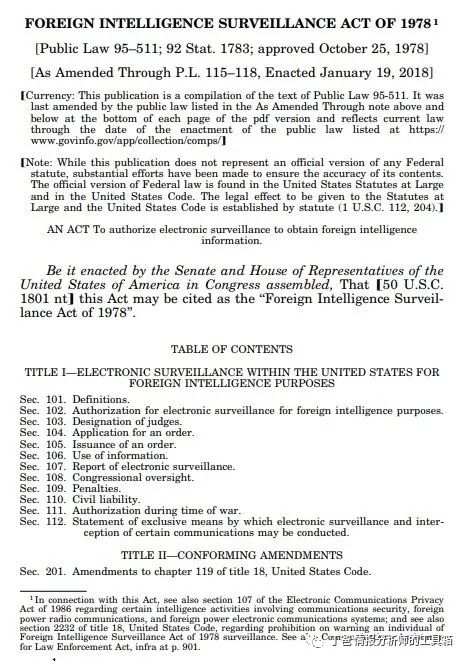

2、后门搜索

《外国情报监视法》(FISA)第702节为NSA提供了从偶然的美国人那里收集的“偶然”数据的丰富资源,这些美国人是与这项全面法律所针对的外国人进行交流的。这个方便的漏洞使NSA可以在永无休止的搜索中寻找这个数据库,以寻找难以捉摸的“大海捞针”。

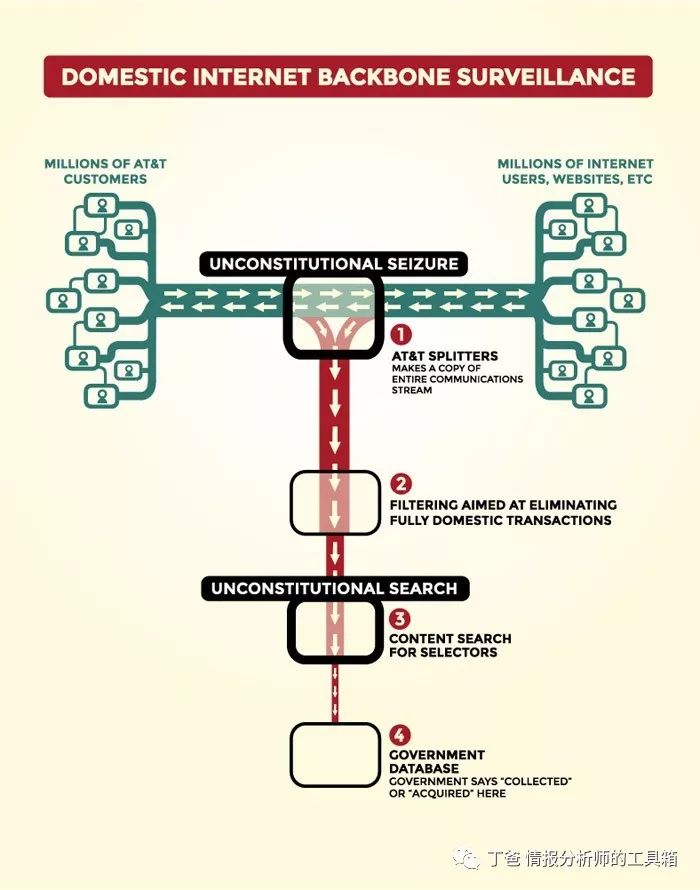

3、NSA的国内拦截站

国家安全局的技术人员已在全国关键的交汇点或交换机处安装了拦截站。这些交换机位于主要电信公司所有的无窗大建筑物中,控制着全国范围内的国内互联网流量。光纤分路器放置在传入的通信线路上,并将流量路由到NSA拦截站进行处理。

NSA国内监控流程图

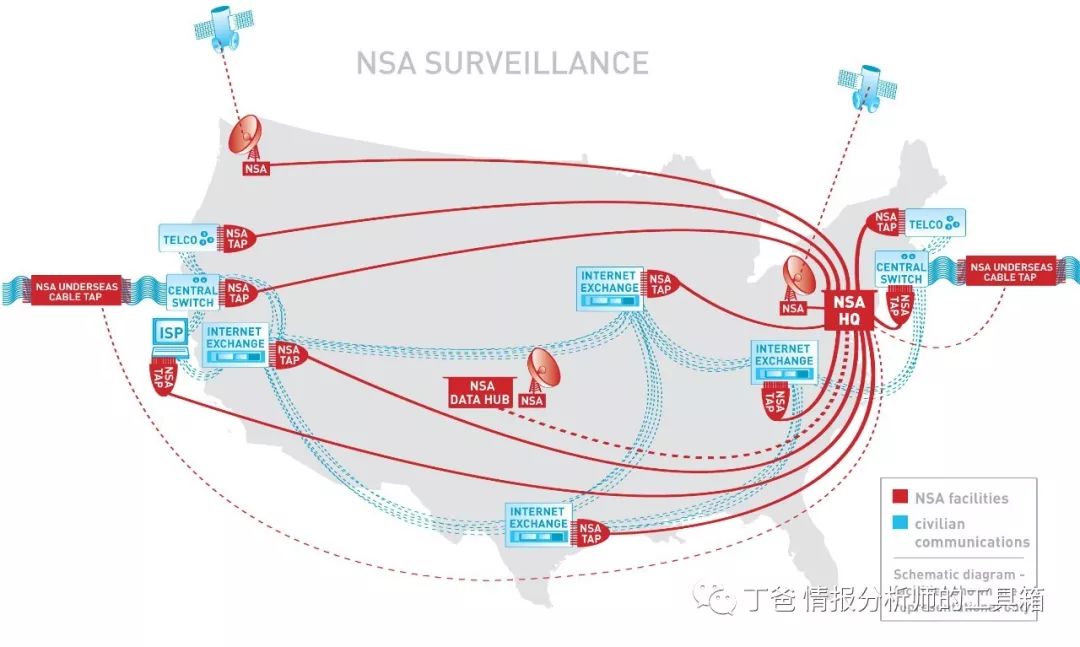

国家安全局(NSA)的侦听图和家庭监控

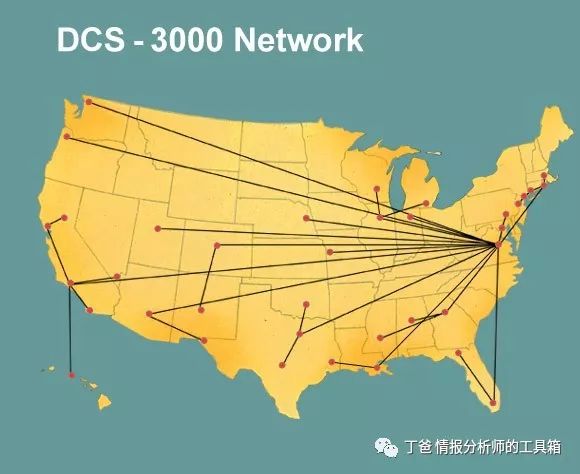

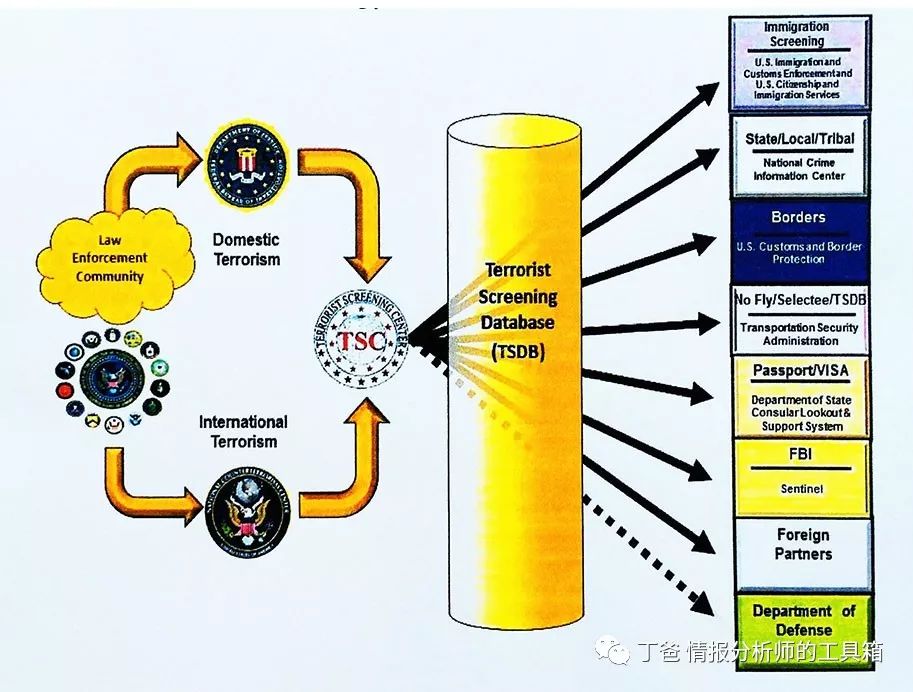

4、利用与FBI的紧密合作关系大量收集美国公民的电话记录

过去,NSA利用与FBI的紧密合作关系,使用外国情报监视法院(FISC)的最高机密命令持续收集大量电话记录。NSA从该程序中收集的元数据为其提供了有关您发送和接收的通信,与谁进行的交谈,与他们进行交谈时所处的位置,对话的时间长度以及所使用的设备类型的信息。

FBI的加密网络

5、PRISM计划:NSA的原始情报第一来源

NSA在FBI DITU(数据拦截技术部门)的合作伙伴从九家美国主要互联网公司的服务器中提取信息:Microsoft,Yahoo,Google,Facebook,PalTalk,AOL,Skype,YouTube和Apple。这种重要的合作关系使NSA可以直接访问每个系统的音频,视频,照片,电子邮件,文档和连接日志。

成立于2007年的“最高机密PRISM”计划使NSA能够随着时间的推移密切跟踪目标人群。NSA对搜索字词进行实时监视的能力为其提供了有关搜索字词和意图的重要见解。

NSA PRISM计划图

此幻灯片列出了NSA的信息提供者以及可供分析人员使用的数据类型。

NSA PRISM数据流-FBI DITU NSA

该幻灯片说明了收集的PRISM数据如何流经多个NSA系统和数据库。

6、Google Cloud开发

美国国家安全局(NSA)的“ MUSCULAR ”计划使NSA可以通过秘密进入美国以外的Google数据中心之间的通信链接,方便地在外国情报监视法院管辖范围之外进行大规模数据收集。围绕Google的安全措施的方式,使NSA能够为用户提供对Google在云中存储的丰富数据的完全访问权限。

NSA SSO幻灯片-Google云开发

7、手机追踪

NSA的大容量手机位置跟踪程序每天捕获近50亿条记录,并将其输入到一个庞大的27TB数据库中,该数据库存储着有关一亿个设备位置的信息。通过利用连接全球移动网络的电缆并与NSA的公司合作伙伴一起安装拦截设备,NSA可以应用数学技术,使NSA的分析师可以通过将手机所有者随时间的移动模式与成千上万的移动用户相关联来映射他们的关系。这个“共同旅行者”程序使NSA能够通过跟踪运动相交的人来寻找已知情报目标的未知同伙。

8、间谍工具箱:ANT目录

当NSA寻找的数据位于无法使用上述监视技术访问的位置时,NSA将依赖于量身定制的访问运营小组的技术专家及其ANT产品目录中的专业工具。

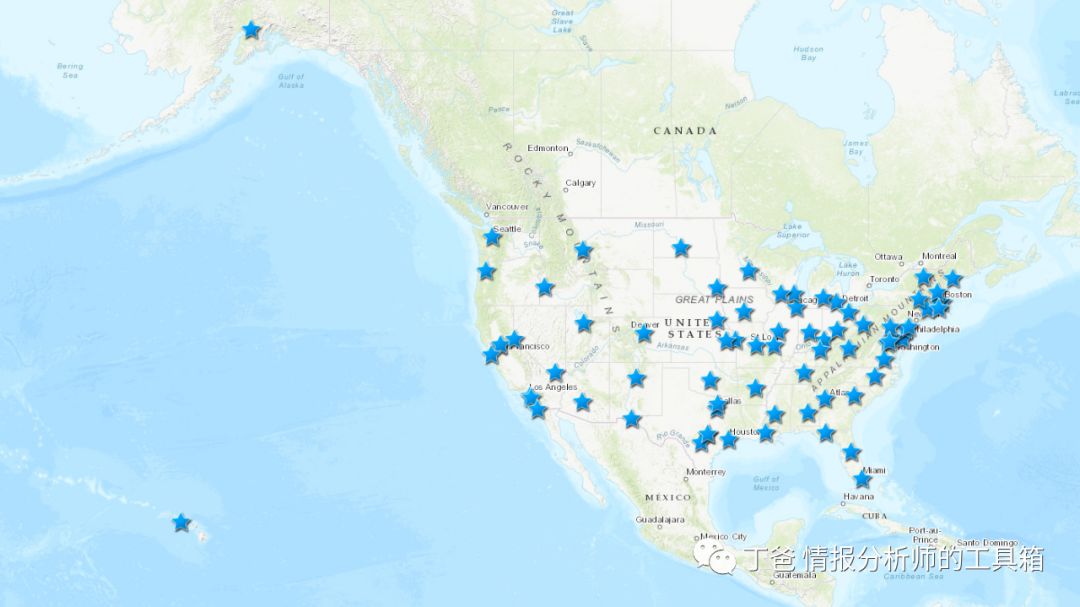

9、FBI航空监视运营(FBI鹰Hawk项目)

一个FBI监控机队有超过一百架经过特殊改造,装备了精良的相机系统的赛斯纳飞机,能够提供详细的视频,夜视和红外热成像。每日各地静悄悄的飞圆形航线,在许多美国大城市跟踪目标和收集情报。一些飞机使用了“增强现实”软件和先进的监视技术,能够跟踪成千上万的手机用户。

联邦调查局在美国大陆的空中监视

放大并单击红色地图标记,以查看FBI目标区域中异常飞行模式的图像。以全屏模式查看地图。

联邦调查局在夏威夷的空中监视

讽刺的是:

第1595条:保护个人免受2015年大规模航空监视法的侵害

2015年6月,提出了一项参议院法案,以“保护”我们的公民免受大规模空中监视。我们很高兴地报告,尚未对该法案采取任何行动,我们完全有信心国会将同意我们的看法,即为我们的公民提供大规模监视“ IS”保护。

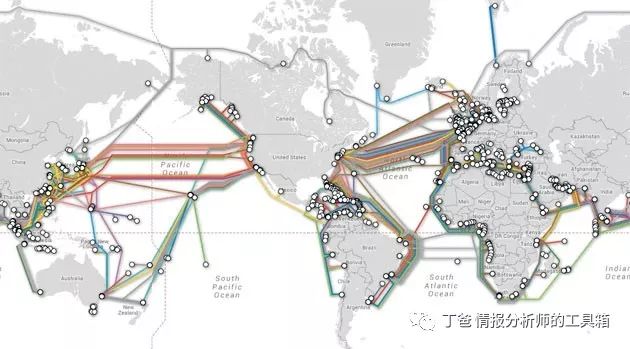

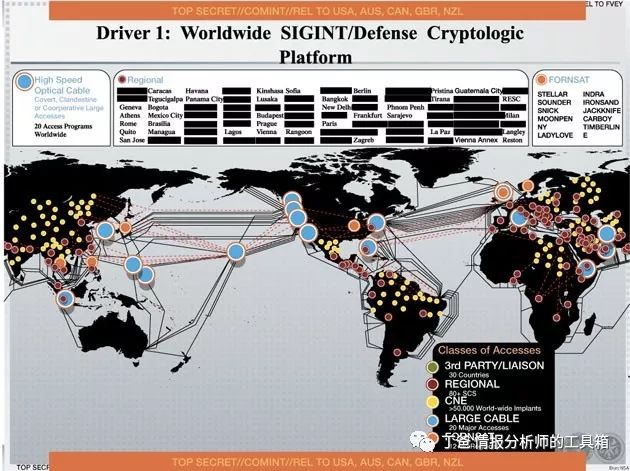

10、NSA的海底电缆窃听策略

通过利用全球海底电缆网络,NSA的OAKSTAR,STORMBREW,BLARNEY和FAIRVIEW系统可以处理在互联网上流动的数据。每个系统负责截取不同类型的数据。例如,BLARNEY系统收集元数据,该元数据描述谁在与谁讲话以及通过哪些网络和设备讲话。

有两种方法可以接入海底电缆网络。在网络中的战略点的海底电缆上,安置一个有所需的技术和装备的改进核潜艇。第二种方法涉及在各个国家/地区的电缆连接到着陆站的位置使用拦截探针。这些探针捕获并复制数据,并继续向前传输。

国家安全局海底电缆拦截图

该地图说明了NSA的全球数据收集访问点

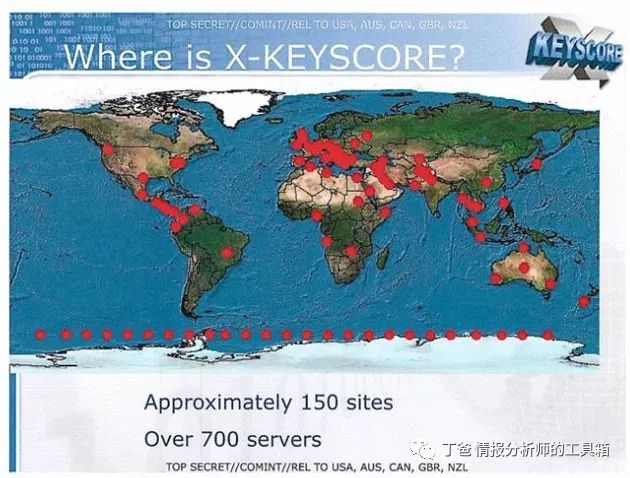

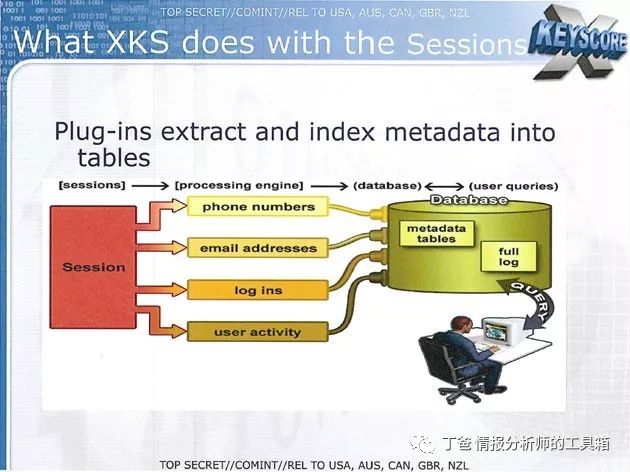

11、XKeyscore:NSA的实时Internet监视功能

当数据流经NSA的全球数据收集点时,XKeyscore系统将这些信息编入索引并将其存储在一个为期三天的滚动缓冲区数据库中,该数据库包含通过每个收集站点的所有Internet活动。XKeyscore是一个庞大的分布式Linux群集,在全球分布有700多个服务器。

XKeyscore背后的理论很简单:人们在网络上花费大量时间来执行匿名操作。NSA可以使用此流量来检测异常情况,这些异常情况可以使NSA自己获得情报,也可以为进一步的查询提供选择路径。异常事件的示例:有人在网上搜索“可疑内容”或使用加密的人。

这张幻灯片显示了XKeyscore服务器位置的全球地图

这张幻灯片显示了如何提取元数据并将其存储在XKeyscore数据库中。

12、跟踪监控数据:无边信息

“ 无穷信息 ”映射工具为NSA的分析师提供了跟踪全球情报收集统计信息的方法。使用颜色编码的地图,NSA可以按地理位置快速确定收集的数据量。此全球热图根据监视强度为每个国家/地区分配颜色代码,从绿色(受监视最少)到黄色和橙色到红色(监视最多)。由于每月国内情报收集量接近30亿件,美国被分配为橙色。

NSA监视地图-无限信息

13、其他来源的监控数据

除了NSA自己的数据收集活动外,国内安全总局还从其他来源不断获取信息。比如国家融合中心,国家反恐中心的数据。

国家融合中心分布图

国家反恐中心数据

相关PDF文档下载地址:

《过渡2001》

https://www.eff.org/files/filenode/december_2000_transition_nsa25.pdf

《外国情报监视法》

https://legcounsel.house.gov/Comps/Foreign%20Intelligence%20Surveillance%20Act%20Of%201978.pdf

《共同旅行者》

https://cryptome.org/2013/12/nsa-cotraveler.pdf

声明:本文来自丁爸 情报分析师的工具箱,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。