在如今的网络时代,当你向安全专家寻求一些基本技巧以确保网络安全时,他最有可能会告诉你的手段之一就是仅从合法来源下载软件。不过,网络安全公司ESET最近的发现却告诉我们,在有时候,即使这样一个基本而又值得肯定的建议可能也无法帮助你避免恶意软件的困扰。

ESET公司在昨天发布的文章中表示,他们在CNET Download网站(Alexa排名第163位)上发现了三款携带有木马病毒的应用程序。这是全球最大的互联网下载目录网站,创建于1996年,其免费分享的软件(包括MAC电脑、Windows计算机以及其他移动设备)超过10万种。除此之外,它还提供的免费下载内容还包括:音乐、游戏以及视频。

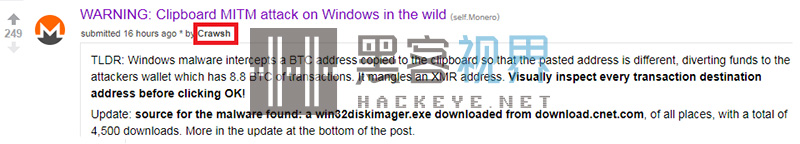

之所以ESET公司会做这样一个调查,来源于一名网名为“Crawsh”的门罗币投资者发表的一篇论坛帖子。

当Crawsh试图将他的门罗币钱包地址复制粘贴到另一个地方时,他被提示“地址无效”。这引起了Crawsh的注意,他立马开始了检查并认为最大的可能是由于恶意软件导致的。

事实证明,他是对的。Crawsh复制粘贴的钱包地址,在进入剪贴板时遭到了恶意软件的拦截,并被攻击者的硬编码比特币钱包地址所取代。对于Crawsh来说是幸运的,因为恶意软件似乎只针对了比特币,并不适用于Crawsh试图进行的门罗币交易。

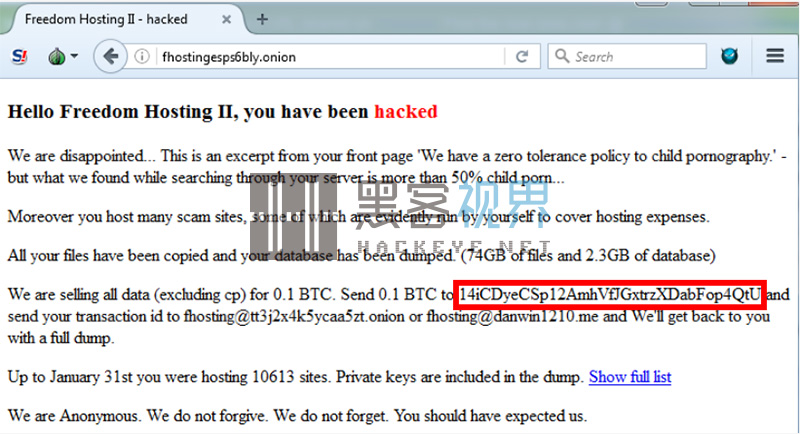

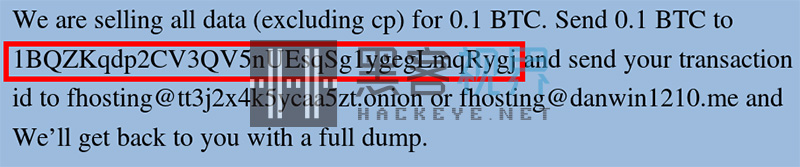

Crawsh发表的帖子引起了ESET安全研究人员的注意,他们决定看看网络上是否有人遭遇了同样的事情。他们使用攻击者的硬编码比特币钱包地址在谷歌上进行搜索,一些其他受害者很快被发现。在一篇博客文章中,作者的比特币钱包地址被替换成了Crawsh所遇到的攻击者的硬编码比特币钱包地址,这表明这篇博客文章的作者同样成为了比特币偷窃软件的受害者。

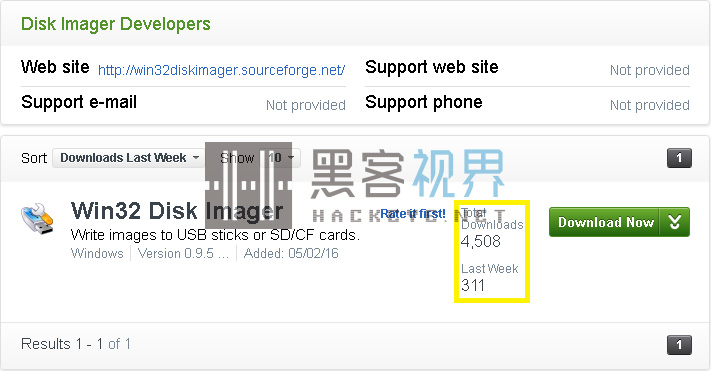

另一方面,ESET发现,Crawsh感染的来源是从CNET Download网站上下载的Win32 Disk Imager应用程序。自2016年5月2日以来,该应用程序就已经开始托管在这个网站上,总计下载量超过4500次,仅在上周就被下载了311次。毫无意外,ESET在这个应用程序中检测出了木马病毒,这是一个MSIL / TrojanDropper.Agent.DQJ木马病毒的一个变体。

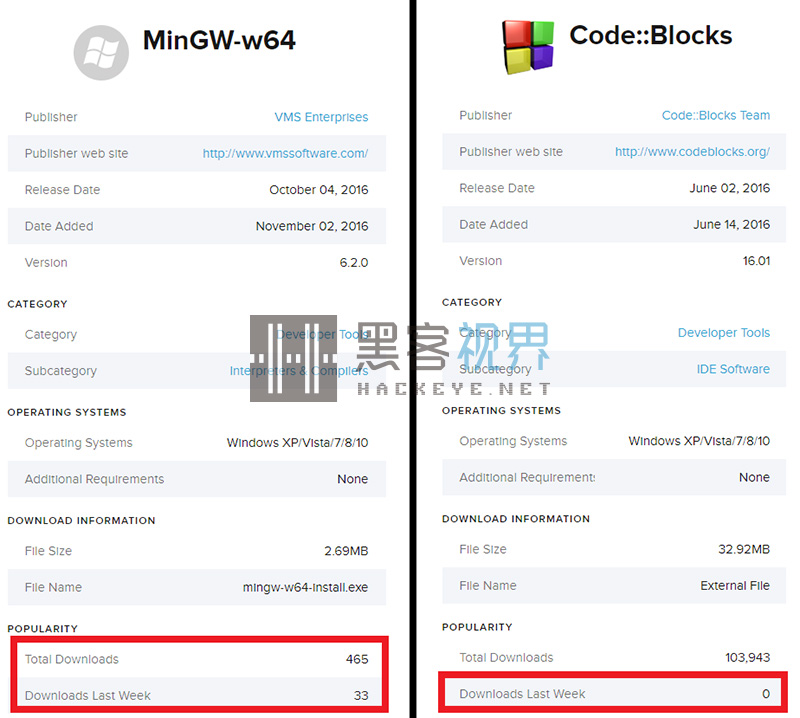

在调查后期,ESET发现Win32 Disk Imager并不是唯一托管在CNET Download上的木马化应用程序,另两款来自同一作者的木马化应用程序同样被发现。其中一个是CodeBlocks,携带的木马病毒被检测为MSIL/CLipBanker.DF,能够替换剪贴板中的比特币钱包地址。

另一个是MinGW-w64,在ESET的调查之初可以下载。它包含了好几种恶意有效载荷,包括比特币窃取器和木马病毒。

这两种应用程序在CNET Download网站上的下载情况如下,其中CodeBlock的最近下载量为0,因为它已被CNET删除。根据ESET遥测数据,它可能是在2017年3月左右被删除的。

ESET目前已经将这些发现通报给了CNET,这些应用程序都已经被删除。另外,如果你怀疑自己也感染此类木马病毒,那么需要手动进行以下步骤:

- 删除名为“win32diskimager.exe”、“resp. codeblocks.exe”和“resp. mingw-w64-install.exe”的安装程序可执行文件从你的下载文件夹;

- 删除%appdata%\dibifu_8 \文件夹中的所有.exe文件;

- 删除%temp%\文件夹中的“y3_temp008.exe”;

- 从HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run中删除ScdBcd注册表值。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。