TAG:高级可持续攻击、APT、俄罗斯、哈萨克斯坦、政府、司法、外交、医疗卫生

TLP:白(使用及转发不受限制)

日期:2019-09-20

概要

微步在线近期发现一个疑似具有俄语背景的APT组织,该组织使用的攻击手法或与个别目前被曝光的俄罗斯APT组织(APT28、Gamaredon、DragonFly等)存在少许相似,但在攻击细节和使用木马上却存在本质的区别。结合该组织使用的木马首包是将目标系统配置信息以16进制方式回传到C2,且初步判断为俄罗斯地区的新APT组织。因此,命名为HexCode。根据检测到HexCode组织使用的诱饵文档、钓鱼邮件判断,其长期主要针对西亚、东欧地区国家的政务、外交、情报机构、医疗卫生等部门进行攻击。

对该组织相关活动进行分析,有如下发现:

根据IOC和木马指纹关联溯源发现,HexCode组织至少自2016年开始活跃。该组织所使用的相关木马已经更新至少3个版本,具备回传系统配置信息、木马更新/植入、cmd命令执行等功能。

HexCode组织善于利用目标地区时事或时政进行社工,曾使用包含恶意宏或漏洞利用的文档作为诱饵,近期则多使用RAR自解压文档作为诱饵,通过鱼叉式网络钓鱼进行攻击。此外,该组织亦曾滥用罗技SetPoint组件程序(LBTWizGi.exe)进行白加黑利用。

2019年初至今,该组织活动逐渐频繁。在8月中旬,以电子政务门户网站上的用户个人账户中部分功能更新为主题,发起鱼叉攻击;在8月底,有利用哈萨克斯坦驻吉尔吉斯斯坦大使向吉尔吉斯斯坦政府外交部公函时政信息发起钓鱼攻击的迹象。

结合钓鱼邮件和其他多元情报分析判断,幕后疑似来自俄罗斯的某未曝光的APT组织,且从手法细节和使用木马上判断,有区别于APT28、Gamaredon、DragonFly等组织。

微步在线通过对相关样本、IP和域名的溯源分析,共提取19条相关IOC,可用于威胁情报检测。微步在线威胁检测平台(TDP)、威胁情报管理平台(TIP)、DNS防火墙(OneDNS)、威胁情报云API均已支持该组织最新攻击的检测。如需协助,请与我们联系: contactus@threatbook.cn

详情

微步在线在8月份监测到某APT组织针对哈萨克斯坦政府、外交、情报机构、医疗卫生等行业相关目标的攻击活动。情报表明该组织在新的一轮攻击中拓展了新的攻击目标。在攻击时,该组织多利用时政和时事制作钓鱼邮件和诱饵文档,近期开始利用SFX自解压文件作为木马投递载体,早期也曾利用CVE-2017-11882漏洞和宏代码传播木马。

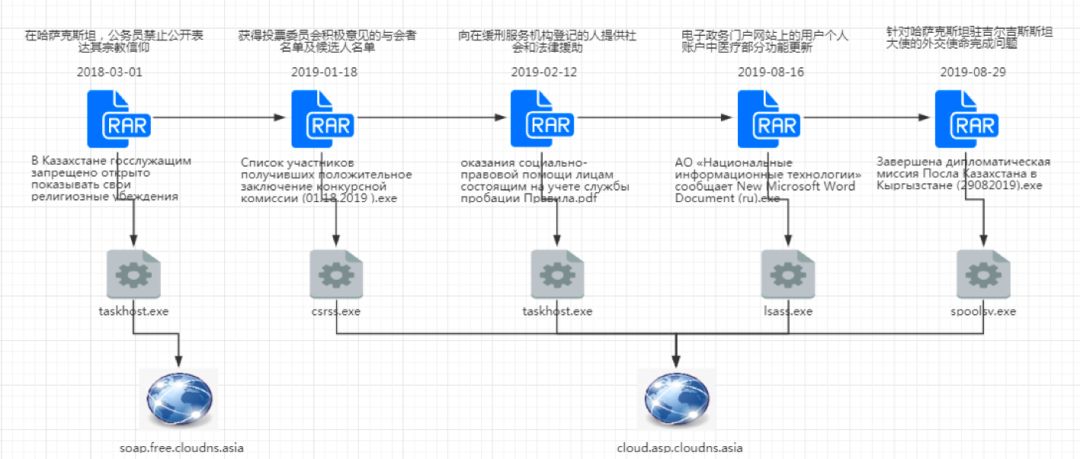

图-HexCode组织近年活动时间轴

2019年8月底,以“哈萨克斯坦驻吉尔吉斯斯坦大使的外交使命已经完成(29082019)”为主题向有关部门发起钓鱼攻击。目前暂时没有直接关联到有攻击吉尔吉斯斯坦的情报,但不排除有这种可能。诱饵如下:

图-“外交使命”诱饵文档

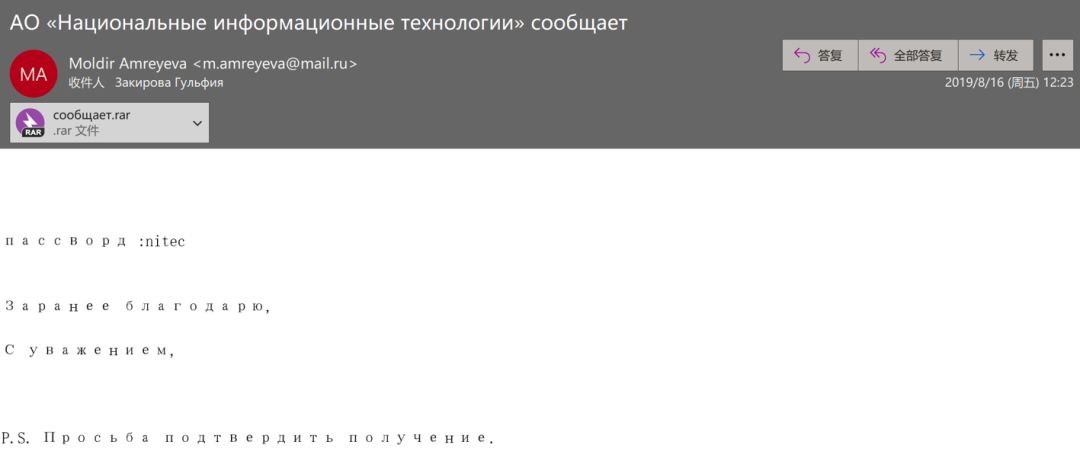

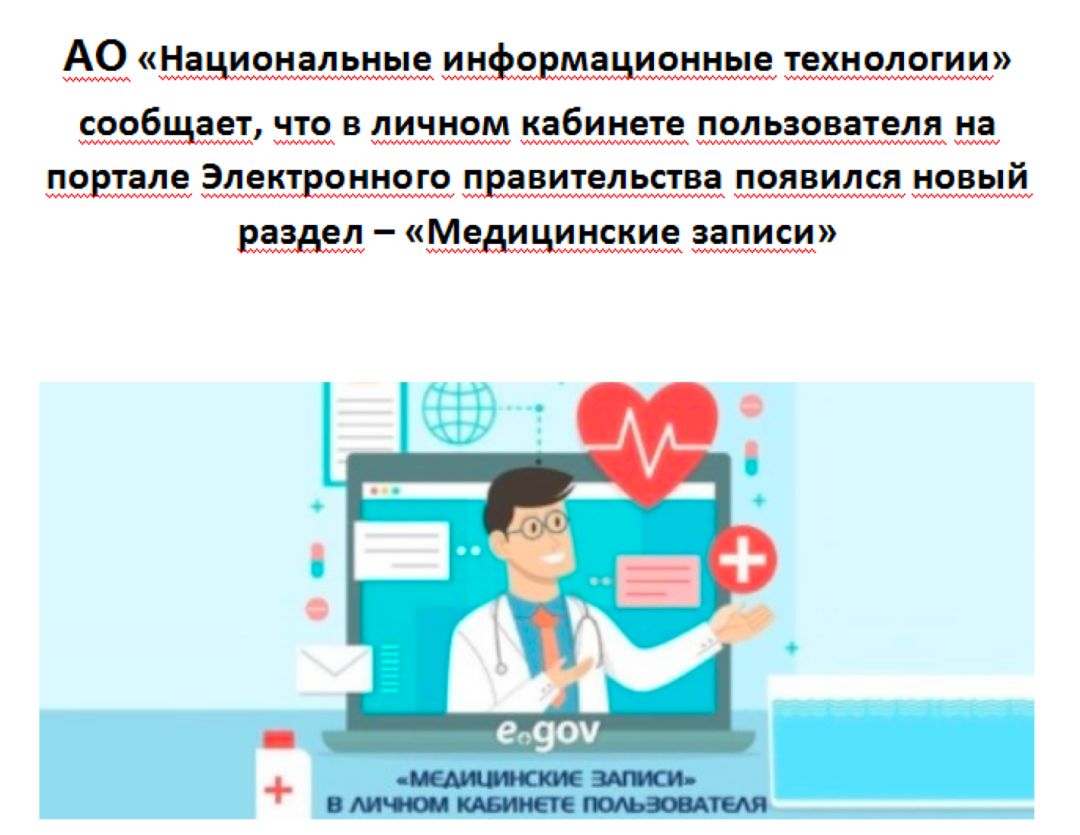

2019年8月中旬,以“JSC“国家信息技术”报道”为主题,以哈萨克斯坦电子政务门户网站上用户个人账户中医疗记录更新的社会热点议题为诱饵,针对哈萨克斯坦信息技术市场上最大的公司NITEC相关员工发起钓鱼攻击,该司主要服务国家机构。在此次攻击中使用的攻击手法和木马与针对政府部门攻击基本相似,只是对木马做了辅助功能版本更新。为了避免附件木马被自动化识别检测,攻击者对附件使用密码加密压缩。附件解压后释放名为folder的文件夹,其中包含名为АО «Национальныеинформационныетехнологии» сообщает New Microsoft Word Document (ru).exe的自解压可执行文件。钓鱼邮件如下:

诱饵文档如下:

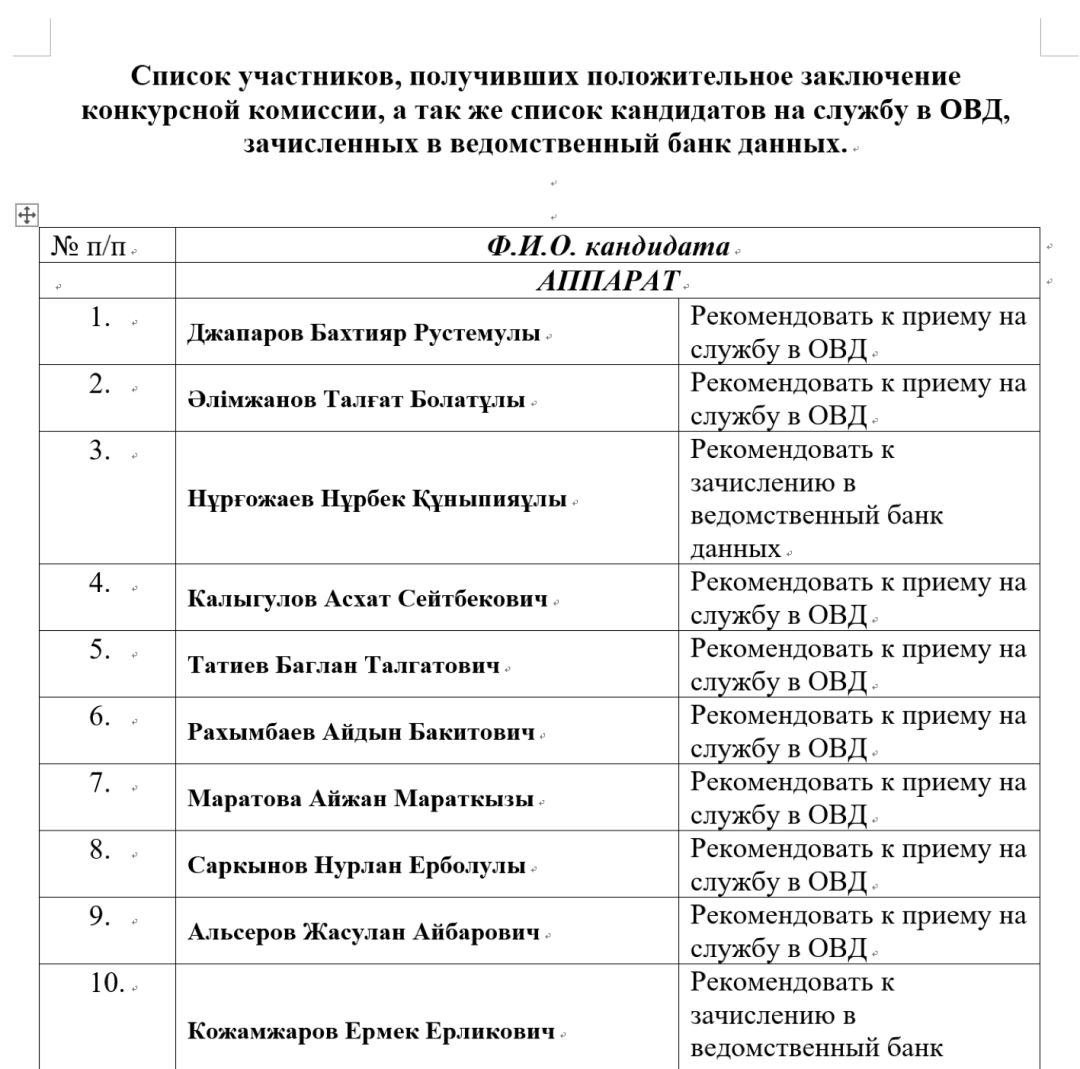

2019年2月底,以“获得投票委员会积极意见的与会者名单及候选人名单(01/18/2019)”为主题,疑似借助哈萨克斯坦新政府各部门组建人员任用候选人名单为诱饵议题,向有关政府部门或个人发起钓鱼攻击。在钓鱼邮件中,仍然是使用SFX自解压技术将木马和诱饵文件封装成.exe可执行文件,利用封装可执行文件图标伪造成RAR图标误导攻击目标将双击运行,成功释放并运行木马。本次攻击使用的木马与前期使用的木马功能和通信协议相似,但摒弃了DLL加载和数字签名白利用方式。诱饵如下:

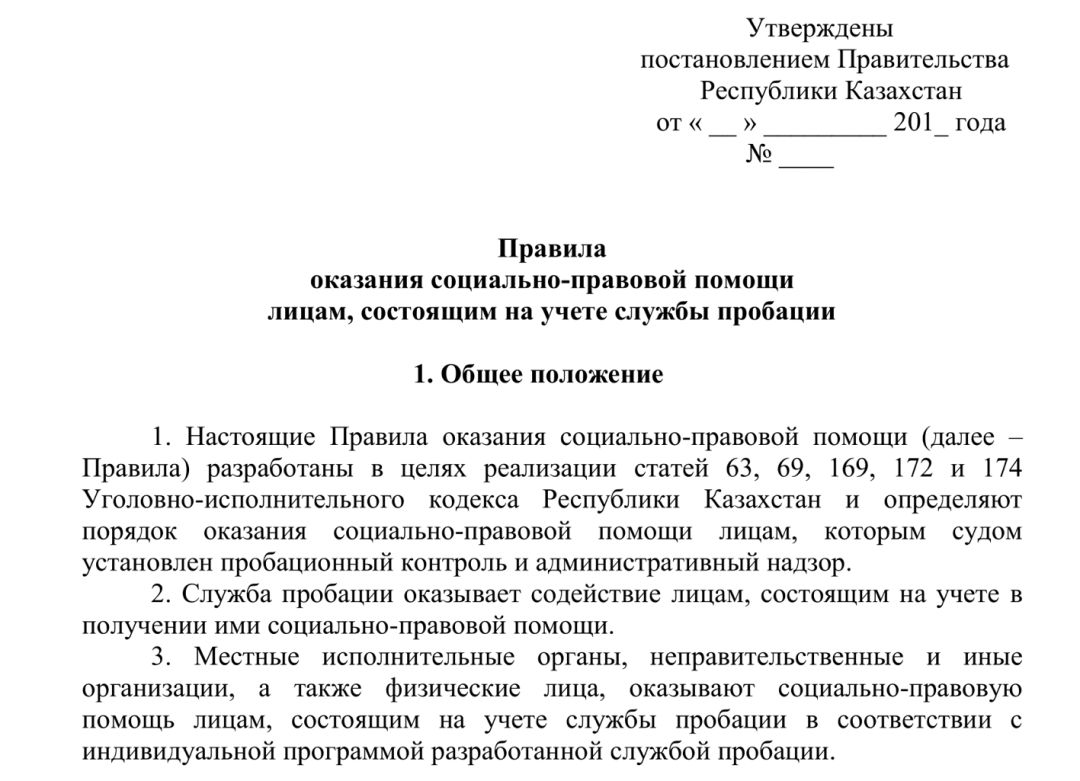

2019年2月上旬,以“向在缓刑服务机构登记的人提供社会和法律援助”为主题发起钓鱼攻击,诱饵如下:

2018年3月,以哈萨克斯坦外交部名义向哈萨克斯坦共和国国家安全委员会发送钓鱼邮件,主题为“草案(禁止哈萨克斯坦公务员在公开表达他们的宗教信仰)”。

邮件如下:

样本分析

下面以近期某次攻击中使用的RAR自解压诱饵为例进行分析。该样本基本信息如下:

文件类型 | EXE |

文件名称 | ЗавершенадипломатическаямиссияПослаКазахстанавКыргызстане (29082019).exe |

文件大小 | 2901KB |

MD5 | 471d7a42b9c87074e8dab4d679469fb7 |

SHA1 | 7a990944e0366fe538415fdd89d8ded034fee0d5 |

SHA256 | 0a5253d3620383686e8f28ded2f3b54237a3eb1ef09a60e73033576dbfae2375 |

时间戳 | 2019-02-25 03:03:26 |

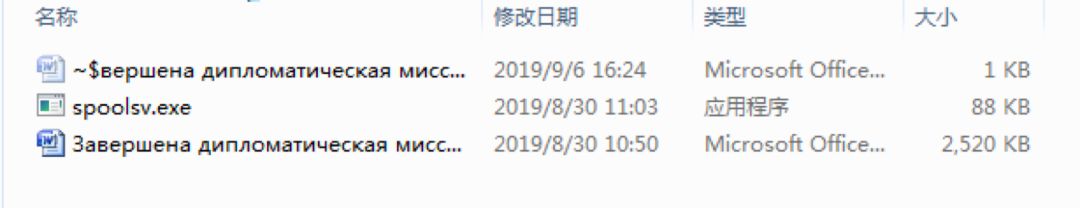

1. 样本运行后,在C:\Users\[User]\AppData\Local\Temp\RarSFX0目录下释放诱饵文档(ЗавершенадипломатическаямиссияПослаКазахстанавКыргызстане (29082019).docx)和木马(spoolsv.exe)。

图-SFX自解压释放木马/诱饵文档

图-诱饵文档

2. 自解压文件释放的核心木马的基本信息如下:

文件类型 | exe |

文件名称 | spoolsv.exe |

文件大小 | 88KB |

MD5 | 988475b950029bebcfe5b80efd993911 |

SHA1 | f39e3e7abfbcee88b22b6566af6496da6f725708 |

SHA256 | a3167ae0cae5bd556d576c8ac9f94ef78d35bcaf9b4af1a67f3a12f5637f6f88 |

时间戳 | 2019-08-30 10:53:11 |

C2 | cloud.asp.cloudns.asia |

获取注册表创建配置信息以及获取木马自身路径,创建木马自启动注册表子项HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\AppCompatDisabling,实现长期有效驻留目标系统。

获取系统、用户等配置信息。

向C2发送目标设备配置信息,同时获取C2远程指令。

C2指令、指令解析和功能如下表:

指令值 | 命令解析 | 备注 |

0xBBD | HttpPostDloadFile | HttpPost下载/更新木马 |

0xBBC | HttpGetDloadFile | HttpGet下载/更新木马 |

0x3E8 | CMD | Cmd命令 |

0xBBE | DecideDir | 目录判断 |

0xBBF | SetCmdWaitTime | 设置CMD延时 |

0xBC0 | HttpPostGetDisk | 传出磁盘信息 |

>0xBC1 | CanTConnectSer | 连接新C2 |

关联分析

分析该组织2019年早期的诱饵文档和相关木马,发现多使用SFX自解压文件作为木马载体,通过鱼叉攻击将木马投放到攻击目标,并通过创建自启动方式实现木马长期有效驻留。该组织在2月和8月,攻击活动较为活跃。

在关联分析该组织近期的攻击活动中,其使用的诱饵文档涉及的语种以及文章描述口吻,钓鱼邮件中涉及的邮箱地址都与俄罗斯的存在些许关联。

综合分析该组织的历史活动和TTPs,对该组织的画像如下:

组织名称 | HexCode |

组织简介 | 该APT组织疑似具有俄罗斯背景,该组织善于利用攻击目标地区社会热点议题/时政信息制作诱饵主题辅助“鱼叉攻击”,长期针对西亚、东欧地区的国家,例如哈萨克斯坦的政府、外交、司法、医疗等部门/行业进行有针对性的攻击。 |

组织背景 | 俄罗斯地区具有政治目的APT组织 |

活跃时间 | 2016至今 |

活跃状态 | 活跃 |

目标地域 | 西亚、东欧地区的前苏联联邦国家 |

目标行业 | 政府、外交、司法、医疗、情报机构 |

攻击手法 | 鱼叉攻击 |

攻击目的 | 政治倾向更浓 |

针对平台 | Windows |

该组织部分相关资产的关联分析如下:

时间 | 关联域名 | 关联IP | 备注(相关木马、诱饵等等) |

2019-08-29/ 2019-02-12 | cloud.asp.cloudns.asia | 2019-02-08 /45.77.253.196 | 1.哈萨克斯坦驻吉尔吉斯斯坦大使的外交使命完成公函,spoolsv.exe:远控木马V3.0。 |

2.电子政务门户网站上的用户个人账户中医疗部分功能更新,lsass.exe:远控木马V3.0 | |||

3.获得投票委员会积极意见的与会者名单,taskhost.exe:远控木马V2.0。 | |||

4.向在缓刑服务机构登记的人提供社会和法律援助; | |||

2019-09-06/ 2016-09-20 | pus.inter.cloudns.cc | 2018-06-29 /45.77.253.196 2017-05-12/211.255.152.195 2016-08-22/ 211.233.192.83 | 2018-10-19/利用CVE-2017-11882植入远控木马AdapterTroubleshooter.exe |

2019-07-23/ 2019-02-21/ | lsu.up.cloudns.cc | 2018-06-29/ 45.77.253.196 2017-05-12/ 211.255.152.195 2016-08-22 /211.233.192.83 | 2019-06-07/ ConsoleApplication2.exe 2019-02-21/ KZ20170129.exe |

2019-07-21/ 2019-02-1 | pls.in.cloudns.cx | 2018-08-12/45.77.253.196 | 2019-02-14/ taskhost.exe |

2019-05-22/ 2019-02-15 | mx.rec.dnsabr.com | 2018-11-19/45.77.253.196 | 2019-02-15/AdapterTroubleshooter.exe |

2019-02-26/ 2019-02-12 | mx.ai.dns-cloud.net | 2019-01-08/45.77.253.196 | 2019-01-13/Blue Wireless 滥用罗技SetPoint组件程序(LBTWizGi.exe)进行白加黑利用,对抗杀软查杀。远控木马V1.0 |

2019-02-22/ 2019-02-21 | ul.inter.cloudns.cc | 2018-06-29/ 45.77.253.196 2017-05-12/ 211.255.152.195 2016-09-06 /211.233.192.83 | |

2019-02-22/ 2019-02-21 | eu.in.cloudns.cx | 2018-08-28/45.77.253.196 | 2019-02-21 /taskhost.exe |

2018-03-01 | soap.free.cloudns.asia | 2018-03-04/211.56.4.5 | 在哈萨克斯坦,公务员禁止公开表达其宗教信仰。 |

声明:本文来自安全威胁情报,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。