摘要

在2017年发现并初步分析后,大众将CRASHOVERRIDE视为针对乌克兰电力公司运营的颠覆性破坏事件。与2015年发生在该地区的攻击类似,CRASHOVERRIDE通过操纵工业控制系统(ICS)中断了电力供应并延迟恢复操作来延长冲击时间。然而,CRASHOVERRIDE事件只是一个野心勃勃的攻击计划的冰山一角,而不是其预期目的。除了电力中断的范围显著扩大外,CRASHOVERRIDE还试图通过拒绝服务(DoS)攻击目标操作中涉及的继电保护装置,这与2015年的攻击事件大不相同。虽然此次攻击行动失败了,但这一行动背后最可能的意图及其对电力公司运营和保护的影响却很少受到关注或分析。即使实际执行失败,本文将重新分析2016年这一次的CRASHOVERRIDE事件和其可能的攻击意图。本文将强调CRASHOVERRIDE是如何尝试通过中断电力运营来发起与2015年不同的攻击的,而这仅仅是针对继电保护装置攻击迈出的第一步,最后一个攻击阶段是禁用防护设备,通过网络手段引入可能的物理破坏。

引言

在2017年年中的公开报告中,一些分析师称CRASHOVERRIDE(也称为Industroyer)是自Stuxnet以来对工业控制系统最大的威胁。然后,从受影响的客户数量和持续时间来看,此次事件的初步影响比2015年乌克兰电力事件的影响要小。但是,技术上却比2015年的乌克兰断电更为复杂,原因是工业控制系统(ICS)的恶意操作由程序完成,而不是通过与系统的手动交互进行部署,表面上出现故障或缺乏重大影响使一些人忽视了CRASHOVERRIDE的严重性或重要性。

就所取得的影响和效果而言,CRASHOVERRIDE事件比2015的断电程度低。然而,在野心和意图方面,CRASHOVERRIDE试图获得比2015年更大和更严重的影响。根据对各种有效载荷的分析,CRASHOVERRIDE试图造成比2015年更广泛的停电,并将潜在的破坏性事件作为攻击序列的最后一步。尽管对CRASHOVERRIDE表面上分析得很透彻,包括在Black Hat等活动上的公开演讲,其背后的重大影响,特别是其预期的范围和潜在的结果,在很大程度上仍然被忽视。

在本文中,我们将从不同的角度来探讨CRASHOVERRIDE事件。我们不再关注2016年12月CRASHOVERRIDE事件后在Ukrenergo“北”站发生的事情,而将探讨攻击者ELECTRUM,在给定受害者环境中部署的软件的设计和配置的情况下,可能寻求实现的目标。攻击者在设计和部署CRASHOVERRIDE和相关的模块时犯了许多错误。然而,这一攻击的范围和含义引起了电力公司经营者的深切关注。通过探索和理解CRASHOVERRIDE试图但最终未能实现的目标,相关ICS资产所有者和运营商可以准备更好的手段来预防未来的攻击,并防止潜在的破坏性结果。

回顾CRASHOVERRIDE事件

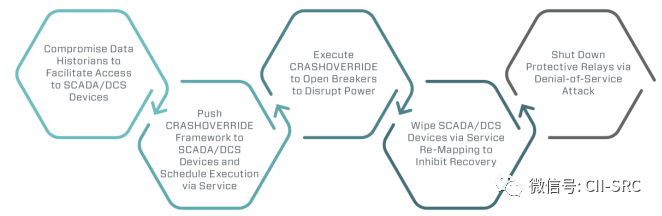

有几个报告回顾了CRASHOVERRIDE事件:从以恶意软件为中心的模块化ICS操作框架分析[1]到导致CRASHOVERRIDE部署和后续操作的入侵生命周期概述[2]。图1提供了CRASHOVERRIDE执行的流程。每一份报告及其分析主要集中在Ukrenergo“北部”变电站事件后的观察项目上。虽然这种分析是针对观察到的事件进行的,但其忽略了攻击者在这次攻击中虽然未能成功执行但可能试图实现的目标。

图1:CRASHOVERRIDE事件的攻击流程

CRASHOVERRIDE影响了电力传输运营,导致乌克兰基辅停电约一小时,规模和持续时间都明显小于2015年的袭击。2015年的事件是通过人工操作控制系统,通过远程登录来操纵工控系统工作站,2016年的事件却利用CRASHOVERRIDE框架对软件中的ICS系统操作进行编码。这个操作代表了攻击者tradecraft的一个重大改进,在软件中对ICS攻击进行编码,使得攻击的规模远远大于手动交互系统。回顾日志数据和其他与CRASHOVERRIDE事件相关的数据显示,攻击的预期规模远远大于2015,但最终实现的攻击规模远远没有达到攻击者的预期。

将跨多个通信协议IEC-101、IEC-104、IEC-61850和OPC DA的电力传输控制系统作为攻击目标,CRASHOVERRIDE有一个非常简单而有效的操作目标:将断路器和相关设备的物理状态从“闭合”(允许电力流动)改为“打开……”。CRASHOVERRIDE的效果有些变化,其包含直接改变潮流或“strobing”的选项,即在打开和关闭状态之间连续切换。然而,在受害者的环境中似乎只使用了立即的“打开”和“关闭”效果。

虽然在功能上看起来是一个简单的“开-关”按钮,但是为了实现成功的通信和状态更改,这些标准的实现不仅仅是直接地、一步地从一个逻辑状态转换到另一个逻辑状态。要实现对目标RTU或其他系统的实际物理操作,需要遵循离散的、必需的步骤进行逻辑消息传递。准确理解特定协议以及供应商对协议的实际实现需要知道给定协议通信的“状态性”,以便进行适当的交互。

计算机科学包括编程和通信的有状态性概念,而协议可以是有状态的,也可以是无状态的。有状态协议用于记录或考虑通信流中的前一个事件,而无状态事件可以忽略或不需要考虑这些项。例如,带有握手和会话管理的TCP协议代表一个有状态协议,而UDP流本质上是无状态的。

CRASHOVERRIDE是基于一个半模块化的结构,不同的effects模块执行特定的协议通信,通常由一个通用的发射器执行。基于CRASHOVERRIDE的effects模块的实现,开发人员要么不知道,要么未能在其软件中为特定的ICS通信协议实现适当的状态通信。尽管这潜在地表明对目标系统和底层协议的测试或理解不好,但考虑到复杂系统和供应商对更通用协议标准的不同实现,此类错误并不罕见或独特。此错误的一种可能是测试环境。软件中的协议仿真器(如公共可用的IEC服务器项目)不强制执行状态和相关的通信超时。物理硬件将根据相关通信标准的供应商来使用这些项。由于设备限制、错误或完全无知,在CRASHOVERRIDE执行的受害者环境中,实际的接收系统要么由于状态标准的不正确实现而拒绝无效的通信,要么由于类似的原因而忽略。其影响可与无效TCP握手协议相比较,从而导致实际通信的缺失。

回顾CRASHOVERRIDE事件的意图是很重要的。当审查受害者环境中的预定目标时,确定用于操纵的控制系统的数量比实际停机的数量大,范围更广。根据事件中的可用数据,至少有七个OPC服务器(每个服务器都有多个受管理的OPC实例)以及至少八个IEC-101控制器和400多个IEC-104通信控制点成为目标。此外,所有观察到的基于IEC-61850攻击模块的实例都扫描了适用主机的本地子网,并尝试对所有子网进行中断,目标数量基本上等于受影响子网上此类设备的数量。基于这一信息和目标意图,CRASHOVERRIDE试图在数百个单独的控制系统中进行大范围停电,目的是造成比2015年事件大一个数量级的破坏性影响。

本质上讲:ELECTRUM试图通过CRASHOVERRIDE操纵多个系统,造成广泛的电力传输中断。然而,在涉及控制操作的所有四个协议和所有相关系统中,实际停电的影响相对较小并且快速恢复,这主要是由于Ukrenergo能够手动重新闭合受影响的断路器。基于其视图攻击的范围和目标,CRASHOVERRIDE的实际影响可以判断为一个失败。

然而,仅仅是在ELECTRUM未能成功执行广泛的传输中断时停止进一步分析,就忽略了其尝试中断操作后的几个有趣的元素。与2015年事件类似,CRASHOVERRIDE部署了一个雨刮器模块,以阻止恢复,并删除配置和相关文件,以阻止受感染的SCADA系统恢复。这部分攻击似乎已成功执行,并导致操作员失去对环境中ICS操作的控制和查看。这是一个非常重要的影响,因为它限制了远程操作和协调的灵活性,同时由于操作中的远程视图丢失,可能会掩盖传输环境中的一些微妙的问题。

在上述雨刮器模块的影响后,紧接着是一个有趣的步骤,其在最初的分析中被忽略了:在操作环境中使用四个西门子SIPROTEC保护继电器的一个公开的漏洞尝试拒绝服务攻击。此时,ELECTRUM的攻击序列试图切断传输设备的电源,对控制该设备的SCADA系统造成失去控制和失去视线的影响,然后消除断电传输线上的继电保护。鉴于Ukrenergo采用手动恢复操作的能力和意愿,在无法完全了解ICS环境状态的情况下,CRASHOVERRIDE从电力传输的即时中断升级为手动恢复服务时的不稳定或不安全的系统状态。要分析和理解2016年乌克兰事件的影响和重要性,必须了解保护继电器及其在电力运行中的作用

电力设施运行中的保护继电器

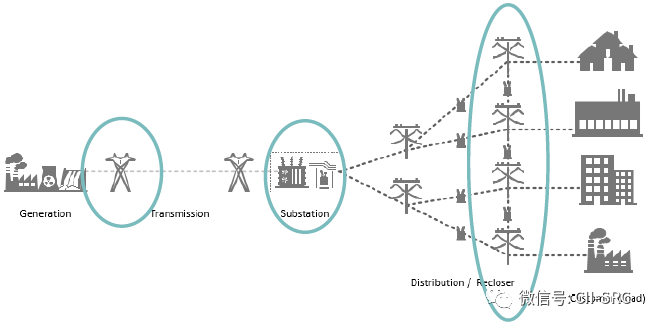

保护继电器在电力设施运行中起着至关重要的作用。保护继电器使用先进的算法保护传输或发电设备免受有害条件的影响。最终,“继电保护的功能是当电力系统的任何元件发生短路时,立即停止运行,或当它开始以任何可能形式导致损坏或以其他方式干扰系统其他部分有效运行时,立即停止运行”。在下图2中, 相对于发电、输电和配电操作中的位置,继电器位置被突出显示。

图2:与电力操作相关的保护继电器位置概述

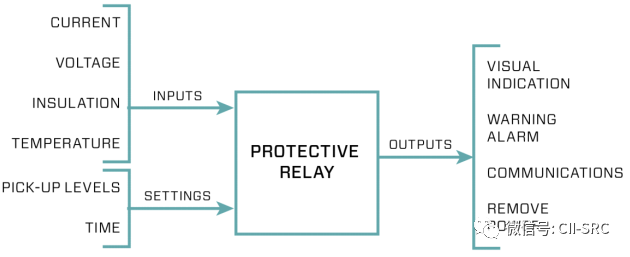

保护继电器用于动态监测电力系统,并在检测到故障时清除或减轻系统故障。现代的数字保护继电器系统可以执行各种诊断和监测功能。它们识别从电流到电压到频率的项目,保护电力系统不受异常、潜在破坏行为的影响,同时向最终用户提供输出和反馈。图3显示了该流程。数字继电器的关键是能够在难以置信的小时间增量内精确地执行正确的动作,以保持受保护系统的完整性。

图3:保护继电器视图

数字保护继电器通过不利但定期观察的波动参数确保电网稳定。在发生直接的、即时的事件或攻击时,数字中继通过将设备从整体-现在已被破坏的系统中分离来确保恢复能力。电力传输(继电器保护和规范流向变压器和相关设备的电流)和发电(继电器防止包括旋转频率在内的多个因素中的电位波动)都有特定的继电器技术。保护继电器应用的例子包括发电资产的相距保护;在断路器故障时启动保护;变压器和输电系统协调以防止过电流条件;保护发电机资产免受频率异常的影响。

考虑到各个现场的保护行动,受保护资产和电网组件之间的协调是必要的,以确保整个系统的稳定性。当保护继电器工作以隔离传输或发电中的损坏时,在电力系统应力或分布式中断期间,这种自动响应可产生正反馈回路,导致广泛的错位。在这些极端情况下,无论电网保护机制如何,都可能产生广泛的影响,例如2003年的美加电力事件和2003年的意大利大停电。在这些情况下,压力系统中的网络效应会导致大范围的中断,尽管这种中断具有破坏性,但比过载或其他应力设备的物理损坏可能导致的设备和容量的潜在损失更可取。

为了强调继电器故障时会发生什么,2019年7月影响纽约市的停电源于一次和二次继电器未能隔离故障线路,影响变电站的配电故障。系统传感器和常驻继电器之间的接线不当导致继电器无法对故障情况做出响应。在这种情况下,保护系统的故障会造成特定站点的物理损坏,以及造成数千用户的计划外停机。如果继电器正常工作,故障线路将被隔离并断电,从而保持变电站其余部分的功能。最终,当适当控制和实施时,保护继电器可以确保电力服务的稳定性,并保护实物资产不受各种自然或非自然波动的影响。

后CRASHOVERRIDE效应

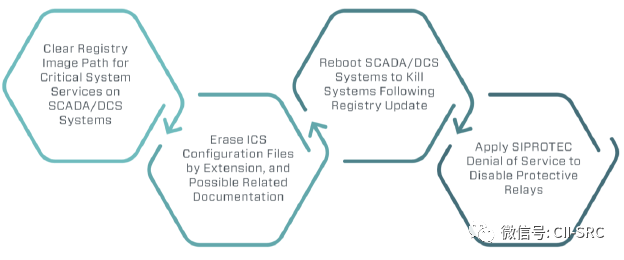

在中断受害者环境中的电流后,CRASHOVERRIDE会导致能见度下降和失控。如图4所示。

图4:CRASHOVERRIDE中断后效果

乍一看,上述序列事件的影响主要体现在服务恢复,操作SCADA/DCS设备以禁止重新启动和控制,并删除配置文件以拒绝快速恢复。这一系列事件是非平凡的,具有巨大的破坏性,但正如乌克兰人对2015事件的反应所表明的,资产所有者可以并表示愿意快速进入受影响的站点的手动系统操作,以便尽快恢复受影响的服务。如果不考虑实际影响,2016事件的意图是在CRASHOVERRIDE effects模块中设计的更大范围的中断,如先前所描述的,目的是在数百个设备中引起传输服务的非常大范围的中断。

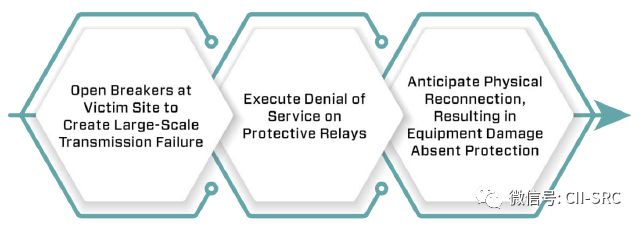

仅上述广泛的影响就使得手动恢复服务(在攻击按设计成功的情况下)变得困难,因为操作的设备数量众多。然而,这只是整个攻击逻辑的一半,从操作和攻击影响评估来看,使SIPROTEC保护继电器功能失效的序列事件的最后阶段最有趣。在攻击进展方面,攻击者在打开系统断路器并通过雨刮器攻击移除操作员对系统操作的可见性后,对保护继电器执行拒绝服务(DoS)。一开始从一条未通电的线路上移除保护似乎是荒谬的,因为在这个阶段,没有什么真正需要保护的。但是,真正的影响焦点在于广泛的输电中断,以及根据之前对乌克兰恢复运营的观察得出的假设,即资产所有者将通过手动方式尽快恢复服务,尽管无法看到实际系统状态。

攻击保护继电器可以很快引起严重的后果,包括与电网自保护动作相关的“孤岛”事件,以及由于故障而导致设备损坏的可能性。然而,在CRASHOVERRIDE场景中,ELECTRUM似乎旨在在物理恢复时为重新连接的输电线路创造不安全、不稳定的条件。在这种情况下,手动关闭断路器可能会出现无数字保护的过电流情况。DoS可执行文件CVE-2015-5374中针对的漏洞是功能性DoS,而不是网络可访问性DoS。基于此,CRASHOVERRIDE从一个即时中断事件演变为一个延迟的潜在物理破坏攻击。如图5所示,通过远程终端单元(RTU)操作的传输中断是最后一个更严重的阶段的前兆:抑制保护系统,因此当恢复服务时,目标电路不再安全,并受到损坏。

图5:CRASHOVERRIDE攻击意图

DoS状态将受害者SIPROTEC设备置于“固件更新”模式。在传统SIPROTEC设备(尤其是内存)可用资源有限的情况下,触发的效果在合法固件更新实例中非常实用和有用。然而,当激活时,受影响的SIPROTEC不再执行设计的保护功能,包括在相关传输线上的过电流保护,即使仍然存在、通电和网络可访问。基本上,接收装置被放置在不工作的保持模式中以备将来的指示。当在正常或预期操作之外触发时,从目标SIPROTEC中继的角度来看,这是一个任务杀伤。SIPROTEC仍然存在于网络中,但由于利用漏洞,它不再执行预期的功能。其结果是电力传输中的一个未受保护的链路,正常的保护措施被禁用。

利用此漏洞的情况是由一个精心编制的UDP数据包触发的,该数据包指向UDP-50000,字节序列如图6所示。发送此序列将使版本4.25之前的SIPROTEC和SIPROTEC Compact设备进入上一段中描述的非功能待机模式。公开可用的漏洞攻击框架已经包含了这一功能,使得不成熟的实体可以广泛地访问它,尽管这是针对较旧的系统版本的。

图6:西门子SIPROTEC DoS数据包示例

尽管ELECTRUM在Ukrenergo网络中以SIPROTEC设备为目标的二进制文件中正确地实现了DoS条件,但对方在整个通信实现中犯了编码错误,影响了可执行文件的功能。受害者网络中四个SIPROTEC设备的特定IP地址可能是在CRASHOVERRIDE事件中使用的DoS二进制文件中硬编码的。然而,当执行时,地址在通信socket创建期间被向后读取。如图7所示,特定地址被模糊化。虽然所有设备与CRASHOVERRIDE操纵传输系统的其他控制系统位于同一子网上,socket创建中缺乏endian意识导致了无意义的通信,并使CRASHOVERRIDE中SIPROTEC DoS的精确实现变得惰性。

图7:拒绝服务模块流量的数据包捕获

继电保护拒绝服务攻击的含义

评估SIPROTEC设备本应被禁用时的预期状态,显示其意图令人后怕。这强调了CRASHOVERRIDE是一个非常严重的攻击,尽管它的目标因之前提到的各种错误而失败。由于ELECTRUM未能禁用受害者现场使用的保护继电器,也未按预期操作过多的RTU,因此对攻击者试图实现的目标是推测性的,但是存在充分的信息来对该组织在2016年的最终目标做出明智的判断。

ELECTRUM通过逻辑方法断开断路器后,使保护设备失效。攻击者随后部署服务擦除和重新映射等措施以抑制逻辑恢复,同时还使各种SCADA设备无法正常工作,从而消除对传输站点的准确理解、诊断和远程操作。根据对2015年乌克兰事件的分析,乌克兰当局拥有并愿意在电力公司运营出现紧急情况时执行手动恢复程序。当处于逻辑失视状态时,保护继电器仍通电且名义上处于激活状态,但确定其状态的功能受到抑制,如果未完全移除,鉴于公用事业的网络的总体状态,其被设计为一个大规模的传输和控制中断事件。因此,运营商处于这样一种情况:他们试图在降级的运营环境中尽快将运营恢复到正常状态,而对该环境的当前状态没有准确的了解,包括即将恢复的线路上的保护系统的功能。

当输电设备在没有保护继电器的情况下重新连接到整个电力设施网络时,潜在后果的范围是令人担忧的,并超出了立即输电中断的影响范围。如果ELECTRUM成功地实现了全面的传输中断,最明显的影响是设备在没有保护的情况下重新连接时电流会急剧升高。这会在重新连接的线路上产生过电流现象,可能(取决于其他备份和物理保护系统)对传输设备造成物理损坏。考虑到CRASHOVERRIDE的设计目的是通过操纵数百个设备造成大规模的传输中断,而手动重接(以比正常SCADA操作可能的速度更慢、更慎重的速度进行)基本上一次只能连接几条线路,因此在恢复过程中只有少数重新连接的线路上会出现潜在的过电流现象。通常,这种情况会导致故障,并通过继电保护恢复。但考虑到攻击的设计,这样的保护被从操作中移除,允许潜在的破坏性场景发挥出来。通常,这种情况会引起故障但会通过继电保护恢复。而CRASHOVERRIDE攻击的设计是把继电保护从操作中移除,从而让潜在的破坏性场景爆发出来。

值得注意的是,上述内容很大程度上代表了ELECTRUM执行CRASHOVERRIDE攻击的意图,但攻击者为考虑到这种攻击在实际操作环境中是否会成功。各种系统冗余和物理保护机制的存在可能会缓解Ukrenergo现场的潜在破坏性状况。一般来说,特定地点的影响将取决于一系列其他因素,如冗余继电器和备用保护装置的存在和功能,这些因素使从CRASHOVERRIDE到任何传输地点的推广难以实现。然而,整个事件序列表明,ELECTRUM方面有非常明确的意图将目标传输站点置于不安全和潜在危险的状态。考虑到CRASHOVERRIDE对传输操作的预期(如果未实现)影响规模,重新连接时的潜在负载将是巨大的,并且有可能在引起传输设备物理损坏的情况进行修正,因为要修理和更换齿轮从而导致更长时间的中断。

断电传输,消除过程视图和控制,禁用保护系统,以及知道受害者求助于手动恢复操作,这些都标明这是一个复杂的,多阶段的攻击,其远不止是在有限的时间内中断电流这么简单。相反,分析CRASHOVERRIDE攻击,它的设计目的将此次攻击事件从一个逻辑性很强、以网络为中心的攻击事件转移到由网络引发的、迄今为止只有Stuxnet成功实现的物理破坏事件这个独特领域。如果CRASHOVERRIDE能达到ELECTRUM预期的效果,基于当前目标传输设备的数量,潜在的断电将比2015年更为广泛。此外,如果在系统恢复之前禁用保护会对传输操作造成物理损坏,则电力中断的持续时间可能会延长到几个月或更长。虽然考虑到电力传输中的无数其他控制和保护措施,即使CRASHOVERRIDE按预期工作,其实际效果仍不清楚,但这次攻击执行的步骤顺序明显地表明,与过去的电力服务中断相比,这是一次更复杂和更令人担忧的攻击。

CRASHOVERRIDE作为保护攻击的经验教训

多次CRASHOVERRIDE事件分析和各种各样的与目标相关的文物表明,ELECTRUM攻击者的意图是超过2015年事件的影响,但由于对受害者环境中的ICS通信协议的理解或实施不力而失败。即使部署的所有项目都按预期进行,电力传输和变电站设计的基本方面也可能会阻止攻击按预期进行。然而,关注ELECTRUM的失败掩盖了CRASHOVERRIDE背后令人担忧的意图。通过对在失去控制和视线攻击情况下的传输中断进行定时,并禁用受影响电路上的保护继电器,ELECTRUM意图产生更为显著和持久的影响:传输设备的物理退化或破坏,从而产生持续数月而不是数小时的影响。

ELECTRUM的攻击因各种原因失败,但这一事件仍然给电力公司运营商提供多个教训,从发电到输电再到配电。运营商必须认识到,攻击者的能力已经远远超出了关闭电源和采用某些机制来延迟恢复这个范围,而是瞄准了支撑电力公司运营的基本保护系统。这种以保护为中心的攻击也出现在最近的事件中,如TRISIS。虽然CRASHOVERRIDE和TRISIS在执行过程中都失败了(而且可能都被目标系统内的其他安全措施所阻止),但它们表明了攻击者将ICS环境中的作战扩展到潜在的物理破坏性的明确意图。这类袭击的影响是重大和严重的。在急于恢复CRASHOVERRIDE中的传输时,如果攻击者成功地破坏了保护机制和操作员对保护系统的可见性,操作员可能会无意地启用物理破坏。

快速准确地诊断ICS影响并有效地响应中断需要努力提高可见性、监控和根本原因的分析能力。在CRASHOVERRIDE的攻击下,识别断路器操作与保护继电器通信的组合可以提醒资产所有者,对手正试图为潜在的破坏性事件设置必要的先决条件。这是一个结合多个观测值的威胁行为分析的例子,可以用于快速检测、处理和响应ICS环境中的事件序列。以这种方式,受害者可以正确地掌握所检测到的事件序列的范围和潜在影响,执行一个更精确的响应,而不是简单地匆忙手动恢复操作,反而产生一个不安全的操作环境。

在更高的层次上,在ICS网络杀戮事件链的范围内有效地检测或响应CRASHOVERRIDE,这是真正启用和执行攻击所必需的,从而产生更强的防御能力。以IT为中心的信息强调了ELECTRUM对控制系统网络的渗透,与后续的ICS特定通信可以加速后续中断事件的根本原因分析。这也为操作人员提供了足够的可见性和知识(即使没有禁用的SCADA设备),以便将事件识别为跨多个网格操作层的协调攻击。因此,公用事业可以采取适当的和慎重的行动去响应事件、恢复操作。此外,受害者将掌握有关入侵和后续攻击的全部的知识,以确保完成网络恢复和补救,以防止潜在的环境再危害。

最后,资产所有者和运营商可能会低估CRASHOVERRIDE和ELECTRUM的意图,由于在攻击实施过程中多次失败,以及对电力公司运营和安全措施的一些错误理解。然而,采取这样的立场不仅是错误的,而且是危险的。从2015年乌克兰手动事件到自动化程度逐步提高的CRASHOVERRIDE事件,攻击事件发出了一个明确的信号,即对手在每次攻击中都在不断学习和改进。CRASHOVERRIDE攻击本身可能没有达到它的目的,但ELECTRUM组织(和其他攻击者)将从这次事件中吸取教训,并适应未来的行动。CRASHOVERRIDE的缺点表明了对ICS网络进行网络攻击以产生物理影响的复杂性,但CRASHOVERRIDE事件的发生清楚地表明了攻击者不断提高攻击能力的意图和愿望。ICS资产所有者和运营商必须认真对待此类尝试,并在攻击者部署功能齐全、具有ICS意识的攻击之前部署防御措施。

结论

CRASHOVERRIDE攻击是一次失败的操作,尤其是从相对于2015乌克兰电力事件的实际影响来看。然而,对这一事件及其影响的进一步分析揭示了比其前身更为复杂、微妙和令人担忧的攻击。通过尝试对传输操作、ICS可见性和最终保护离子系统进行多阶段操作,ELECTRUM攻击者试图为受害者恢复操作时可能发生的物理破坏事件创建先决条件。虽然对CRASHOVERRIDE成功执行时达到的危害只是一个推测,但在分析了攻击的所有阶段后,对手的意图似乎很明显,这就为制造不安全的环境创造了条件,在受害者的传输设备内造成潜在破坏性的攻击。

2016年的受害者逃过了最坏的情况。在未来,电力公司运营商必须了解对手是如何实施这一攻击的,及其对运营的影响。通过采用一整套攻击方法来审查ELECTRUM尝试做什么,ICS资产所有者和运营商可以开始开发和部署所需的可见性、弹性和响应措施,以应对像CRASHOVERRIDE这样的攻击。

致谢

与许多事情一样,没有其他人的努力和帮助,这篇论文是不可能产生的。这主要是归功于Selena Larson,Reid Wightman和Dragos的Nick Tsamis对内容和技术的审查;Schweitzer Engineering Laboratories (SEL) 实验室的Tim Watkins和Will Edwards对电力系统和保护继电器理解方面的具体帮助;以及Oak Ridge National Laboratory (ORNL)的Maggie Morganti和Mike Marshall,他们就电力设施保护系统展开了广泛的讨论。

参考文献

【1】 CRASHOVERRIDE: Analysis of the Threat to Electric Grid Operations – Dragos; Win32/Industroyer: A New Threat for Industrial Control Systems – Anton Cherepanov, ESET

【2】 Anatomy of an Attack: Detecting and Defeating CRASHOVERRIDE – Joe Slowik, Dragos (Virus Bulletin 2018). Dragos WorldView subscribers can review a more in-depth version of this report in TR-2018-19: CRASHOVERRIDE Attack in Review

下载地址:https://dragos.com/wp-content/uploads/CRASHOVERRIDE.pdf

翻译整理:孙中豪,何跃

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。