攻击事件

2019年10月28日,微软威胁情报中心报道了一个重要的网络攻击:APT28组织针对全球的反兴奋剂机构和体育组织发起攻击。其认为,随着2020年东京夏季运动会开幕日即将到来之季,披露此次攻击很有必要。

攻击实际上从9月16 日就已经开始,至少有三大洲的16个国家的国际体育和反兴奋剂组织成为攻击目标,就在上述报道披露之前。这些攻击中有一些成功,但大多数没有成功。

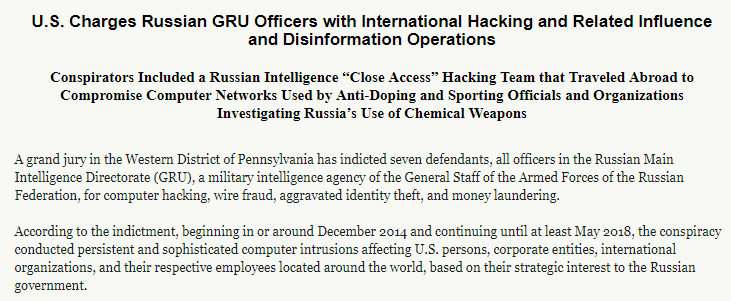

这不是APT28首次针对此类组织。据报道,该组织在2016年和2018年公开了体育组织和反兴奋剂官员的病历和电子邮件,导致2018年美国联邦法院提起公诉。

最近一次攻击中使用的方法与APT28惯常使用的针对世界各地政府、军事人员、智囊团、律师事务所、人权组织、金融公司和大学的攻击方法相似:包括鱼叉式网络钓鱼,密码爆破,利用互联网连接的设备以及使用开源或自己编写的特种恶意软件进行入侵。

此前微软还发现该组织使用物联网设备发现入侵企业网络,并在2018年欧盟议会选举之前针对欧洲政治实体的组织进行攻击,甚至提前发现APT28计划抢注的域名,从而用于跟踪与2018年美国中期选举有关的竞选活动。

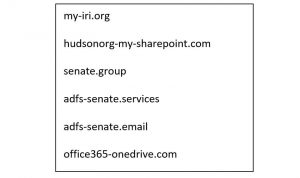

部分疑似恶意域名如下:

APT28的归属和能力

APT28(Fancy Bear、Sofacy),美国司法部在2018年7月的起诉书将其被归属为俄罗斯总参谋部情报总局GRU。据报道,该组织在2016年损害了希拉里·克林顿(Hillary Clinton)竞选,民主党全国委员会和民主党国会竞选委员会,以试图干预美国总统大选。自从至少2004年以来,APT28一直处于活动状态。

其中APT28基本以鱼叉邮件攻击为主,但其对于后渗透攻击部分的熟练程度时至今日仍让分析者佩服至极,此前使用XAgent和X-Tunnel、WinIDS、Footer、DownRange一整套的攻击流程,如今采用了更难以查杀的Go语言编写的Zebrocy版本(此前使用C++或Delphi)进行攻击驻扎,可见其团队对于木马的编写和免杀手段经验丰富。

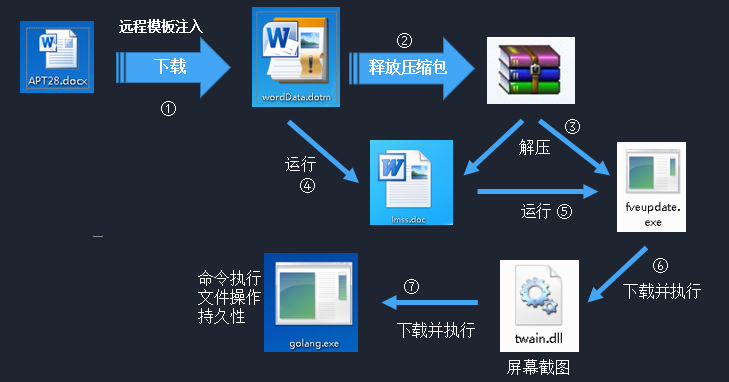

而其投放Zebrocy的方式也极有特色:

1、 通过投放的docx诱饵,通过远程模板注入的方式从Dropbox网盘下载dotm文件

2、 通过dotm宏文档,释放含有带宏doc文档以及下载器程序的压缩包,并解压

3、 通过dotm宏文档运行带宏doc文档,并使得doc文档运行下载器程序

4、 下载器程序下载dll文件并加载运行,dll带有屏幕截图并回传C2功能

5、 Dll同时也是下载器,通过下载最终的golang编写的后门,该后门拥有命令执行和文件操作等功能。

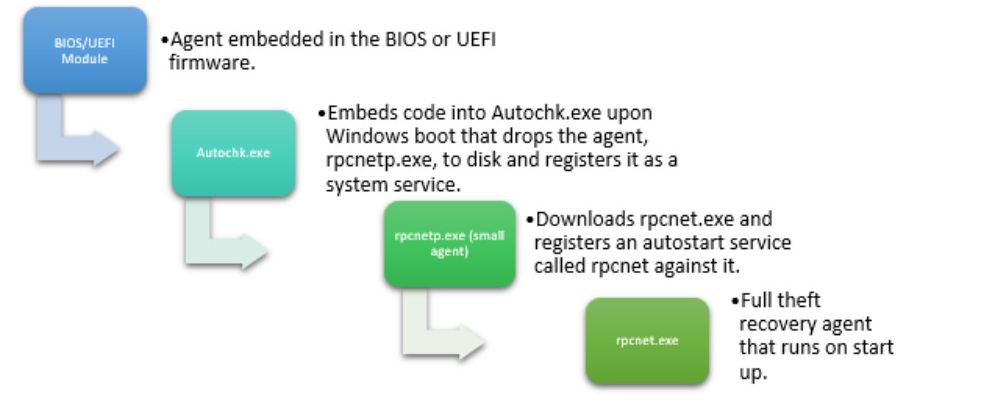

除此之外,利用Absolute公司防盗追踪软件的Agent代理软件进行篡改C2的方式作为UEFI级别的后门Lojax,同样也出自该组织之手。

可能的源起

如果APT28组织如国外安全厂商所称与俄罗斯关系紧密,则如下背景信息值得关注。

近期体坛事件背景

2019年9月23日,国际田径联合会(IAAF)在听取了多哈世界锦标赛恢复工作组的报告后,重申了在多哈世锦赛开始前四天对俄罗斯实施禁令的决定。

此前,世界反兴奋剂机构决定针对俄罗斯反兴奋剂机构(Rusada)启动合规程序。而WADA(打击体育运动中的药物欺诈行为而设立的机构)相关负责人声称俄罗斯官员移交了包含“不一致”的数据。因此其怀疑数据在传递之前可能已被篡改。

目前俄罗斯面临在许多赛事被拒绝参赛,包括明年的东京奥运会和2022年世界杯足球赛。

此前,国际兴奋剂委员会(IOC)拒绝了世界反兴奋剂机构World Anti-Doping Agency(WADA)在兴奋剂丑闻后禁止俄罗斯参加2016年里约奥运会的建议,但暂停了该队参加平昌(Pyeongchang)2018年冬季奥运会的比赛,运动员被迫作为中立运动员参赛。

历史相关攻击活动

APT28组织针对体育和反兴奋剂组织的历史由来已久,第一次攻击可追溯到2016年。

当时APT28入侵世界反兴奋剂机构(WADA)的数据库,并泄露内部电子邮件,文档和治疗用药豁免(TUE表),并曝光了一系列有关美国体育明星曾在该机构允许下使用用于治疗目的的禁药的信息,其中包括在里约奥运会上赢得4金的体操名将拜尔斯、网球明星威廉姆斯姐妹,以及篮球明星艾莲娜·多恩。

该黑客组织称目前曝光的资料只不过是冰山一角,而美国的运动员可以以治疗为理由被世界反兴奋剂机构给予特定的禁药豁免权。

▲APT28的推特

美国反兴奋剂机构则反击称,这些被曝光的运动员没有任何违规行为,都是根据国际通行的规则、合法地使用了用于治疗的药物,并称黑客的行为是卑鄙的懦夫,是试图诋毁干净的运动员的名誉的行为。

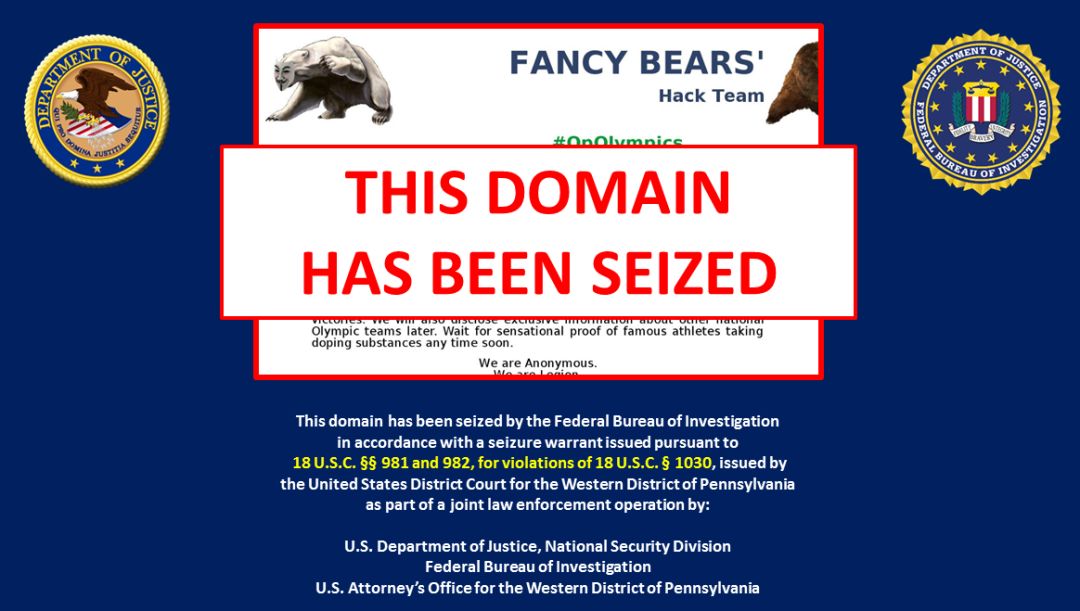

后续,美国针对俄罗斯的黑客发起了诉讼,并将fancybear.net通过“法律途径”接管,并将原本放置WADA数据库首页替换成下图所示。

两年后,APT28 在韩国平昌举行的2018年冬季奥运会开幕式上投放了OlympicDestroyer恶意软件。在活动期间,该恶意软件破坏了一些路由器,但没有使实时广播崩溃,具体详细事项可以参考我们此前编写的文章:揭密:当年奥运会背后的网络暗战和幕后网军真相。

而两次黑客攻击都是在国际奥委会和WADA禁止一些俄罗斯运动员参加2016年里约夏季奥运会和2018年平昌冬季奥运会之后发生的,许多人认为这种黑客攻击是俄罗斯当局的某种报复性行动。

随着对俄罗斯运动员颁布的新禁令,也许攻击还会重演。

总结

APT28组织,作为一把网络利剑,每当出现损害俄罗斯国家形象的活动出现,大概率会发起报复性攻击,这一点尤其注意。

当攻击显现以后,美国发起起诉讼这一个过程来看,表面上是一场“正义行动”,但披在这层外衣下,仍然是赤裸裸的网络冷战。从象征和平的奥林匹克赛场背后发生的一系列网络攻击事件以及政治推动的制裁事件,都可以看出和平仅流于表面,本年代的斗争必定属于信息战,包括网络战与舆论战,奇安信威胁情报中心会一直保持关注。

参考链接

[1] https://blogs.microsoft.com/on-the-issues/2019/10/28/cyberattacks-sporting-anti-doping/

[2] https://www.justice.gov/opa/documents-and-resources-october-4-2018-press-conference

附录:起诉书中的攻击事件披露

2018年底,美国当局追查了一些APT28黑客并指控了FSB(俄罗斯情报)官员,他们认为这是2016年攻击WADA的幕后黑手。

从诉讼书中提炼的攻击事件整理如下:

在巴西里约热内卢的入侵活动

在里约奥运会决定排除一批疑似服用禁药的俄罗斯运动员后,APT28准备入侵WADA,美国反兴奋剂网络代理商(USADA)和TAS / CAS。攻击者购置了极具迷惑性的域名(模仿了WADA和TAS / CAS域名)和其他基础设施,并事现调查了这些公司的网络,从而伪造了WADA和USADA员工。

他们目标是保持对反兴奋剂官员使用的Wi-Fi网络的持久访问,并于2016年8月捕获了国际奥委会官员的证书并随后使用了它们,并使用了属同一官员的另一套证书来访问WADA ADAMS数据库中的帐户以及医疗和反兴奋剂其中包含的相关信息。

同样在2016年,USADA反兴奋剂高级官员前往里约热内卢参加奥运会和残奥会。在那里,USADA官员在酒店和里约热内卢的其他Wi-Fi接入点使用了Wi-Fi,以远程访问USADA的计算机系统并开展公务。当USADA官员在里约热内卢时,攻击者成功地破坏了其USADA电子邮件帐户的凭据,其中包括运动员测试结果的摘要和处方药。

瑞士洛桑的入侵活动

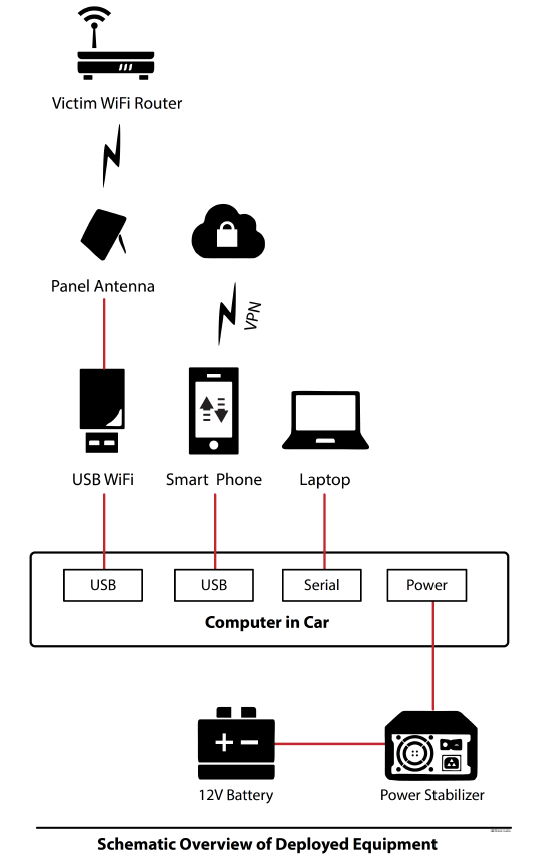

WADA在2016年9月中旬在瑞士洛桑举办了一次反兴奋剂会议。2016年9月18日,攻击者带着用于近距离Wi-Fi入侵的设备前往洛桑。在2016年9月19日前后,攻击者破坏了主持会议的酒店的Wi-Fi网络,并利用该访问途径破坏了住在酒店的CCES高级官员的笔记本电脑和凭据。此后,其他攻击者使用窃取的凭据来破坏加拿大CCES的网络,并使用了一种用于提取哈希密码的工具。

▲用于攻击的设备

针对体育联合会反兴奋剂官员的入侵

在2016年12月和2017年1月,攻击者成功地破坏了国际田联和国际足球联合会(“ FIFA”)的网络,并控制每个组织的最高反兴奋剂官员使用的计算机和帐户。这些官员窃取的数据包括键盘日志,文件目录,反兴奋剂政策和策略,实验室结果,医学报告,与医生和医学检验实验室的合同,有关医学检验程序的信息以及TUE。

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。