本文系统性地对电力工控有关的海外网络安全标准的来源、组成、核心内容等方面进行了梳理和解析,并结合国内经验,从系统结构、设备本身、行为监测、信任机制、应急管理等方面探讨了整体的安全防护方案。

关键词:网络安全;电力工控;标准;方案;海外

前言

海外电力工控系统相关的网络安全标准比较多,美国欧洲等地从地区或者不同角度来阐述对电网监控网络安全的要求和主张,国内厂商在海外市场应对的时候往往比较碎片化,难成体系。

本文对海外电力监控系统网络安全的主要标准进行了梳理和解析,并结合国内经验,提炼网络安全的本质需求,从系统、设备本身、行为监测、信任机制、应急和管理等方面,探讨说明适用海外的网络安全解决方案。

海外安全标准

世界上和电力监控系统相关的网络安全标准主要有5个,主要由美国和欧洲主导,来自于IEC、ISO、IEEE等标准机构和政府法规,其中美国的有IEEE-1686、NERC-CIP、NIST-7628,欧洲的有IEC-62351、IEC-62443。

标准可以大致分为三类:

一是权威标准类:IEC和IEEE的标准已经成为业界执行的重要参考,如IEC-62351、IEC-62443、IEEE-1686。

二是强制执行类:NERC-CIP是北美电力可靠性委员会的文件,在得到美国联邦政府批准后成为联邦行政要求,具备强制效力。

三是技术指导类:NIST-7628是美国国家标准研究院的官方文件,是一份技术指导文件,不是标准和法律,没有强制效力。

2.1 IEC-62351

IEC-62351标准的全称为“电力系统管理及关联的信息交换-数据和通信安全”,是IEC第57技术委员会WG15工作组为电力系统安全运行针对有关通信协议(IEC -60870-5、IEC-60870-6、IEC-61850、IEC-61970、IEC-61968系列和DNP 3)而开发的数据和通信安全标准。IEC-62351的目标是基于公共IT网络体系构建加密认证机制,为电力通信提供“端对端”的安全保障能力,包括站内的过程层节点通信的两端、站控层节点通信的两端、主子站通信的两端。

IEC-62351的核心内容有四个部分:

(1)IEC-62351-3:使用传输层安全协议TLS,提供基于TCP/IP的身份认证、机密性、完整性;

(2)IEC-62351-4:提供MMS的安全规范;

(3)IEC-62351-5:提供IEC60870-5的安全规范,串口、网络;

(4)IEC-62351-6:提供GOOSE/SV的安全规范;

IEC-62351对电力监控常见通信规约的安全映射关系如图1所示。

图1 IEC-62351对通信规约的安全关系

电力监控系统的网络攻击界面很大部分来自于对通信传输协议的窃听、伪装、重放等,应对措施主要就是传输加密、身份认证、访问控制、数字签名等,而IEC-62351的核心机制就是认证和加密,如IEC-62351-3/-4的T-Profile基于TLS1.2实现,密码学套件采用TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384,IEC-62351-3/-4的A-Profile基于RSA公钥算法,IEC-62351-6采用HMAC签名机制实现对GOOSE、SV的认证。

2.2 IEC-62443

IEC-62443标准的全称是“工业过程测量、控制和自动化与系统信息安全”, IEC/TC65在制定“工业过程测量、控制和自动化”的标准过程中,遇到了网络安全的问题,因此在2003年9月成立了IEC/SC65C/WG13工作组研究制定工业控制系统的网络安全标准问题。IEC在2005年成立了IEC/TC65/WG10工作组,专门进行“系统及网络信息安全”的标准制定工作,并在2006年第一次发布IEC-62443的标准。

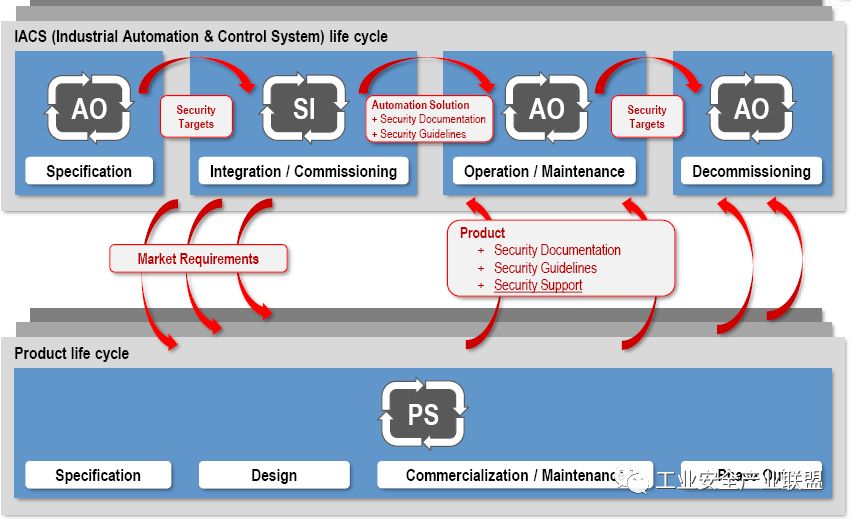

IEC-62443标准的中心思想是如何对工业控制系统的产品开发、产品集成、实施和运维等全生命周期环节中实现和评价相关角色的网络安全能力。IEC-62443的重点不是安全技术,而是对安全能力的评估,所以其核心内容是“网络安全保证等级SAL”的评价模型。

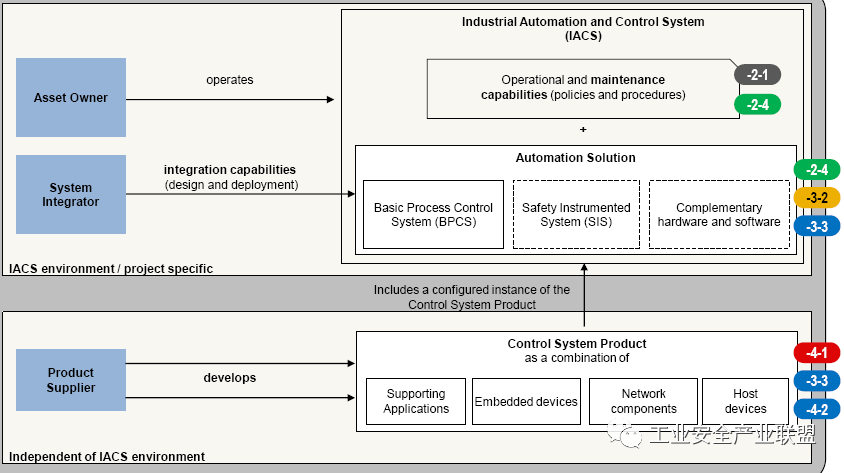

IEC-62443的标准架构如图2所示。

图2 IEC-62443的内容架构

IEC-62443标准的主要内容有4个部分:

(1)IEC-62443-1系列:主要是概念和模型的定义,包括安全目标、风险评估、全生命周期、安全成熟度模型。尤其是基于7个基本要求(FR)的安全保证等级(SAL),从7个FR方面将系统的网络安全能力定义为SAL的4个等级;

(2)IEC-62443-2系列:主要是讲在集成和实施、运维中如何实现网络安全,目标对象主要是集成商服务商和业主的安全能力。包括在工业控制系统中如何部署网络安全、如何进行补丁管理,以及安全策略和操作规程;

(3)IEC-62443-3系列:主要是讲产品级的系统集成如何实现网络安全,包括产品系统集成的安全工具、技术措施等如何去满足安全保证等级,目标对象主要是产品级的系统集成商;

(4)IEC-62443-4系列:主要是单个产品或者独立组件如何实现网络安全,包括具体产品开发和技术设计上的网络安全要求,比如主机、嵌入式装置等,目标对象是单个产品或者独立组件的制造商和供应商。

IEC-62443标准的网络安全保证等级(SAL)的评价模型如下:

(1)SAL分为4种类型:目标SAL、设计SAL、达到SAL、能力SAL。分别对应全生命周期的不同阶段;

(2)SAL的4个等级:SAL1:抵御偶然性的攻击;SAL2:抵御简单的故意攻击;SAL3:抵御复杂的调用中等规模资源的故意攻击;SAL4:抵御复杂的调用大规模资源的故意攻击;

(3)SAL的评价值的矢量模型:FR { IAC、UC、DI、DC、RDF、TRE、RA },其中,IAC为标识与鉴别控制,UC为用户控制,DI为数据完整性,DC为数据保密性,RDF为受限制的数据流,TRE为事件实时响应,RA为资源可用性。IEC-62443中的设备供应商、系统集成商、业主的角色和关系如图3所示。

图3 安全角色关系

IEC-62443强调的是工控系统全生命周期的安全实现和评估,业主(AO)、设备供应商(PS)、系统集成商(SI)在工控系统全生命周期各个阶段的角色交付关系如图4所示。

图4 全生命周期中安全角色交付关系

2.3 IEEE-1686

IEEE-1686标准的全称是“智能电子设备网络安全功能标准”,IEEE在NERC-CIP (北美关键基础设施保护计划)通过美国联邦政府批准成为强制要求后,为适应NERC-CIP而制定的网络安全标准。

IEEE-1686标准是针对IED设备的,IEEE-1686的目标是建立在电力行业中对IED设备的安全要求和安全特征基线,以便在采购和测试中引用该标准去实现合规的网络安全计划。

标准主要内容有:

(1)定义了IED设备中有关网络安全的功能和特性。包括IED的访问、操作、配置、固件修订、数据检索的安全性、以及IED之间的通信加密;

(2)规定了IED供应商应该提供的与IED访问、操作、配置、固件修订、数据检索有关的所有活动的保护措施,审计机制以及告警机制。

标准具体内容有:

(1)IED的访问控制:密码建设、用户数量、授权级别、RBAC访问授权、数据查看、配置更改、访问超时等;

(2)IED的安全审计:事件记录、存储能力、用户识别、事件类型、审核日志等;

(3)IED的监督报警:如登录失败、未授权访问、时间超出范围等;

(4)IED的配置软件:签名认证、密码、配置访问权限、下载、使用监控等;

(5)IED的通信:对通信端口的配置能力和服务开启关闭能力等。

2.4 NERC-CIP

NERC-CIP全称为“北美关键基础设施保护”,NERC北美电力可靠性委员会是非营利性监管机构,职责在于开发并执行可靠性标准,保障电网可靠性。NERC职责范围在北美大陆,包括美国、加拿大、墨西哥,NERC受美国联邦政府、加拿大政府的监管。NERC在2006年发布了CIP。NERC-CIP在2007年得到美国FERC(联邦能源监管委员会)的批准,成为美国法规,成为北美通行标准。

NERC-CIP是NERC对关键基础设施的安全保护规定,主要是针对电网运营的功能实体责任实体,具体实体可以包括:电力资产业主、电力传输运营商、设备运营商、设备和系统制造商、系统集成服务商、电网结算单位等。

NERC-CIP的目标是保障电网的可靠性安全性,网络安全是其主要内容,但不是全部,即使是其中的网络安全,也不仅仅是狭义上的技术上的网络安全,范围要更加宽一点。

标准的主要内容包括技术和管理的要求、监督执行两个层面:

(1)技术和管理的要求:对产品和系统的电子安全边界的设计和实现、物理访问的识别和监控、端口信息保护、漏洞的检查和管理、日志记录、事件的报告和响应机制、备份和恢复规划、变更的管理、脆弱性评估、供应链管理等,以及人员意识、培训制度、文档资料。

(2)监督执行:明确适用对象、责任主体、监管机构、证据要求、评估流程、违规程度评价等。

2.5 NIST-7628

NIST-7628标准全称是美国国家标准技术研究院第7628号技术报告,全称为“智能电网信息安全指南”,2010年NIST在制定《智能电网互操作标准框架和路线图1.0》报告时在智能电网互操作性专家组(SGIP)下面建立信息安全工作组(CSWG)起草7628号报告,因此7628号报告是《框架和路线图》的姊妹篇。信息安全工作组CSWG有475名成员,有广泛代表性,涉及到设备供应商、集成服务商、标准组织、行业监管部门、政府机构等。

标准报告分析了智能电网的逻辑结构和信息安全需求,并提出了智能电网信息安全防护的策略和架构,报告共分为3卷。报告本质上就是一份美联邦官方的研究报告,目的在于协助电网领域相关者去识别风险、落实网络安全要求,报告没有强制性,是一份智能电网的网络安全指南,NIST-7628号报告的作用更多地是作为官方权威的研究报告,给出了智能电网的网络安全分析的框架,帮助电网相关者去制定符合自己情况可有效实施的网络安全战略和措施。电网相关者包括设备制造商、电网运营商、集成服务商、监管部门、学术机构、标准组织机构等。

标准的主要内容有:

NIST-7628号报告的主要内容有三卷,分别为:

(1)第一卷:智能电网信息安全战略、架构和高层要求。描述智能电网的信息安全战略和具体任务,标准从安全角度定义智能电网的逻辑架构和接口,对电网涉及者及其行为进行安全建模,构建了“发电、输电、配电、用电、营销、运营、服务”7个域,以及22个逻辑接口。战略涉及“预防、检测、响应、恢复”4个方面。具体任务涉及用例分析、风险识别、隐私评价、标准对照、架构设计、合规性评价等;

(2)第二卷:隐私和智能电网。标准分析评估了智能电网涉及隐私的风险和问题,包括智能电网相关个人及群体、个人住宅、电动汽车等的信息隐私问题和相关法律问题,以及智能电网互联互动带来的隐私潜在问题,美国的一些法律,具体场景的隐私定义和例子等;

(3)第三卷:支持性分析和参考文献。

安全方案的探讨

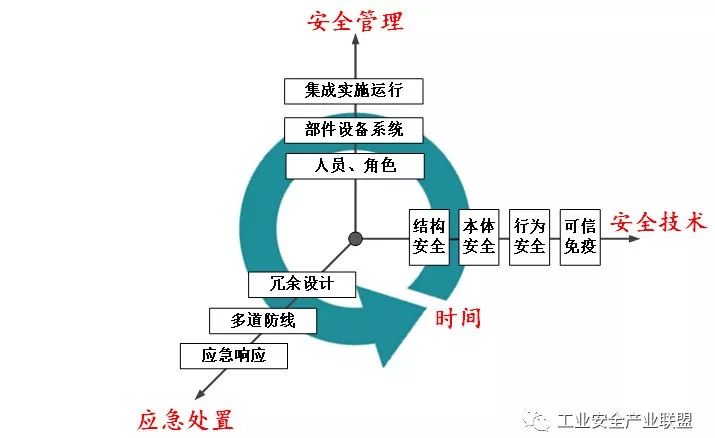

从上述安全标准中可以看到,在NERC-CIP、IEC-62443、IEC-62351等标准中均体现了结构安全的思路,包括多道防御、系统边界防护、安全域划分、加密认证技术等,在IEC-62351、IEEE-1686中体现了本体安全的思路,包括加密认证、访问控制、角色权限、日志审计等技术,在NIST中有提及到行为监测的行为安全思路,但是总的来讲行为安全在标准中还是比较弱。在NERC-CIP、NIST中有应急、快速恢复的应急处置的要求,而在IEC-62443、NERC-CIP、NIST等标准中均有关于产品研发的安全管理、集成实施的安全管理等要求。

各项电力工控安全标准均比较具体地描述了某一个或一些方面的安全要求,但对从技术、到管理、到应急处置等全方位的网络安全需求,尚缺乏整体的安全防护方案。通过海外电力工控安全标准的解读分析,结合国内电力系统二次安防的规范和工程实践,可以梳理出整体解决方案如图5所示。

图5 整体安全方案

(1)结构安全:作为系统的边界防护,是第一道防线,包括安全区设计、安全区边界防护措施、调试维护边界防护措施等;

(2)本体安全:作为系统的设备防护,是第二道防线,IED本体的安全设计、可信设计;

(3)行为安全:系统的行为安全设计和监测,包括系统信任链构建、系统运行过程的安全监测、系统运行的安全风险评估、行为安全性的审计;

(4)应急备用,安全管理:系统在紧急情况下的恢复能力,系统及供应组件在全生命周期的安全管理和服务支持能力。

该方案可以实现从系统边界到设备本体、再到交互过程的层层设防,体现安全防线的层次累积效应,可以从空间的静态部署到时间上的动态过程监测,从通信过程到数据传输等多个维度来保障安全,可以从行为监测和风险评估、可信链传递来实现主动的风险预警和安全免疫,方案表述了一种多层次多维度的主动安全防护体系。

作者简介

汤震宇(1975-),男,江苏常州人,高级工程师,硕士,现任南京南瑞继保电气有限公司网络安全产品经理,主要研究方向为电力监控通信、网络安全。

声明:本文来自工业安全产业联盟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。