文│中国社会科学院金融研究所 王向楠 上海财经大学 吴婷

金融安全和网络安全均是国家安全的重要内容,全球主要国家越来越重视本国金融业的网络安全问题。要实现此目的,应当开展常态化的网络安全测试,如在全能银行制度的代表国家——德国,联邦金融监管局于2018年11月表示,今后将要求金融机构进行网络安全压力测试。目前来看,英国政府主导的、针对网络安全的情报导向的(intelligence-led)渗透性压力测试机制(CBEST)的设计较为先进且运行效果良好。本文分析英国CBEST测试的特点,并基于我国国情,提出组织开展我国金融体系网络安全的渗透性压力测试的粗浅看法。

一、英国的CBEST测试

1.CBEST测试简介

虽然金融机构是网络攻击的重灾区,但是金融机构和金融市场基础设施主动进行渗透性压力测试的意愿并不强。这是由于:(1)对关键资产进行网络攻击测试,本身存在风险;(2)金融信息系统需要确保机密性,所以市场上提供压力测试的服务商通常没有足够的访问权限;(3)网络安全建设存在外部性,单家机构有一定的“搭便车”倾向。

为了维护金融业的网络安全,2013年,英格兰银行联合CREST组织建立了一套银行业的网络安全渗透性压力测试机制——controlled bespoke intelligence-led cybersecurity tests(CBEST)。而CREST是一个国际性非盈利组织,专门为被监管的行业提供技术信息安全渗透性测试,其在英国有40多个公司成员以及500多位专业人士。2016年,CBEST测试机制升级为2.0版本,提高了金融系统与其他公共基础设施的交流和联动,将重要的金融机构和金融市场基础设施纳入其中,目前运行良好。总的来说,CBEST测试机制由多方配合实施,利用真实的威胁情景模拟攻击金融机构和金融市场基础设施,进行渗透性压力测试,进而对发现的漏洞或脆弱部分进行针对性的改进。

2.CBEST测试的参与者和内容模块

CBEST测试涉及6类参与者,分别是:(1)政府交流指挥中心(Government Communication Headquarters,GCHQ);(2)监管机构,即英格兰银行审慎监管局(Prudential Regulatory Authority,PRA)、金融行为监管局(Financial Conduct Authority,FCA)、金融市场基础设施理事会(Financial Market Infrastructure Directorate,FMID);(3)中枢协调者,由英格兰银行网络部门小组(Cyber Sector Team,CST)担任;(4)被测试者,即金融机构或金融市场基础设施;(5)威胁情报(Threat Intelligence,TI)管理者和服务商;(6)渗透性测试(Penetration Testing,PT)管理者和服务商。

英国CBEST测试主要包括如下3个模块。

第一,威胁情报模块。CREST组织负责认证威胁情报服务商,服务商根据事先确定的测试计划,对被测试者进行有针对性的情报分析。通常采用“灰盒”测试的方法,其涵盖:(1)确保纳入了业务和技术视角下的每一个关键职能支持系统;(2)对当前威胁的评估;(3)最近攻击实例。其中“关键职能”被定义为:提供某种服务的人、过程和技术。如果该服务中断,将影响英国的金融稳定、企业安全和稳健、企业的客户基础和市场行为。最后,出具一份威胁情报报告,基于真实案例推演出潜在的威胁情景,尤其是要详细评估高风险情景,包含目标、动机和方法。这份报告要尽量真实地反映潜在威胁情景的实际发生概率,注重关键职能的支持系统以及与之直接关联的威胁。监管机构和被测试者将全程参与此模块。

这里说的“灰盒”测试是介于“白盒”测试和“黑盒”测试之间的测试。灰盒测试关注输出对于输入的正确性,同时也关注内部表现,但这种关注不像白盒那样详细、完整,只是通过一些表征性的现象、事件、标志来判断内部的运行状态。有时候输出是正确的,但内部其实已经发生错误了。而如果每次都通过白盒测试来操作,效率会很低,因此最好采取这样的一种灰盒测试的方法。灰盒测试结合了白盒测试与黑盒测试的要素,考虑了用户端、特定的系统知识和操作环境,较多被用于在系统组件的协同性环境中评价应用软件的设计状况。

第二,渗透性测试模块。CREST组织负责认证模拟攻击服务商,服务商根据事先确定的测试计划,通过人工或自动化手段对被测试者的信息安全管理系统进行攻击。渗透性测试计划主要包含以下内容:(1)由威胁情报服务商和模拟攻击服务商一起商议出具体的风险情景;(2)模拟攻击服务商尝试去攻击或破坏路径图中的路径;(3)支撑某些渗透性测试和事后恢复的商业案例的真实证据。与一般的渗透性测试所不同的是,模拟攻击服务商应当尽可能地模拟最真实的威胁情形,既要应对外部攻击行为,也要防范来自内部员工的威胁,通常采用“黑盒”方法进行测试。最后,出具一份渗透性测试报告。监管机构和被测试者将全程参与此模块。

第三,反馈总结模块。网络部门小组与威胁情报服务商、模拟攻击服务商经过充分讨论得出最终的评估报告,该过程对监管机构全程透明,但是不对被测试者开放。最后,对于每个被测试者,网络部门小组、监管机构和该被测试者针对评估报告展开座谈,出具一份各方均认同的整改报告。

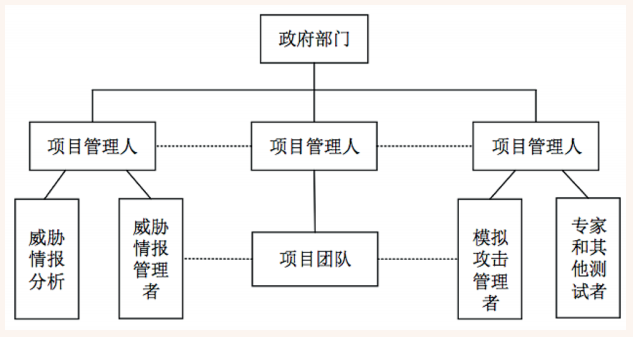

与传统的线性垂直结构不同,CBEST采用的是敏捷灵活的动态互动机制。上述主体相互关联形成一套联动机制,下图反映了上述3个模块的关联。政府部门(包括网络部门小组和金融监管机构)主导项目过程,来自金融机构和金融市场基础设施的高管、监管机构、网络部门小组组成项目专项小组,随时与威胁情报管理者和模拟攻击管理者沟通和分享信息。

3.项目成本

CBEST是英国政府和国际非盈利技术组织共同建立的网络安全压力测试项目,金融机构和金融市场基础设施自愿选择是否加入,并承担相应的测试费用。某些情形下,英格兰银行会资助测试。英国政府主要采取允许竞争的态度来控制测试成本。被测试主体可自主选择获得CBEST组织认证的服务商,通常有以下3种选择:(1)选择一个威胁情报服务商及与其战略合作的渗透性测试服务商;(2)选择一个渗透性测试服务商及与其战略合作的模拟攻击服务商;(3)分别选择威胁情报服务商和模拟攻击服务商。

二、开展我国金融业网络安全的渗透性压力测试

基于我国国情,参考英国CBEST测试的做法,提出如下设想。

1.政府搭台

渗透性压力测试的本质是一项政府组织的模拟演习,建议我国政府关注以下内容:一是要求系统重要性金融机构(规则尚在制定中)、其他重要金融机构和所有的金融市场基础设施参加;二是通过增加测试的“性价比”来激励更多的金融机构参与;三是要求威胁情报管理者和模拟攻击管理者认证数家测试服务提供商,通过竞争来改善服务和降低成本;四是开放政府部门拥有的威胁情报信息,将情报实时分享给CBEST测试计划。

2.参与者及其职责

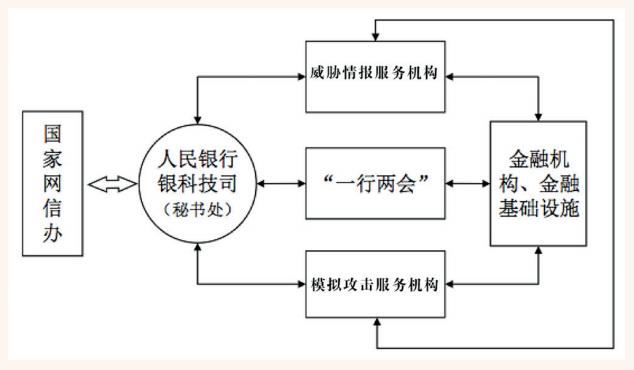

对于我国金融业网络安全的渗透性压力测试机制的参与者及其职责定位,可以考虑:(1)国家网信办,承担交流指挥中心职能,整合全国各类资源;(2)人民银行、银保监会和证监会等监管机构,组织所管辖的被测试者,并负责监督整改;(3)人民银行科技司,发挥中枢协调作用,类似于CBEST测试中的英格兰银行网络部门小组;(4)被测试者,即金融机构和金融市场基础设施;(5)威胁情报服务机构;(6)模拟攻击服务机构。各参与者的互动关系见下图。

人民银行科技司(或其他选定的机构)承担协调和部署工作,其主要工作可以考虑如下内容:(1)对外代表金融系统,与网信办沟通,取得测试过程中所需的电力、电信等公共部门的支持;(2)对内与监管机构沟通,了解被测试者的测试需求,确保测试计划满足监管要求;(3)测试中与威胁情报管理者和模拟攻击管理者充分沟通,确保项目按照计划执行;(4)对威胁情报服务机构(及其管理者)、对渗透性测试服务机构(及其管理者)的相关工作进行评估和反馈;(5)记录测试过程,对文件资料留档保存。

3.测试前准备和测试后反馈

在测试前,应当对测试计划仔细斟酌、详细评估,小到专业术语的理解,大到评估范围的确定,应确保每个参与者有一致的认知。在整个测试过程中,参与者不需要过多地了解被测试者的IT安全措施和应对计划,从而有效保护被测试者的商业机密。

测试只是一种识别和改进系统脆弱性的手段,其主要目的是协助金融业提高应对网络安全风险的能力,所以建立“测试+反馈”的循环评估机制才能最大程度发挥压力测试的作用。在测试后,中国信息安全评测中心和中国互联网信息中心应当分别将评估结果反馈给被测试者,被测试者将相应的改进计划上报给监管机构,由监管机构最终确认相关改进计划。

4.建设相应的监管约束机制

测试中构建的融合战略、战术和反映多层面的“报告-诊断-预测-操作-激活”五层次成熟度模型为量化监管提供了分析基础。监管机构可针对每个层次设立一些网络风险监管的关键指标,从而有利于对金融机构和金融市场基础设施的持续性评估。监管机构还可以考虑,基于被测试者之间的横向比较结果建设相应的微观约束机制。

(本文得到国家社会科学基金项目(18CJY063)的资助,刊登于《中国信息安全》杂志2019年第9期)

声明:本文来自中国信息安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。