《网络安全法》自2017年6月1日施行以来,普法工作持续开展,公布的违法案例和公安机关的严肃执法不断刷新大家对网络安全的认知,逐渐知晓“履行网络安全保护义务”是落实网络安全保护责任的基本要求。传统安全工作多数按合规思路开展工作,对于监管明确要求的项目进行建设,欠缺对安全工作的主动出击,面对强大的“黑客”组织显得十分脆弱。

《网络安全法》赋予公安机关执法权力,同时联合监管机关对运营主体进行业务限制(最高可吊销业务许可证),运营主体为有效保障网络安全,安全工作要从“被动建设”转向“主动运营”。“蜜罐”可以准确无误发现威胁,为运营方降低损失和消除隐患争取时间,部署和维护蜜罐成为信息安全运营的常规工作。

蜜罐按照是否收费可以分为商业蜜罐和免费蜜罐(包括开源蜜罐),商业蜜罐品牌较多,主流的安全厂家均可提供蜜罐产品,笔者也开发完成一款免费蜜罐,详见公众号文章“自定义链蜜罐(POT):秒级部署、跨地区部署、跨安全域部署,零维护,永久免费”,以下分享开源蜜罐的部署和使用。

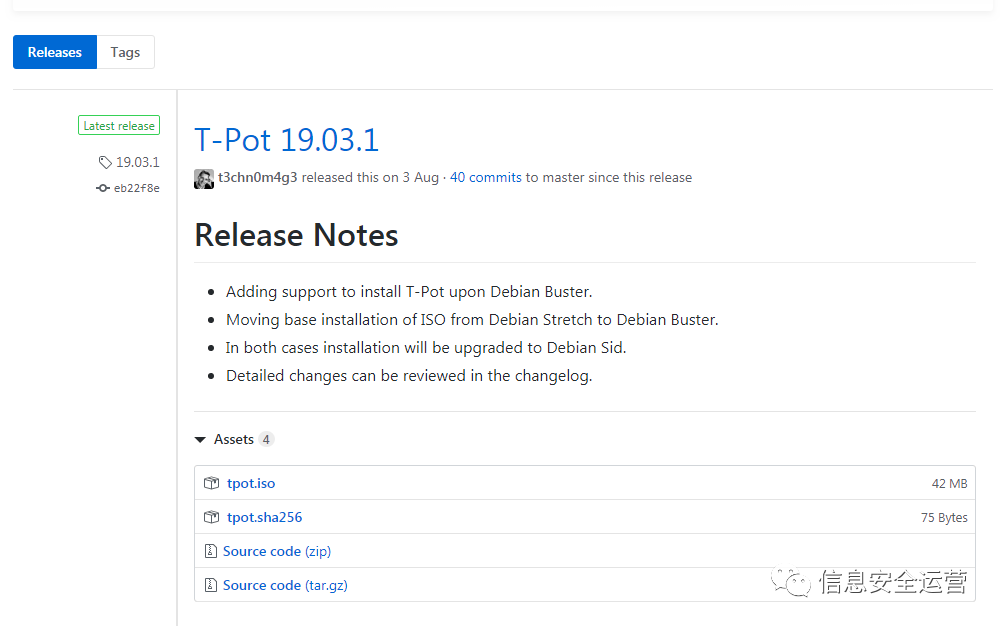

在国内某知名搜索引擎中搜索“开源蜜罐”,发现排名首位是一款叫“T-POT多蜜罐平台”的开源蜜罐(github公布的最新版本为19.03.1)。同时发现没有提供完整部署介绍的文章,决定试着部署和使用,发现首次部署真不容易,现分享给大家,如有不合适之处,敬请指正。

一、ISO文件下载

项目地址(可以详细了解一下):

https://github.com/dtag-dev-sec/tpotce

下载链接(标准ISO文件,33MB):

https://github.com/dtag-dev-sec/tpotce/releases/download/19.03.1/tpot.iso

二、创建一台VMWare 虚拟机(版本:11)

Red Hat Enterprise Linux 7(64位),4CPU,6G内存,200G硬盘,ISO文件挂载

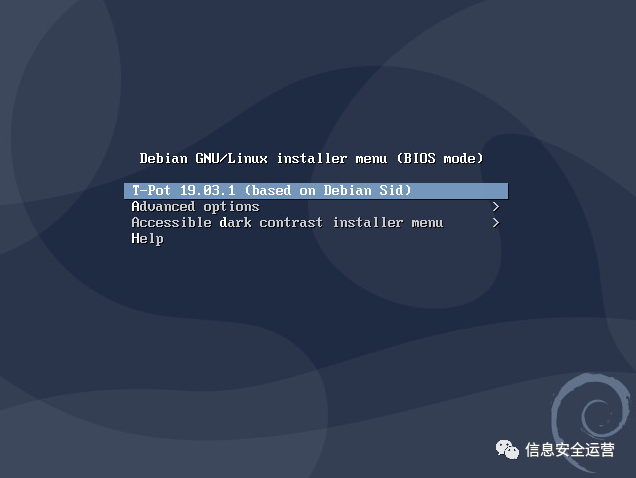

三、开机,开始部署

1、选择“T-Pot 19.03.1”

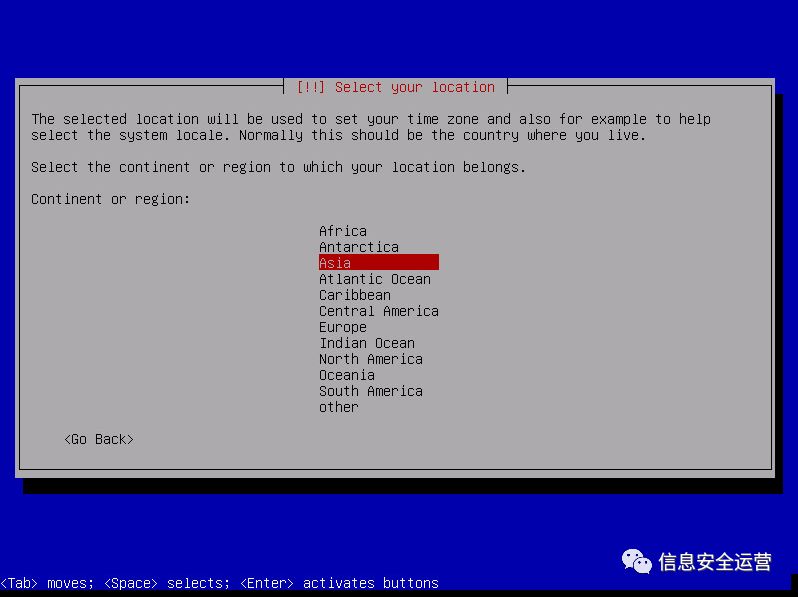

2、地区选择“Other”->“Asia”->“China”

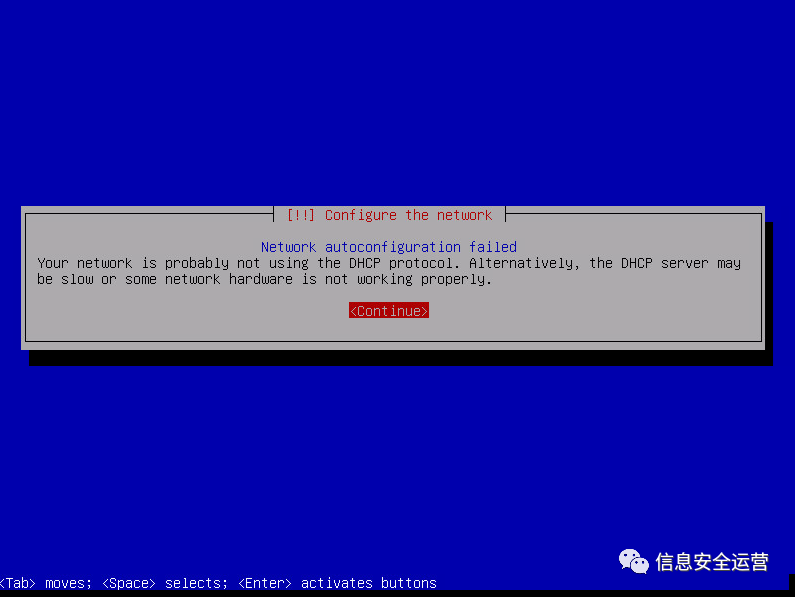

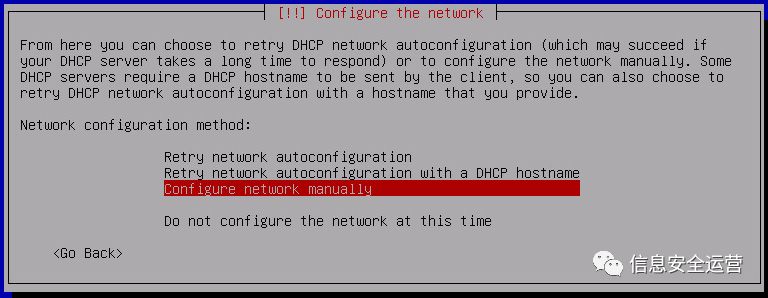

3、自动获取IP或获取失败就手动设定IP/掩码/网关/DNS

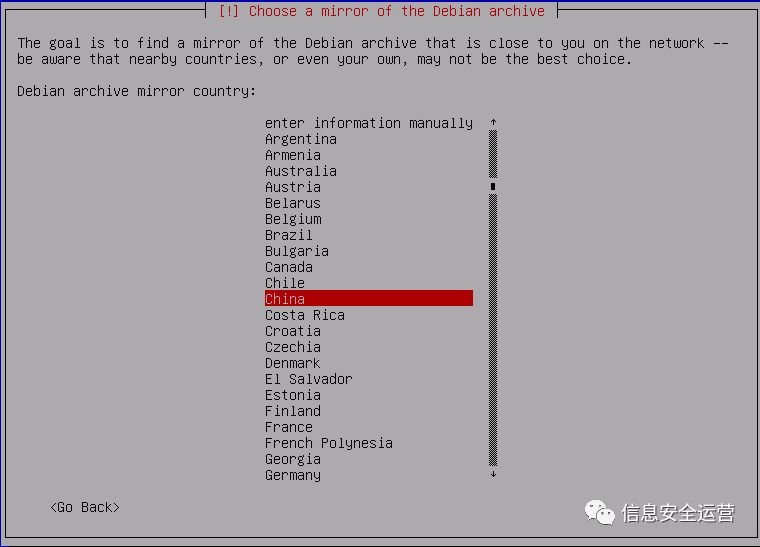

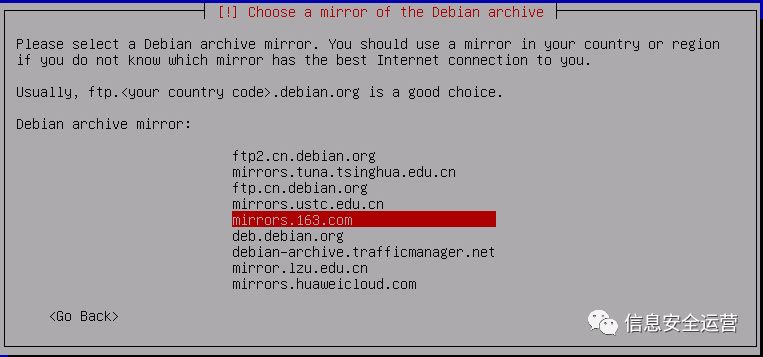

4、选择“China”->“mirrors.163.com”(下载不成功可换另一个)

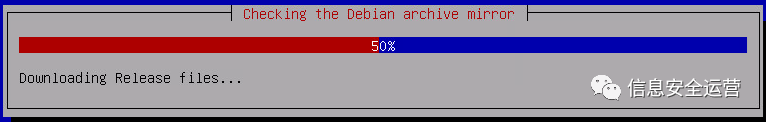

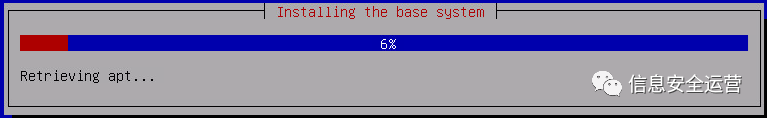

5、开始安装基础系统(大约需要20分钟)

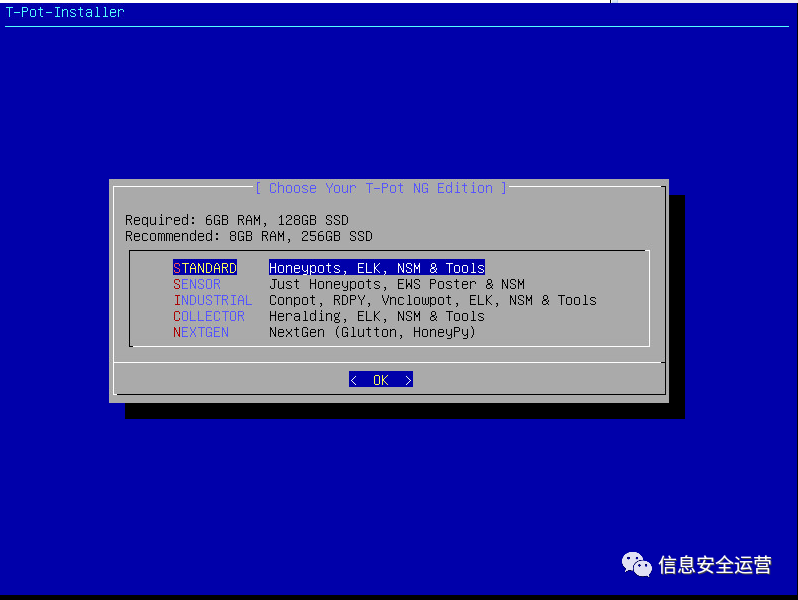

6、选择“STANDARD Honeypots,ELK,NSM & Tools”

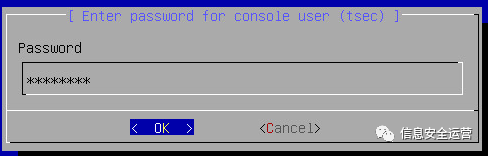

7、设定tsec(用户名固定)的密码;

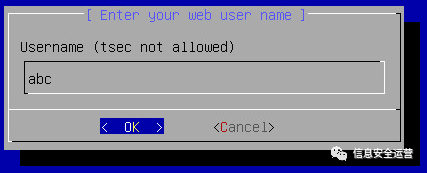

8、设定WEB用户的用户名(例如abc);

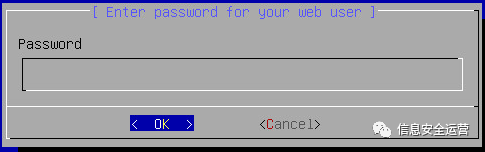

9、设定WEB用户的密码;

10、 开始安装,,大约需要10个小时以上,安装完毕将显示控制台界面。;

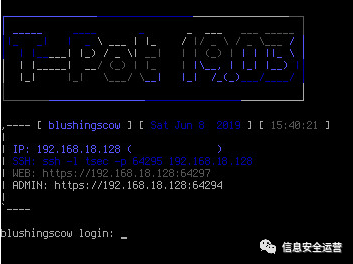

四、登陆控制台

1、使用tsec和密码登陆系统(可以不登陆);

五、登陆ADMIN界面

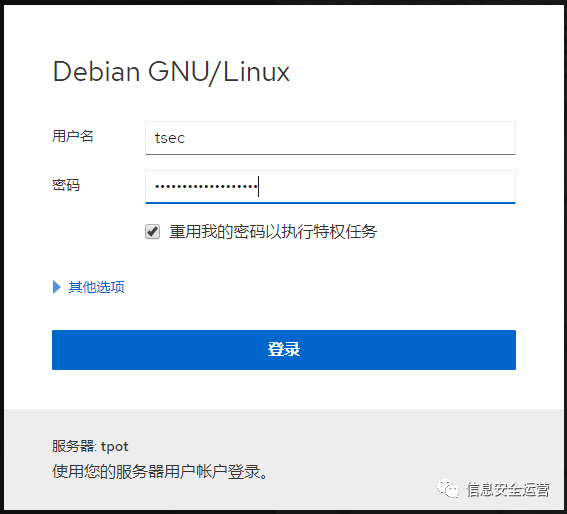

1、https://ip:64294,可登陆ADMIN界面,使用tsec和密码进行登陆;

注意:要选择“重用我的密码以执行特权任务”,否则权限不足,无法管理容器,如下图所示。

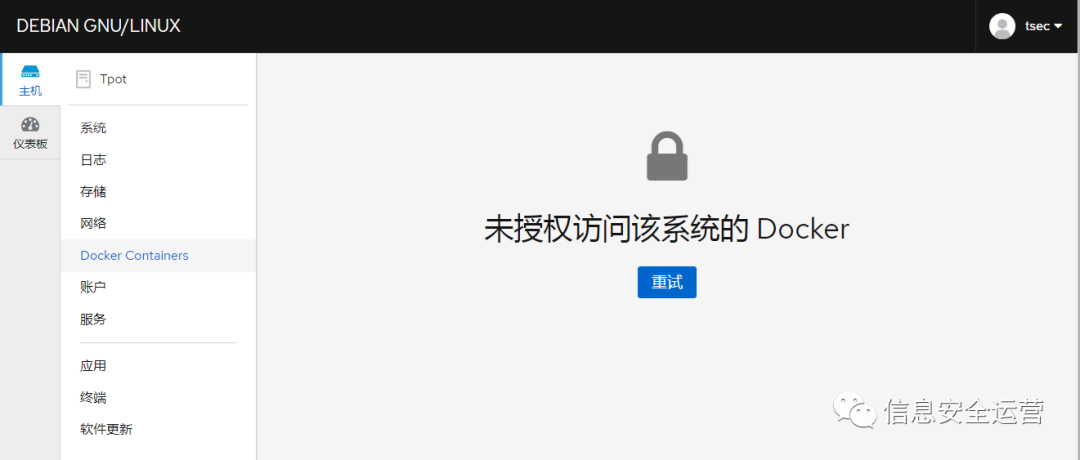

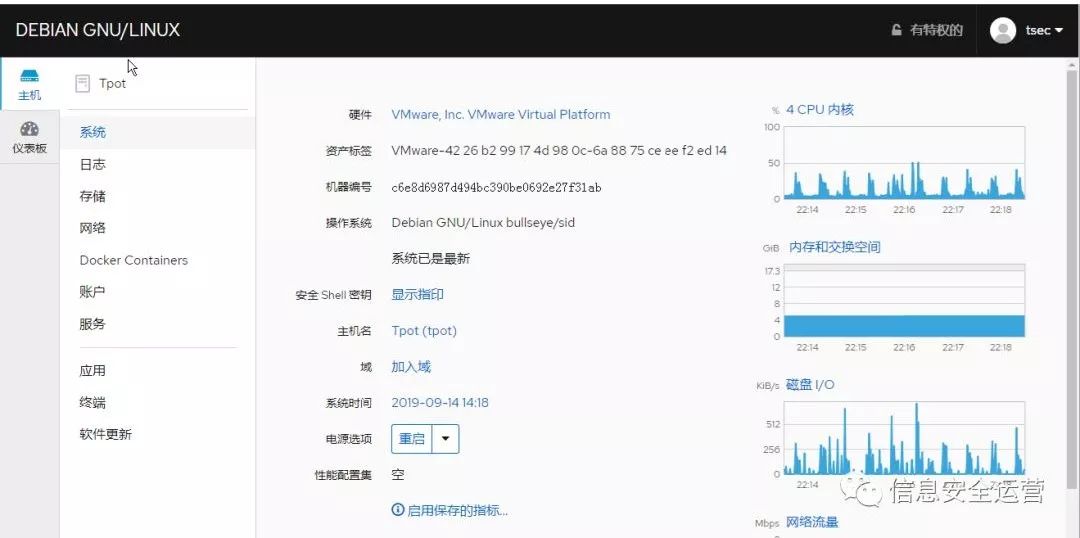

2、查看系统信息,注意右上角要显示“有特权的”

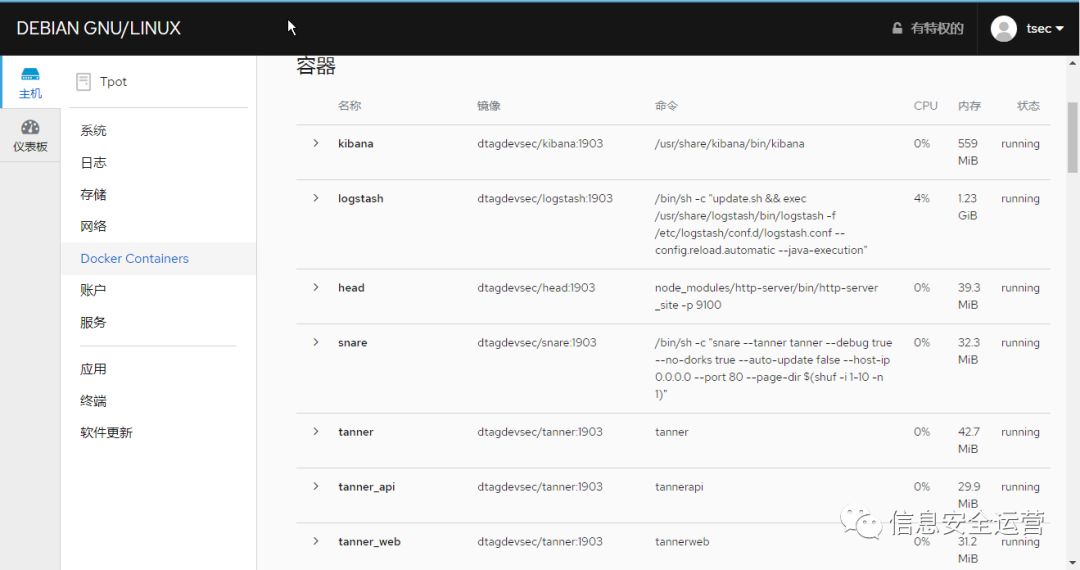

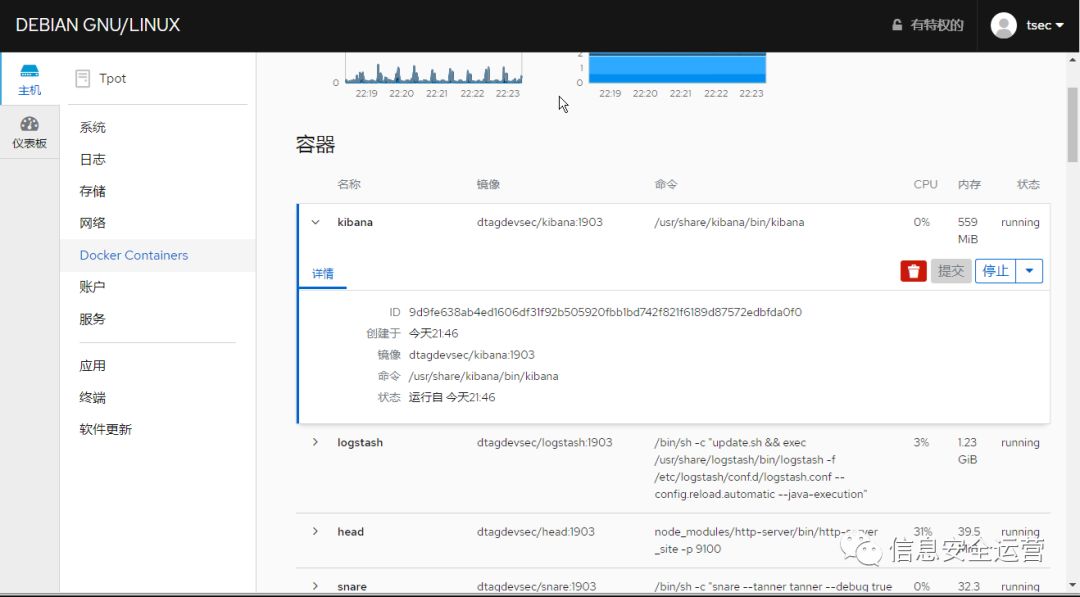

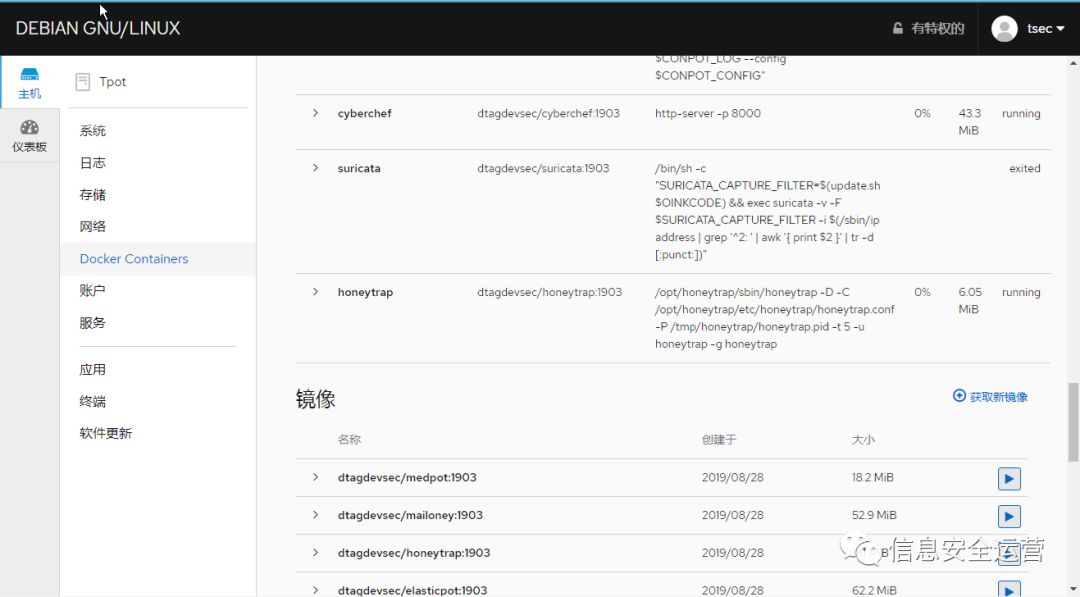

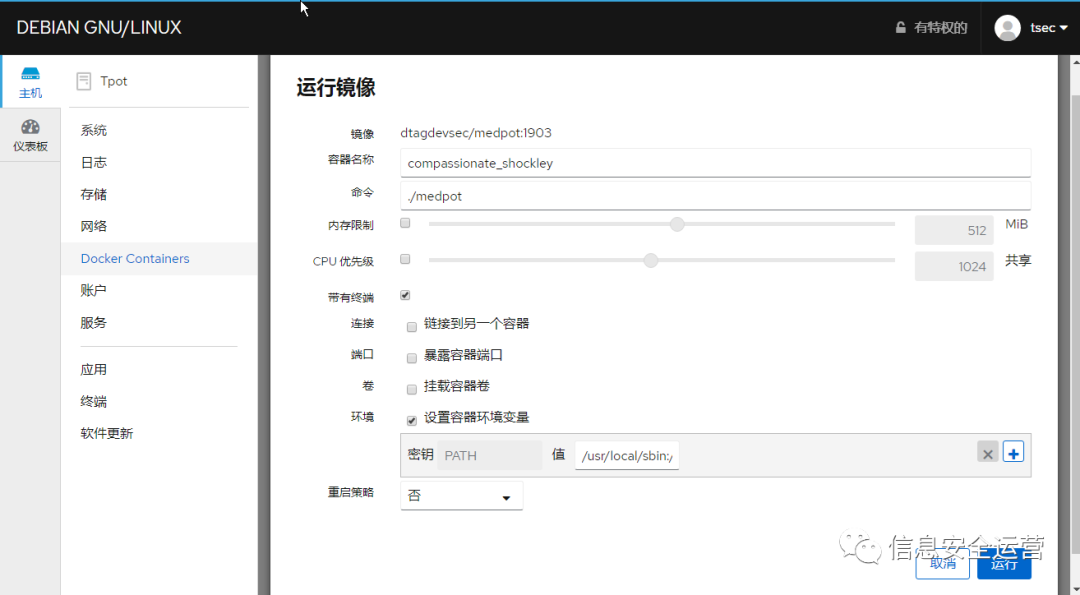

3、查看容器和管理容器(各蜜罐均基于容器运行,默认全部运行。)

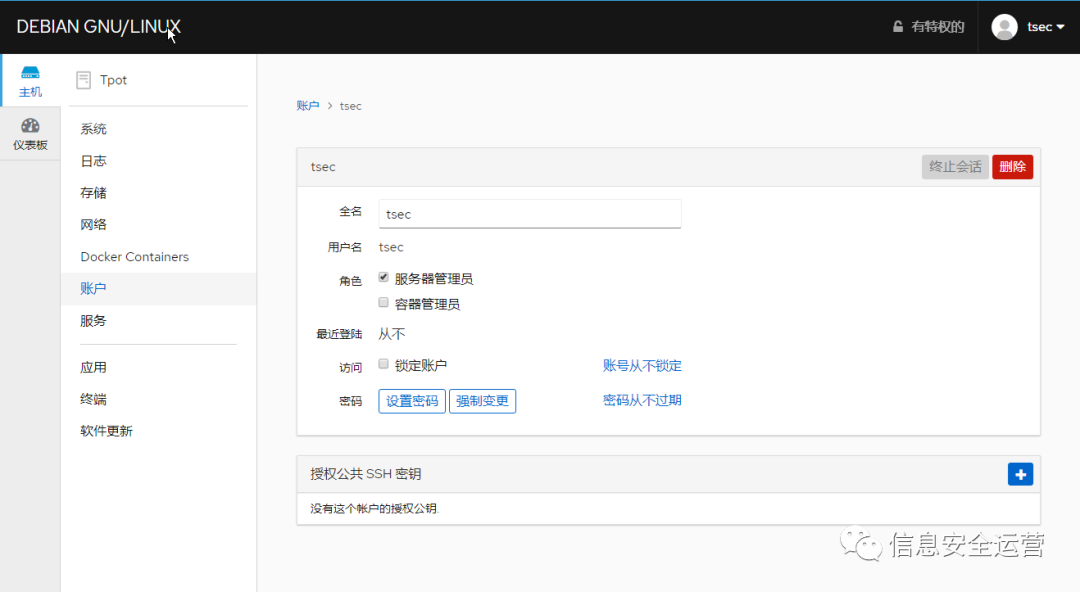

4、帐号管理(默认有root和tsec帐户,root帐户不可用于Admin登陆)

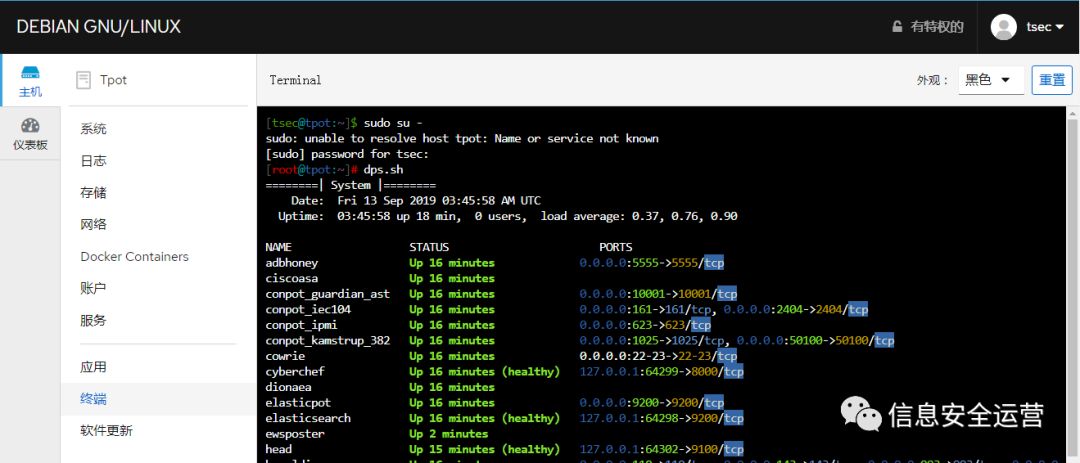

5、终端(可以对服务器进行维护,包括查看容器信息等)

六、登陆ADMIN界面

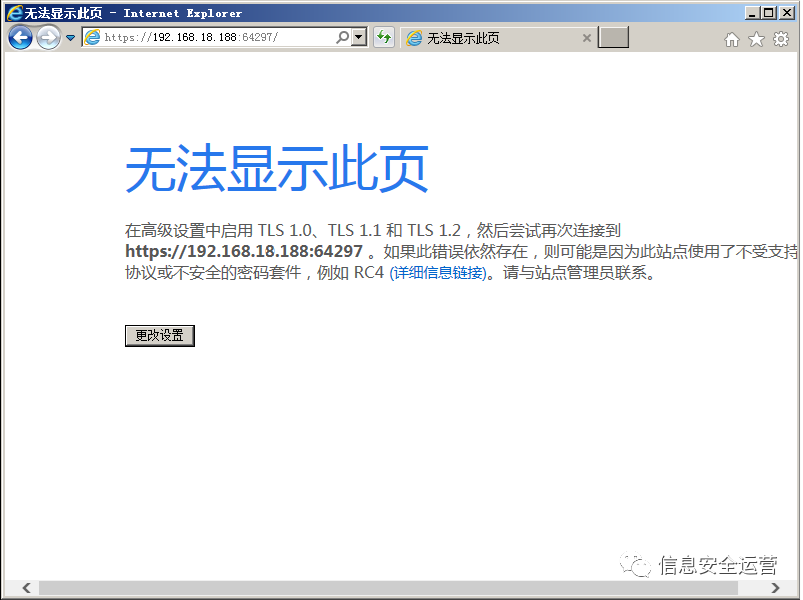

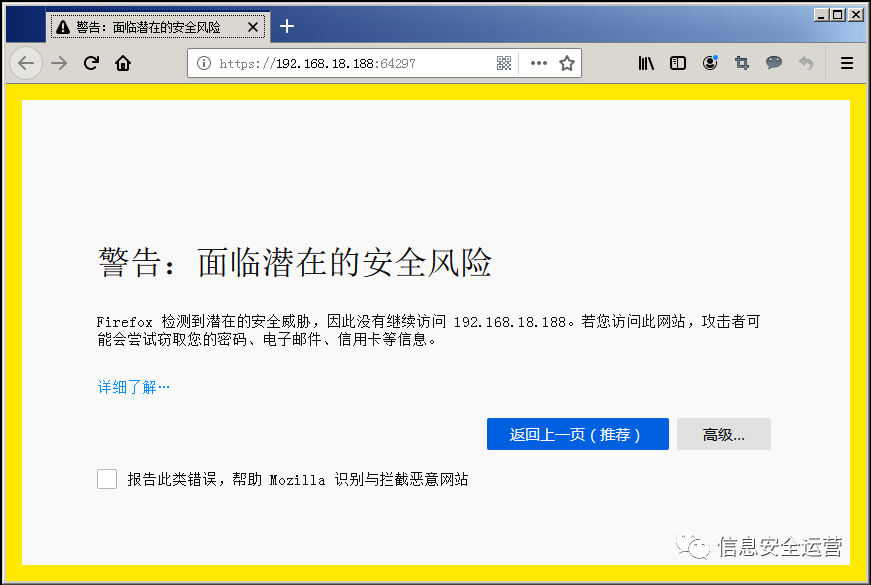

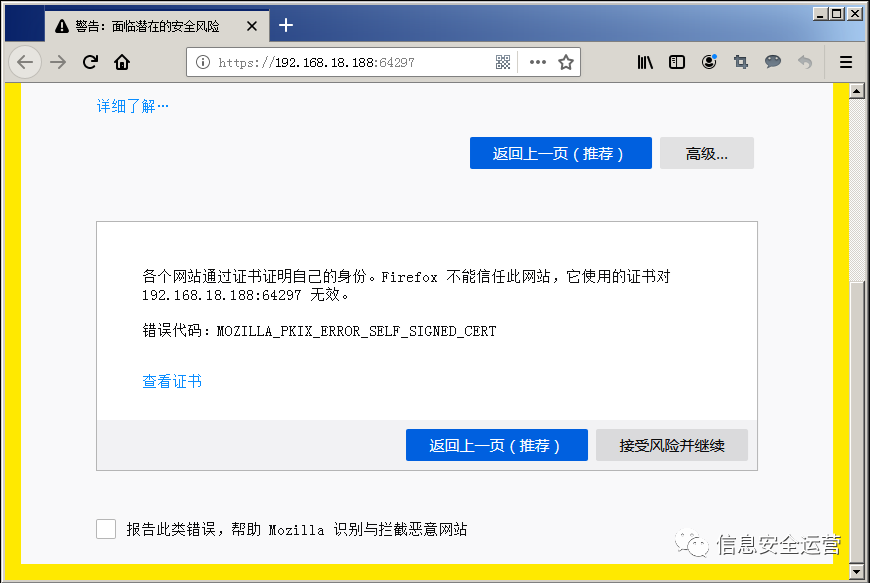

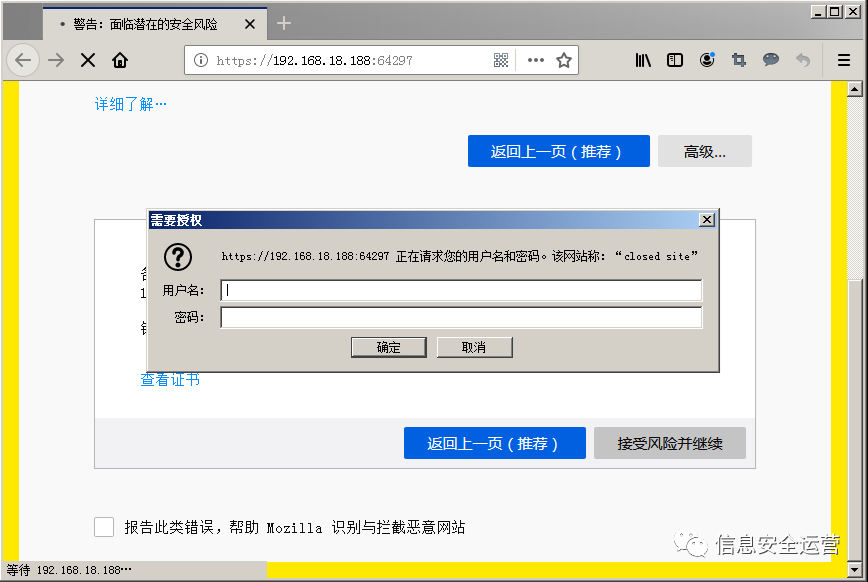

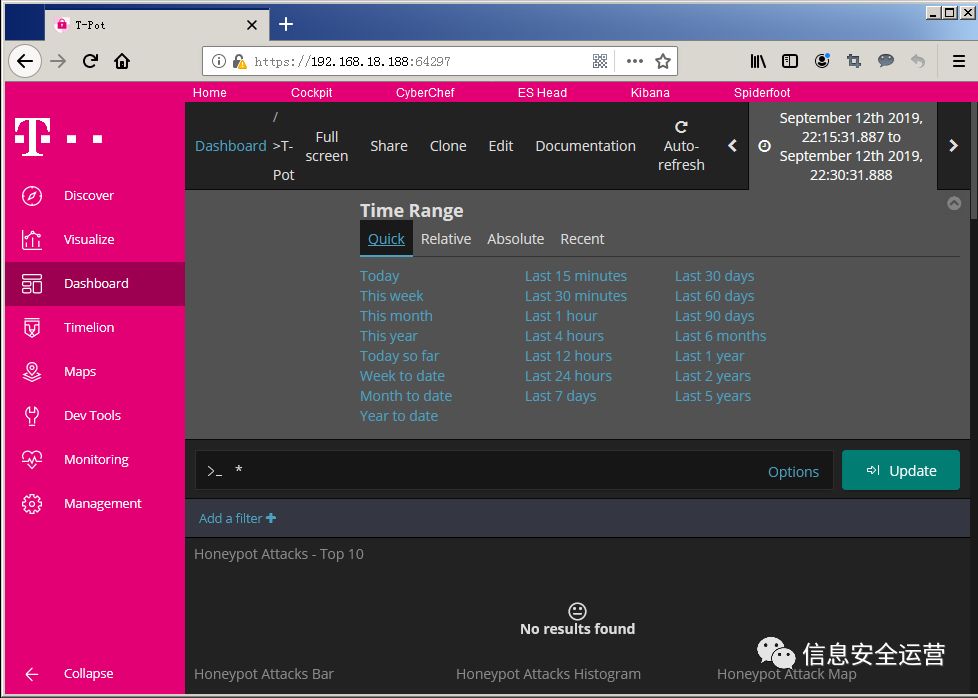

1、https://ip:64297,可登陆WEB界面,使用安装时设定的用户名和密码进行登陆;

不能使用IE浏览器,Chrome浏览器好象也不行,要使用版本较新的FireFox浏览器。

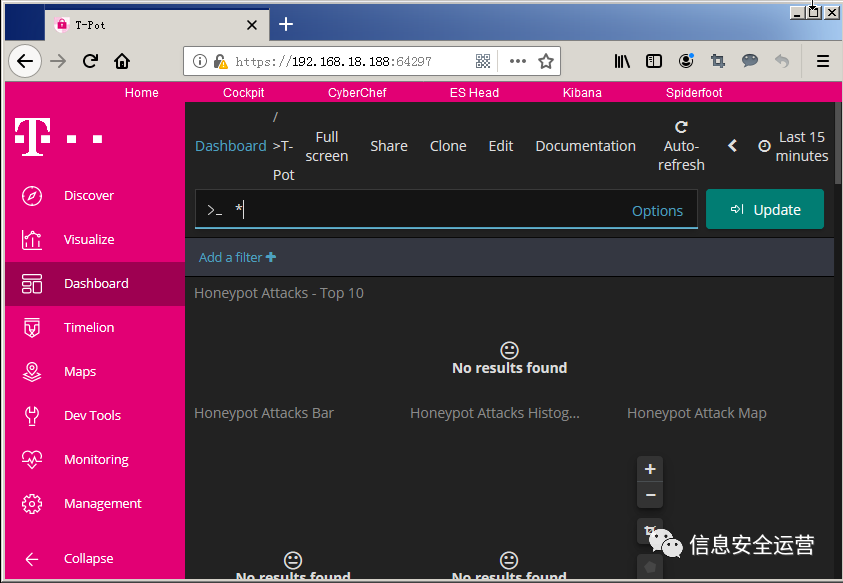

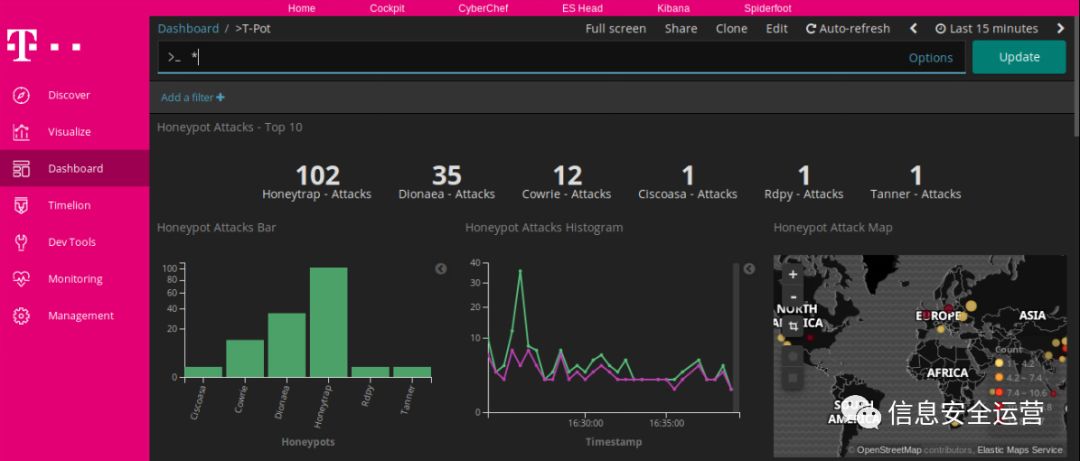

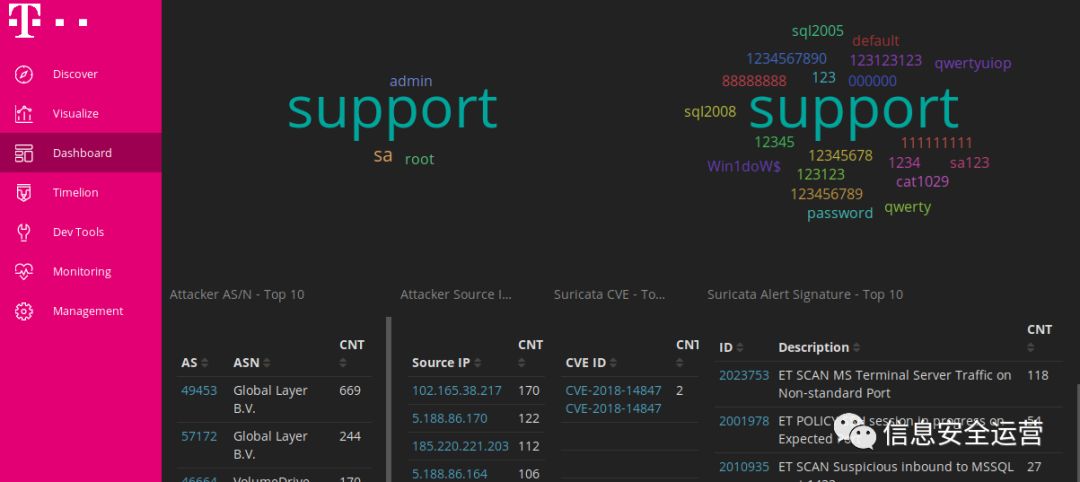

2、仪表盘、T-POT和强大的搜索功能;

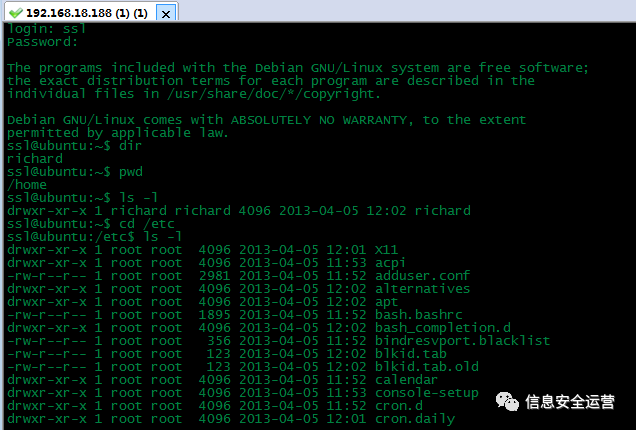

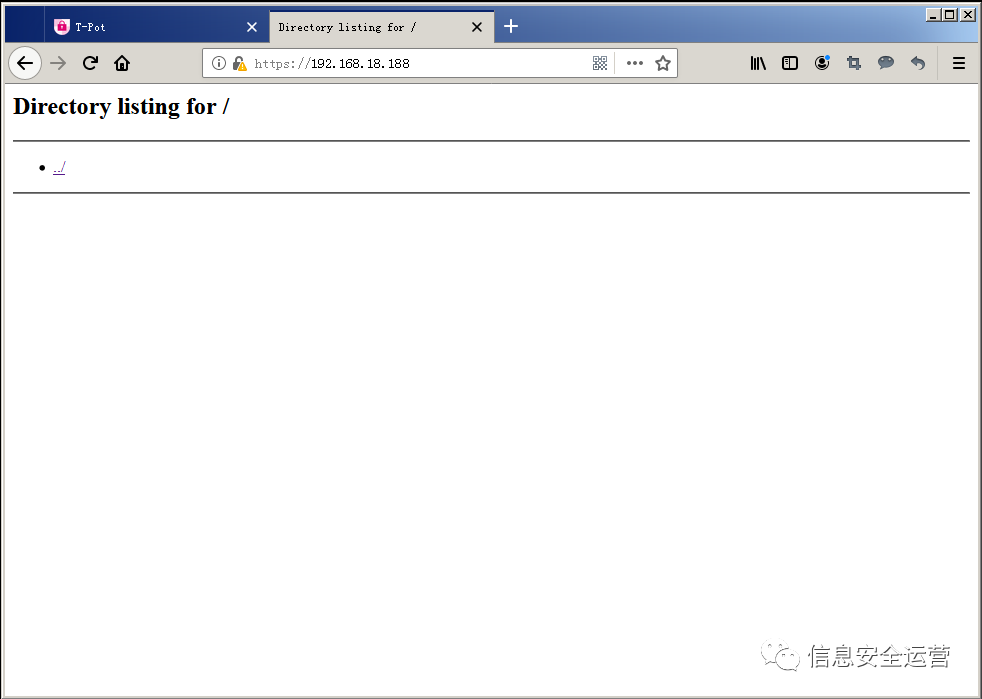

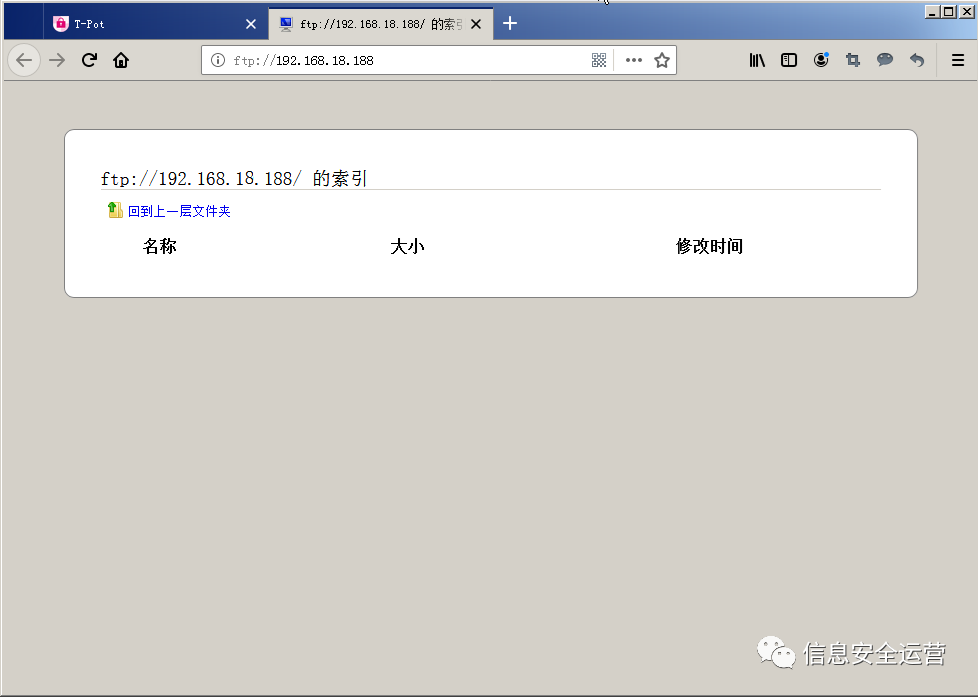

六、部分蜜罐的交互界面

六、结束语

1、蜜罐部署完成后变更量几乎为零,仅需定时接收和查看警告信息即可;

2、蜜罐均提供日志查询功能,无论是WEB界面还是日志文件;

3、开源蜜罐功能强大,初期部署需投入较多的人力成本,笔者也是抽空部署和简单研究了一下,希望后续有朋友提供更详尽的相关手册。

注1:作者陈建茂,金融从业人员,长期关注信息安全。

注2:本文封面照片取自github。

注3:欢迎关注“信息安全运营”公众号。

声明:本文来自信息安全运营,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。