SafeBreach安全研究人员发现,攻击者可使用在线沙箱服务从隔离网络中渗漏数据。该研究结论基于云杀毒程序可被用于数据窃取的事实。去年,SafeBreach的两名研究人员演示了利用该渗漏方法的概念验证(PoC)恶意软件,并称甚至在没有直接互联网接入的终端上都能用。

此恶意软件的主进程会在被黑终端上创建可执行文件,再将需渗漏的数据打包放进该文件中。于是,只要该终端上的杀软将此可执行文件上传到云端进行进一步检测,即便该文件是在联网沙箱中执行的,数据也会被渗漏出去。

如今,SafeBreach安全研究员再发声,称在线沙箱服务也会遭到的类似的渗漏利用。不过,研究人员在报告中指出,攻击者想要利用该方法,就得知晓目标网络的一些技术信息。

与去年揭示的渗漏方法不同,利用在线沙箱的新方法不依赖可主动通联沙箱外部的代码,而是利用沙箱服务本身的数据库作为转移数据的媒介。该攻击方法确实需要将所需数据包含进一个可执行文件,再通过查询沙箱服务的数据库来取回这些数据。

此渗漏攻击的流程是:

恶意软件感染终端,收集主机上的敏感信息,将这些信息打包进可执行文件中存到硬盘上,再执行该文件以触发杀软代理。然后,杀软代理使用在线沙箱服务执行并检查该文件,检查分析结果被存到在线沙箱服务站点的数据库中。最后,攻击者使用该站点的API从数据库中抽取出该文件。

因为没有发送出站网络流量,而是从沙箱服务数据库中被动取得数据,该新渗漏方法让攻击者更加隐秘,更难以追踪。

不过,此方法仅适用于可疑文件样本会被发送到在线沙箱引擎的网络,而且还要求攻击者知晓目标网络所用的沙箱服务种类。另外,被渗漏数据虽然藏身可执行文件中,但依然是暴露于沙箱服务的在线数据库中的。

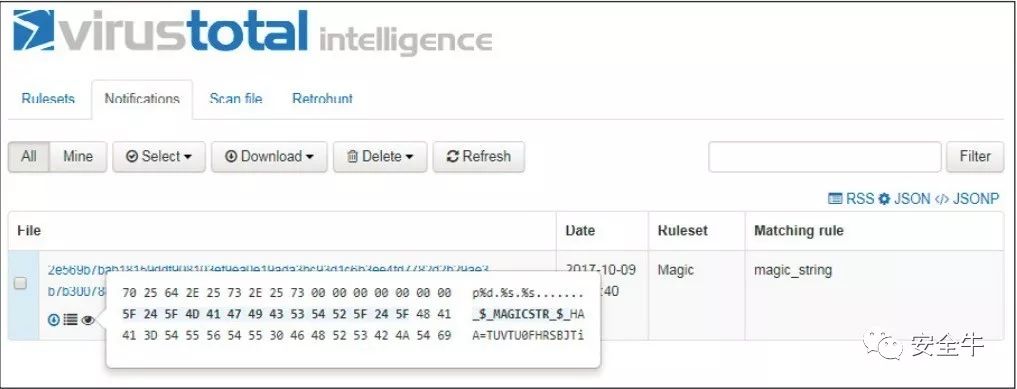

如果目标企业会发送可疑文件到VirusTotal进行分析,攻击者就可以使用该数据渗漏方法了。VirusTotal要求订阅服务才可以获得被分析文件的信息,但攻击者可以在数据库中准确地找到那个可执行文件。

研究人员提出了两种攻击者可以采取的方法,即使用spacebin技术(编码或加密数据)的 Magic String 攻击和将数据嵌入到著名恶意软件中。

匹配YARA规则的样本

抽取magic string中的渗漏数据

提供上传和搜索功能的公共沙箱服务可被用作数据渗漏途径。此类服务的数据库就是从源主机向攻击者转移隐藏数据的媒介。该渗漏模式会衍生出诸多变种,每种都有不同的隐秘程度、易用性、准确度、功能等等。我们仅仅演示了其中2种。

报告地址:

https://go.safebreach.com/rs/535-IXZ-934/images/Everytime-You-Upload-A-Malware.pdf

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。