说起“物理隔离”,相信大家不会陌生,这是各国广泛采用的针对重要信息网络的特殊防护手段。

我国保密法第四十八条规定:不得在未采取防护措施的情况下,在涉密信息系统与互联网及其他公共信息网络之间进行信息交换;《计算机信息系统国际联网保密管理规定》第六条规定:涉及国家秘密的计算机信息系统,不得直接或间接地与国际互联网或其他公共信息网络相连接,必须实行物理隔离。这些关键要求经高度概括后,成了常常挂在我们嘴边的一句话:“涉密不上网,上网不涉密”。

由于管理概念比较清晰、技术操作相对简单,一直以来,物理隔离被普遍认为是安全性较高的保密防护措施。

不过,如果您认为仅仅通过物理隔离就能够确保隔墙无耳、高枕无忧,那您可就大错特错了。

物理隔离入侵经典案例

“摆渡木马”威胁大

一直以来,保密界可以说是闻“摆渡木马”色变,这也是最早的USB设备攻击技术。该病毒主要攻击在涉密计算机和非涉密计算机间交叉使用的U盘,通过暗中将涉密信息“摆渡”到非涉密计算机,让窃密者远程获取涉密信息。

2010年,美国军方通过震网病毒成功入侵伊朗军事系统,造成伊朗铀浓缩工厂九百多台离心机报废。专家分析,由于伊朗的控制系统没有与外界网络相连,这种专门针对伊朗核设施研发的病毒正是利用了“摆渡木马”的方式入侵了伊朗隔离网络。

“邪恶工具”造“傀儡”

如果说“摆渡木马”是将USB设备作为攻击载体,唱主角的还是病毒,那么真正让USB设备成为主角的是HID攻击技术。

HID (人机接口)设备是全世界最常用的USB设备,被广泛用于键盘、鼠标等

2014年美国黑帽大会上,安全研究人员展示了一种被称为“邪恶工具”(Bad USB)的攻击方法。他们把恶意代码隐藏在键盘、鼠标等设备中,当这些设备被插入电脑后,就会自动加载并执行恶意代码。由于电脑主机的杀毒软件“鞭长莫及”,这时鼠标、键盘等就沦为了攻击者的窃密“傀儡”。

毒“水腹蛇”隐藏深

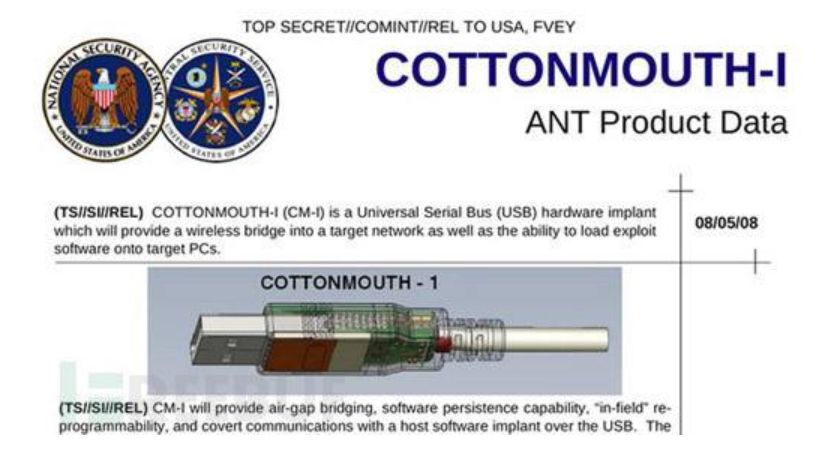

2015年初,有关媒体曾报道美国国安局的网络间谍工具集合,其中一款工具为嵌入硬件芯片的USB线,名为“水腹蛇”。这款看似普通的USB线包含了芯片和微处理器,能够把计算机的USB连接线转成可以远程控制的窃听装置,还能通过其给电脑加载恶意软件。

据悉,“水腹蛇”被国安局专门用于攻击伊朗的保密机构,其从伊朗物理隔离的设备中窃取数据长达数年。

“水腹蛇”窃密工具

“隔空取物”电磁波

2016年底,以色列本古里安大学研究团队提出了一种新的USB攻击技术,使用USB存储设备读写时泄漏的微弱电磁信号传输信息。这种技术对USB存储设备没有任何要求,通过软件控制使USB存储设备产生特定频率的电磁信号。攻击者接收电磁信号获取目标电脑的文件,实现“隔空取物”的目的。

USB设备攻击之防御

以上,就是几种常见的USB设备攻击技术。近些年来,这类攻击呈现爆发式的增长,相比以往的窃密攻击手段,它们攻击范围广、隐藏程度深、获取权限大,对我们习以为常的物理隔离保密方式造成了很大威胁。

那么,我们应当如何做好预防措施呢?

1.定期查杀病毒。面对USB设备攻击,我们最需要做的工作之一就是为电脑安装防火墙和防病毒软件,并经常升级,定期查杀病毒。

2.严格管理供应链。单位采购应当优先选购政府采购名录中的计算机设备,做到随机选购,不要事先预定,防止供应商通过供应链对设备芯片和物理配件进行更替、安装窃密装置。

物理隔离计算机、打印机、扫描仪等设备,一定要拆除出厂携带的无线网卡,防止出现利用无线设备的离线攻击。

3.加强硬件保密。有时候我们为了工作方便,可能会在涉密计算机和非涉密计算机之间共用键盘、鼠标等设备,在频繁切换过程中,容易给潜伏的敌人以可乘之机。

4.提高防护水平。对保密要害部门部位,要按照国家保密标准配备保密技术防护设备,对使用的信息设备,要进行保密技术检查检测,特别是进口设备和产品,应事先进行安全技术检查。(高健)

声明:本文来自保密观,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。