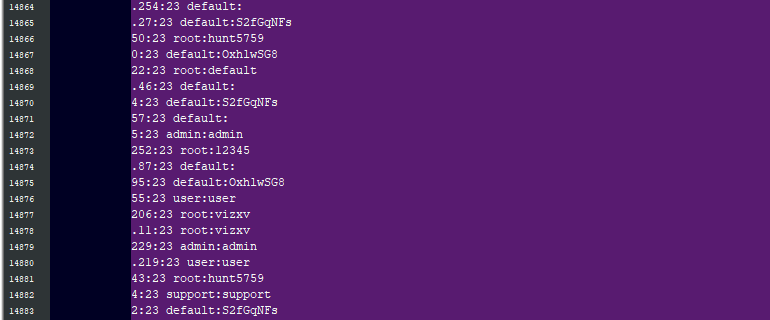

E安全1月20讯,据外媒报道,近日,某黑客组织在一个流行的黑客论坛上发布了一份涵盖515000 多台服务器、家庭路由器和物联网智能设备的远程登录Telnet凭据列表,内容包含每台设备的IP地址、以及Telnet服务的用户名和密码。

Telnet是一种远程访问协议,可用于在互联网上控制设备,允许用户登录进入远程主机系统。

图片来源:ZDNet

据了解,该列表是通过扫描整个Internet来查找暴露其Telnet端口的设备而编制的。随后,黑客会尝试使用出厂设置的默认用户名和密码,或自定义但易于猜测的密码组合进行攻击尝试。

据悉,此类型的列表又被称为bot lists,是IoT僵尸网络操作的常见组件。黑客通常会扫描互联网以建立漫游器列表,然后使用它们来连接设备并安装恶意软件。这些列表通常是不公开的,尽管有些列表过去也曾被在网上泄漏过,如2017年8月泄漏的33000个家庭路由器Telnet凭据列表。但研究人员表示,此次事件是迄今为止已知的最大Telnet密码泄漏事件。

在此次泄露事件中,研究人员还发现,黑客泄露的所有列表的文件日期均为2019年10月至11月,其中一些设备现在可能还在不同的IP地址上运行,或已经被修改了密码。由于信息真实性验证涉嫌非法,因此列表内凭证的有效性比例还未被验证。

一位物联网安全专家表示,即使列表中的某些条目由于设备可能已更改其IP地址或密码而不再有效,但对于熟练的攻击者来说,列表依然非常有用。攻击者可能会使用列表中包含的IP地址,确定服务提供商,然后重新扫描ISP的网络以使用最新的IP地址更新列表。因此,危险依然存在。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。