基于5G网络中新引入的技术网元——MEC的安全进行全方位研究,通过对MEC外部网络环境的安全性与其自身内部环境的安全问题进行探索,分别总结出无线侧CU/DU部署对MEC安全影响、可信域与非可信域之间传输不可靠引起的数据安全影响、部分边缘DC机房硬体环境的安全影响、NFV环境的安全影响以及第三方应用的安全影响五大场景,并在逐一研究后提出可行性解决方案。

网络安全已成为事关国家政治、经济、社会及国防等安全的重要组成部分,受到方方面面的政策环境影响。以习近平总书记网络安全系列讲话精神为指引,从国际和国内安全形势分析入手,总结当前电信行业面临的安全挑战和机遇,并结合中美贸易摩擦的大背景,全面关注我国网络安全的整体形势。

其中,5G发展已被提升至国家安全战略层面,各国纷纷将5G安全定位为发展的重点。

中国在5G技术发展和市场竞争中日益占据先发优势和主导地位,引发了部分欧美等国际社会对未来网络空间安全的特别关注。来自中国企业的5G国际标准占3GPP全部国际标准提案的四成,同时在5G基础网络设施部署和核心设备供应方面占据领先地位。

2019年,工信部向四家单位颁发了5G商用牌照,标志着正式进入5G商用元年。杨杰董事长在提出中国移动将在未来一段时间内加快5G+4G网络建设与精品网打造进度,坚持网络建设与能力打造同步,以5G与垂直行业融合为核心,推进5G+4G协同发展、5G+AICDE融合创新、5G+Ecology生态共建,实现5G+X应用延展,使5G真正成为社会信息流动的主动脉、产业转型升级的加速器、数字社会建设的新基石,同时强调做好5G网络安全保障,强化网络安全核心技术研发和风险评估,防范各类网络安全风险,守护网络空间设施安全的必要性。

综上,5G网络安全已经成为多方关注的焦点。

现状分析

2019年上海移动在集团公司安排下持续扩展5G规模试验区域,计划在主城区、郊区业务热点区域、垂直行业应用区域进行连续覆盖,推动友好用户测试,加速端到端产业成熟,面向竞对形成规模优势,全面具备2020年试商用能力。

2月15日,上海公司召开了2019年“双千兆”专项工作启动会,会议就“双千兆”专项工作进行了全面部署。计划年内完成全网基础资源配套改造,实现5G网络外环内、郊区城镇中心、垂直行业应用区域连续覆盖,5G站点规模达到5000个,面向竞对形成规模优势,具备2020年试商用能力。

以5G白皮书为指导意见,深化垂直行业技术场景融合,从交通、医疗、工业互联网及高清视频回传等领域全面打造5G大带宽、低时延的端到端业务试点项目。目前,中国移动通信集团上海有限公司已完成13个智慧社区NB项目建设。

例如,与上海市第十人民医院签署联合战略协议,全面部署5G智慧医院;与同济大学共同开发5G无人驾驶项目,并于同济大学嘉定校区内部署MEC,研发高速低时延无人车;与振华重工签订联合战略协议,于洋山深水港打造5G无人码头试点项目,通过部署MEC实现操作人员远程控制塔桥吊功能。

可见,无论是自主网络建设情况,抑或业务发展驱策角度,如何在充分体现5G网络能力的同时有效保障网络安全,已成为多方关注与探讨的重点。

研究目标

5G网络即移动通信网络发展中的第五代网络。与之前的4G网络相比,5G网络的时延将低于1 ms,网络带宽将达到10 Mb/s,同时接入用户数为100万。从技术角度而言,5G网络是在4G网络提出将信令面数据与用户面数据分离的基础上,进一步下沉用户面数据,以达到用户之间通信无需再经过所有核心网元层层转发,而是由离用户最近的边缘计算中心进行路由转发,大大降低了访问时延。

边缘计算路由器(Mobile Edge Computing,MEC)作为边缘计算中心的核心网络设备,承载了高速率高时延的实现能力,同时具备独特的地理位置——即可以属于核心网络归属于运营商统一组建,又可以由用户根据自身需求进行建设,使其既可以属于安全域又可以属于非安全域。因此,针对MEC的网络安全能力防护措施的研究已经成为未来5G网络整体安全能力的核心。

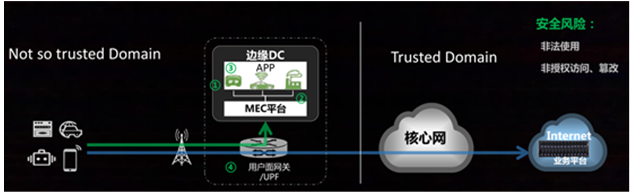

如图1所示,边缘DC位于无线与核心网之间,主要对接设备包括无线基站、用户终端、核心网和互联网。这四者都可以向其发动网络攻击,从而造成安全隐患。

此外,就单边缘DC内部而言,从下往上为API接入、MEC平台和SaaS应用,这三者间也存在安全隐患,存在进行相互攻击的可能性。

图1 5G网络架构

对策思路

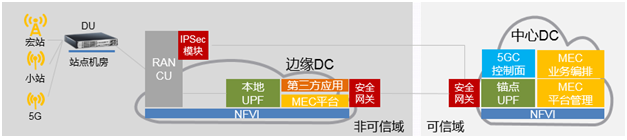

针对于MEC如何进行安全防护,细分之后主要分为MEC外部和MEC内部两部分,部署关系如图2所示。

图2 MEC部署关系

外部威胁:

(1)无线侧CU/DU部署对MEC安全影响挑战;

(2)可信域与非可信域之间传输不可靠,有数据被非法窃取的安全挑战;

(3)部分边缘DC机房硬体环境不可靠,有供电安全、防盗及防止物理侵入等安全挑战。

内部威胁:

(1)边缘DC内RAN、CU、UPF、第三方应用共享NFVI资源,有资源非法访问、Cloud OS入侵等I层安全挑战;

(2)第三方应用部署于网内不可靠,有漏洞被利用、病毒/木马注入及越权访问等安全挑战。

通过对五大细分MEC安全场景的研究逐一进行分析,提出相应的技术解决方案。

3.1 无线侧部署模式的安全影响

3.1.1 CU+DU合一部署

无线侧与边缘DC和中心DC之间均是3GPP定义的标准接口,均可通过起IPSec协议的方式进行保护。

如图3所示,CU+DU合一部署,控制面和用户面与边缘DC和中心DC的接口一致,均为3GPP定义的标准接口。与边缘DC和中心DC的链路保护方案一致,均受IPSec隧道保护。5G MEC部署至边缘DC时,未改变RAN和核心网之间的安全模式,故直接使用IPSec隧道即可完成基本防护。

图3 CU+DU合一部署结构

3.1.2 CU/DU分离部署

无线侧与核心网之间接口未变,仍需IPSec保护,核心网不感知无线部署模式,如图4所示。与CU+DU合一部署的场景情况下的安全防护措施基本保持一致。

图4 CU/DU分离部署结构

此外,由于CU/DU分离的情况下,CU可能进行集中云化管理。此状态下如果与MEC节点共享I层,会带来多种安全风险,如不同VNF之间抢占资源,通过Cloud OS入侵等实现跨VM访问,单VNF问题引起整体DC的业务风险等非法访问、漏洞传染的问题。

因此,在部署边缘DC时需考虑划分不同的VDC,以实现硬件隔离。同时,RAN与MEC之间的接口启用独立防火墙,实现接口业务检查。

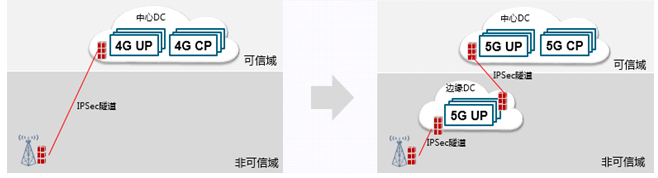

3.2 可信域与非可信域之间的安全影响

众所周知,3GPP规范对于接口数据并未有严格的安全要求。一般用户面数据皆为不加密的形式,故当前的4G网络在组网时对无线网与核心网之间的数据交互使用IPSec隧道方式进行安全防护。

5G网络采用分布式组网的方式,可沿用4G网络的网络保护机制,各网元之间均应采用IPSec隧道方式进行数据安全保护,如图5所示。

图5 可信域与非可信域之间部署结构

3.3 部分边缘DC机房硬体环境的安全影响

如果条件具备,边缘MEC所在机房需具备如下安防能力,以确保未来高价值5G业务得到安全可靠的环境保障。

物联安防:选址应考虑当地的政治、地理及气候等综合环境因素,远离灾害、危险及干扰等场所,确保水电和物理结构安全。

边界安防:设置出入口控制系统、入侵报警及视频监控等来监视和管控建筑出入口、通风口和线缆符合相关规定,防入侵篡改。

安防系统:按角色分级、系统状态显示与控制、告警与预处理、事件记录与查询等。

可靠性:使用POE/UPS双路供电,与安防系统联动,使用B/S架构,实现双机热备等。

3.4 NFV环境的安全影响

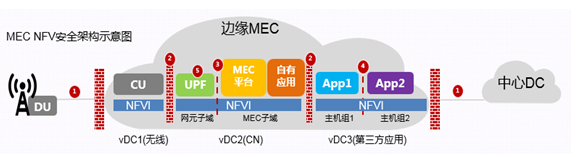

如图6所示,将NFV环境的安全防护机制分为5种方式。

(1)外部攻击防护方案:入口部署防火墙,防止如DDoS等类似攻击,内部硬件资源合理划分、预留,应用实现流控。

(2)领域隔离方案:内部按照RAN、核心网及自有应用、第三方APP划分为3个VDC,硬件隔离并增加独立防火墙。

(3)MEC子域隔离方案:可划分UPF子域和应用子域,隔离I层资源,按需增加vFW。

(4)应用隔离方案:不同APP部署在不同主机组上,隔离I层资源,因内容安全较为敏感,建议增加vFW。

(5)NFV安全方案:通过可信启动、动态度量支持软硬件防篡改、硬件防替换安全防护、防软件逆向工程等。

图6 NFV环境的部署结构

3.5 第三方应用的安全影响

MEC的上层应用分为自有应用和第三方应用两种形式。自有应用指通过自有可信任的开放方研发的内容,具有资源需求稳定的特点,如DNS服务、统计报表服务等。它的安全属性相对较高,仅需通过应用数字签名与效验等基础防护手段即可实行保护。

与之相对,第三方应用是指由外在开发商研发的应用,其资源需求量大,彼此间的差异性也很大,因此存在的安全风险很大。MEC开放性和时效性决定其应用受第三方实时控制,建议除基本的应用数字签名与校验防护外,部署能力开放API接口访问支持认证和鉴权、API接口访问流控、应用之间可部署防火墙做隔离、不同应用部署于不同主机组等安全防护手段加强管控。

结语

结合MEC内部与外部的安全隐患,总结五大细分场景进行安全风险与对应的防护手段的研究,在未来5G网络用户面数据进一步下沉的技术演进模式下,有效的MEC的安全防护措施将为高速率低时延的应用场景提供坚实的技术能力,为打造5G精品网络的目标添砖加瓦。

作者简介

朱京毅(1986—),女,硕士,中级工程师,主要研究方向为5G网络安全、物联网。

选自《通信技术》2020年第一期 (为便于排版,已省去原文参考文献)

声明:本文来自信息安全与通信保密杂志社,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。