蜜罐可通过场景模拟和仿真对攻击者进行欺骗或诱捕,构建包含各种诱饵型主机、网络服务或者仿真场景,甚至故意设置脆弱点引诱攻击者对它们实施攻击,对攻击动作进行捕获和分析,了解攻击方TTPs,分析攻击者动机和意图以及更进一步的追踪溯源。工控蜜罐则是结合ICS系统高可用性、可靠性的特点,立足对ICS网络、流量以及实时性的无损影响,克服在OT场景下无法安装安全代理或安全探针的问题,有助于捕捉并分析OT侧的网络威胁。无疑,ICS蜜罐业已成为工业安全领域的卓有成效的产品。

趋势科技2019年进行的一项为期7个月的工业蜜罐试验表明:工业组织一定是某些攻击组织的目标,任何“我不是攻击目标”的侥幸或幻想都是危险的;要警惕高能力威胁行为体的攻击,但更应当关注以经济利益为驱动的网络犯罪组织的威胁;工业企业特别是OT域被攻击的后果是非常严重的,服务启停、设备启停、工厂关停都是完全可能的;攻击组织对目标“看见”的能力,与防御者“看见”攻击行为的能力,需要持续的对抗。

近日趋势科技的研究人员披露了其工厂蜜罐试验项目的成果,发现工业组织应更关注由经济利益驱动的网络犯罪分子发起的攻击,而不是由经验丰富的国家赞助组织所发起的网络威胁。

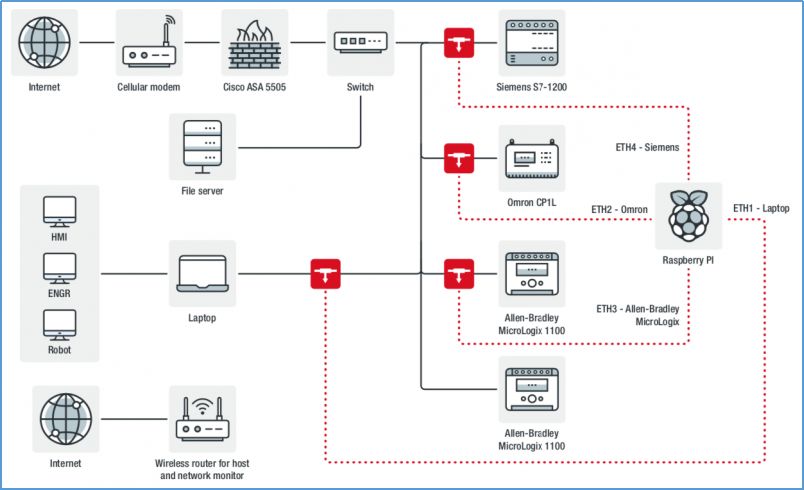

该蜜罐模拟了一家工厂,并设计得极其逼真。工业环境包括ICS硬件、物理主机和安全加固的虚拟机。ICS硬件包括来自Siemens、Allen-Bradley和Omron的PLC;虚拟机运行用于控制工厂的HMI、控制堆垛机的机器人工作站、以及用于对PLC进行编程的工程工作站;物理机用作工厂的文件服务器。

为了使一切显得更加真实,研究人员创建了一家假冒公司,该公司称自己为“为特殊客户服务的小型工业原型制作精品店”。研究人员还为此开发了一个网站并预留了电话号码,当有电话拨入时会播放语音指示让呼叫者留言。

图1 完整的蜜罐设计,红色框表示SharkTap以太网流量捕获设备

为了使蜜罐成为更具吸引力的目标,专家有意将一些端口保持开放状态,包括一些无需密码即可访问的VNC服务、PLC和以太网/IP。

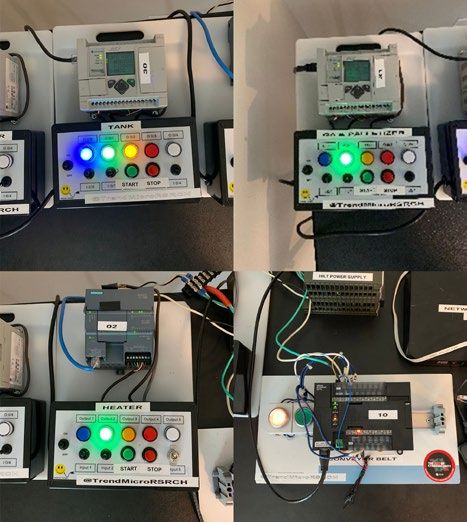

图2 支持工厂运行的硬件设备

该蜜罐于2019年5月上线,之后趋势科技的研究人员对其进行了7个月的监控。实验结束后,该蜜罐完全下线。

毫不奇怪,该蜜罐最初主要被扫描程序作为攻击目标,研究人员阻止了来自Schodan、ZoomEye和Shadowserver等已知扫描服务的请求。

当蜜罐联机并正确配置后,趋势科技发现了大量尝试滥用系统和资源的欺诈活动,如将飞行里数兑换成礼品卡并通过升级移动订户帐户来购买智能手机。

有些黑客给该蜜罐安装了加密货币矿工,包括安装了两个文件加密勒索软件,该勒索软件攻击与恶意软件Crysis和Phobos相关。一些网络犯罪分子还试图安装伪造的勒索软件,该勒索软件只重命名了文件,以使它们看起来像是被加密的,但实际上并未对其进行加密。

图3 SharkTap设备和Sierra无线连接设备RV50

就控制系统攻击而言,趋势科技表示,PLC大多被一些未知的扫描程序作为攻击目标,这些扫描程序使用黑名单以外的工具和服务进行相关的扫描活动,主要收集有关暴露设备的信息,尽管似乎没有恶意,但是专家们说,不能否认扫描是可能为准备以后的攻击而进行的侦察活动的一部分。

对于蜜罐中的Allen-Bradley MicroLogix PLC,研究人员观察到了许多未知命令。尽管这些命令看起来似乎无害,但未知的命令可能会导致某些较旧的设备崩溃,正如几年前Cisco Talos研究人员所证明的那样。

在某些情况下,攻击者关闭了被攻击成功的设备上运行的应用程序,甚至会关闭该设备或注销当前用户。

从ICS角度来看,一些最有趣的活动发生在12月。一名威胁者启动了工厂,停止了传送带,停止了工厂,然后关闭了应用程序窗口。一天之后,同一位威胁者启动了码垛机并打开了其光学系统的日志视图。趋势科技表示,威胁者可能也只是好奇会发生什么。

趋势科技高级威胁研究人员Stephen Hilt解释说:“在大多数情况下,攻击者在看到某个进程已开始运行时便会立即停止该进程。在自12月起的3次攻击中,有一次攻击者让系统运行了几个小时,我们最终像“公司”认识到发生了攻击事件一样,重置所有数据来终止该攻击。从那以后,我们再也没有看到这个攻击者发起任何进一步攻击活动。” Hilt表示,他们分析的任何源IP地址都不能链接到已知的威胁组织。

趋势科技网络安全副总裁Greg Young对该研究发表评论时表示,“通常,对工业控制系统(ICS)的网络威胁的讨论仅限于旨在破坏关键流程的高度复杂的国家级攻击。尽管这些确实给工业4.0带来了风险,但我们的研究证明,更常见的威胁更有可能出现。因此,小型工厂和工业厂房所有者不应该假定威胁者不会攻击他们。缺乏基本的保护措施可能会对相对直接的勒索软件或加密劫持攻击敞开大门,这可能造成严重后果。”

天地和兴工控安全研究院编译

参考资源:

1. https://www.securityweek.com/realistic-factory-honeypot-shows-threats-faced-industrial-organizations

2. Stephen Hilt,Caught in the Act: Running a Realistic Factory Honeypot to Capture Real Threats,2020.01,www.trendmicro.com

声明:本文来自天地和兴,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。