尽管EKANS勒索软件并不复杂,但该恶意软件实在的表明了攻击者已经将目标选向了工业控制系统。EKANS也被称为Snake,用Golang编写的,将整个网络作为目标,并且存在大量混淆。样本:

File Name: update.exe

MD5: 3d1cc4ef33bad0e39c757fce317ef82a

SHA1: f34e4b7080aa2ee5cfee2dac38ec0c306203b4ac

SHA256: e5262db186c97bbe533f0a674b08ecdafa3798ea7bc17c705df526419c168b60

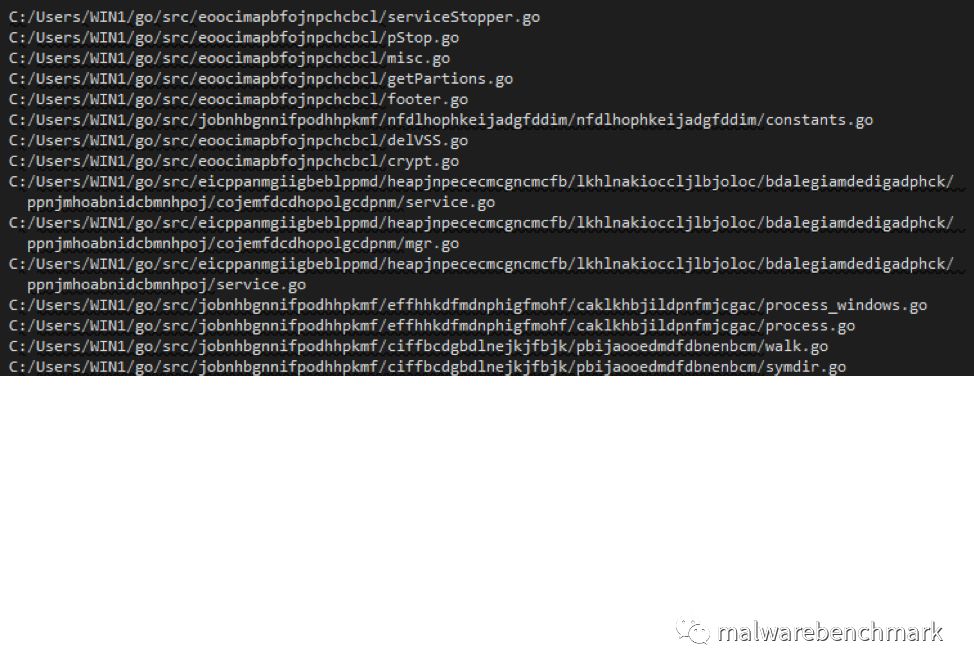

包含的Go libraries:

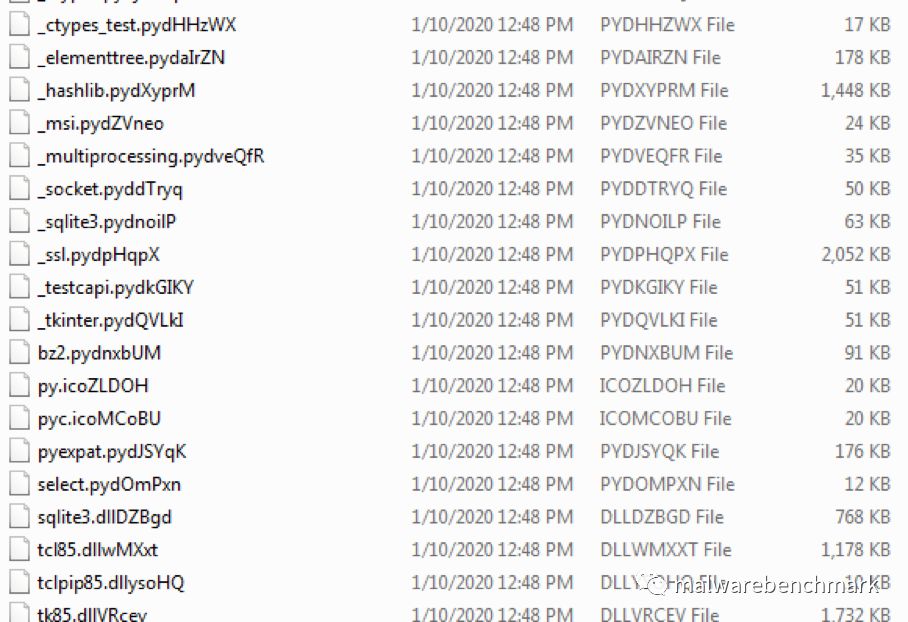

加密后,通过在原始文件扩展名后添加随机的五个字符(大小写字母)来重命名文件。例如,如图所示,Python PYD文件被加密,其他字符添加到PYD扩展名中。

完成进程停止和加密操作后,EKANS会将赎金记录放到系统驱动器的根目录(通常为C:\)和活动用户的桌面上。赎金记录如图所示。

关键基础设施安全公司Dragos在2月3日发布的一份报告中说,一种相当简单的勒索软件攻击引起了安全研究人员的注意,因为它具有迫使计算机停止与工业控制系统有关的特定活动或过程的能力。

过去,勒索软件通常会在工业控制系统(ICS)环境中造成破坏,这是恶意软件破坏性活动的副作用-加密数据会导致某些软件出现故障,从而导致中断。而EKANS勒索软件是主动针对ICS环境中的某些特定产品攻击的。

报告中指出,勒索软件的目标进程始于GE的Proficy data historian,该进程记录了网络上设备的事件和状态;GE Fanuc licensing服务器服务以及Honeywell的HMIWeb应用程序。

因此报告强烈建议ICS资产所有者和运营商检查其攻击面,并确定具有ICS特定特征的分发和分发破坏性恶意软件(如勒索软件)的机制。

针对ICS流程的目标使EKANS与MegaCortex勒索软件处于同一类别,后者已经成功感染了若干公司的系统,并要求勒索金额从20,000美元到580万美元不等。

停止其它进程的策略在恶意软件中很常见。作为感染系统的第一步,许多程序都将尝试停止防病毒。EKANS静态列出了它尝试停止的64个不同进程,但MegaCortex却拥有自己的,更大得多的1000个进程列表。EKANS目标进程:

进程 | 描述 |

bluestripecollector.exe | BlueStripe Data Collector |

ccflic0.exe | Proficy Licensing |

ccflic4.exe | Proficy Licensing |

cdm.exe | Nimsoft Related |

certificateprovider.exe | Ambiguous |

client.exe | Ambiguous |

client64.exe | Ambiguous |

collwrap.exe | BlueStripe Data Collector |

config_api_service.exe | ThingWorx Industrial Connectivity Suite, Ambiguous |

dsmcsvc.exe | Tivoli Storage Manager Client |

epmd.exe | RabbitMQ Server (SolarWinds) |

erlsrv.exe | Erlang |

fnplicensingservice.exe | FLEXNet Licensing Service |

hasplmv.exe | Sentinel Hasp License Manager |

hdb.exe | Honeywell HMIWeb |

healthservice.exe | Microsoft SCCM |

ilicensesvc.exe | GE Fanuc Licensing |

inet_gethost.exe | Erlang |

keysvc.exe | Ambiguous |

managementagenthost.exe | VMWare CAF Management Agent Service |

monitoringhost.exe | Microsoft SCCM |

msdtssrvr.exe | Microsoft SQL Server Integration Service |

msmdsrv.exe | Microsoft SQL Server Analysis Services |

musnotificationux.exe | Microsoft Update Notification Service |

n.exe | Ambiguous |

nimbus.exe | Broadcom Nimbus |

npmdagent.exe | Microsoft OMS Agent |

ntevl.exe | Nimsoft Monitor |

ntservices.exe | 360 Total Security |

pralarmmgr.exe | Proficy Related |

prcalculationmgr.exe | Proficy Historian Data Calculation Service |

prconfigmgr.exe | Proficy Related |

prdatabasemgr.exe | Proficy Related |

premailengine.exe | Proficy Related |

preventmgr.exe | Proficy Related |

prftpengine.exe | Proficy Related |

prgateway.exe | Proficy Secure Gateway |

prlicensemgr.exe | Proficy License Server Manager |

proficy administrator.exe | Proficy Related |

proficyclient.exe | Proficy Related |

proficypublisherservice.exe | Proficy Related |

proficyserver.exe | Proficy Server |

proficysts.exe | Proficy Related |

prprintserver.exe | Proficy Related |

prproficymgr.exe | Proficy Plant Applications |

prrds.exe | Proficy Remote Data Service |

prreader.exe | Proficy Historian Data Calculation Service |

prrouter.exe | Proficy Related |

prschedulemgr.exe | Proficy Related |

prstubber.exe | Proficy Related |

prsummarymgr.exe | Proficy Related |

prwriter.exe | Proficy Historian Data Calculation Service |

reportingservicesservice.exe | Microsoft SQL Server Reporting Service |

server_eventlog.exe | Proficy Event Log Service, Ambiguous |

server_runtime.exe | Proficy Related, Ambiguous |

spooler.exe | Ambiguous |

sqlservr.exe | Microsoft SQL Server |

taskhostw.exe | Windows OS |

vgauthservice.exe | VMWare Guest Authentication Service |

vmacthlp.exe | VMWare Activation Helper |

vmtoolsd.exe | VMWare Tools Service |

win32sysinfo.exe | RabbitMQ |

winvnc4.exe | WinVNC Client |

workflowresttest.exe | Ambiguous |

MegaCortex样本信息:

MD5: 53dddbb304c79ae293f98e0b151c6b28

SHA1: 2632529b0fb7ed46461c406f733c047a6cd4c591

SHA256: 873aa376573288fcf56711b5689f9d2cf457b76bbc93d4e40ef9d7a27b7be466

终止其他服务可能会导致更多中断。这可被用于识别ICS的恶意软件,它代表了一种相当原始的入侵形式。

包含字符串“ bapco”的电子邮件地址的存在已导致一些研究人员推测,EKANS与12月发生的Dustman 袭击有关,据报道,该袭击感染了巴林的国家石油公司,也称为Bapco。

但Slowik的报告中并不认同上述意见:“该电子邮件地址具有挑衅性,但EKANS样本似乎与Dustman事件无关。”“一种可能性是,事实上,EKANS实际上是在Dustman之前的一次Bapco事件中使用的,而另一种可能性是,当前的公开报道使该Dustman事件(广泛的信息都集中在沙特阿拉伯)与广泛且具有破坏性的勒索软件相混淆。大约在同一时间发生在Bapco的事件。”那么,谁编写了这个程序?Slowik不太确定。他说:“这是一个悬而未决的问题。” “有报道说这是伊朗的行动,但这有点牵强。”

过去,攻击公用事业或工业设施会引起犯罪者的高度关注,这使许多攻击者过于担心针对此类设施的后果。 Slowik说,然而,EKANS的出现证明了ICS资产所有者需要了解其基础结构的状态。

EKANS勒索软件是独特的,因为它加入了一些特定于ICS的特定恶意软件变体,例如Havex和CRASHOVERRIDE,并专门提及了工业流程。同时,EKANS这种功能的实际实现是极其原始的,具有不确定的工业影响。EKANS恶意软件及其停止特定的与工业相关的过程的尝试是围绕不断发展的对工业控制系统的网络威胁而进行的进一步发展。

因此,尽管EKANS的功能和威胁有限,但它代表的是一个相对较新的且深入关注ICS的恶意软件。以前,ICS相关的恶意软件仅是国家背景的APT的游乐场,而EKANS表明,网络犯罪份子也开始瞄准了该领域。

深入阅读,请参考:

https://dragos.com/blog/industry-news/ekans-ransomware-and-ics-operations/

声明:本文来自malwarebenchmark,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。