苹果确认绝大多数苹果设备受影响

分支预测设计所导致的处理器安全风险呈燎原之势。

近日,苹果、高通与IBM等公司均发表声明,承认其芯片也存在漏洞,有被熔断(Meltdown)或幽灵(Spectre)攻击的风险。

苹果官网称,熔断和幽灵攻击方式适用所有现代处理器(These issues apply to all modern processors),并影响几乎所有的计算设备和操作系统,所有的Mac系统和iOS设备都受影响(All Mac systems and iOS devices are affected),但到目前为止,尚未有利用该漏洞攻击消费者的实例。

苹果提醒消费者,利用熔断和幽灵攻击通常需要一个恶意应用,因此近期最好只在受信任网站下载应用。针对熔断攻击,苹果发布的iOS 11.2、macOS 10.13.2,以及tvOS 11.2已有防范措施。苹果将会更新Safari,以防范幽灵攻击,苹果也在对这两种漏洞进行进一步研究,将在iOS、macOS,以及tvOS更新中发布新的解决方案。

苹果又表示,苹果手表(Apple Watch)不会受到这两种攻击的影响。TechSugar推测,这可能与可穿戴设备所用芯片对性能要求不高有关,苹果可能在设计Apple Watch芯片时,并未加入分支预测,从而对熔断和幽灵免疫。

据彭博社报道,苹果称Meltdown和Spectre缺陷与计算机芯片设计基本架构有关,要完全屏蔽非常困难和复杂,新版攻击代码可能会绕过现有补丁软件,去窃取存储在芯片内核内存中的机密信息。

据CNBC报道,高通在美国时间1月5号表示,对受近期曝光的芯片级安全漏洞影响的产品,公司正在开发更新。

“针对受影响的产品,高通正积极开发部署漏洞修复的解决方案,我们会继续尽最大努力加强产品安全,”高通发言人在一份邮件中称,“我们正在部署这些解决方案,鼓励消费者在补丁发布后更新他们的设备。”

但高通发言人并未指明哪些产品受到影响。

无论是苹果自己研发的用于iOS设备的处理器芯片,还是高通的移动处理器芯片,其架构均源于Arm,因此受到影响毫不意外。

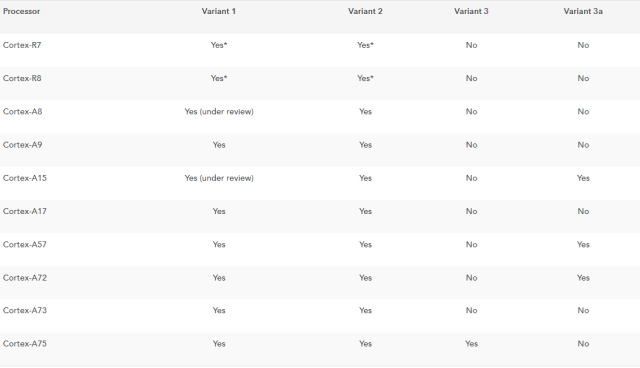

据Venturebeat报道,Arm公司在1月4日承认,其一系列Cortex架构处理器均有被攻击风险。Arm通过一张表格指出,Cortex-A8、A9、A15、A17、A57、A72、A73,以及Cortex-A75均受到熔断和幽灵威胁,甚至可能有更多的安全风险(these chips are all susceptible to two or more exploits)。

Arm提供的受影响架构信息

这意味着,从iOS设备到索尼的PlayStation Vita,从Nvidia的Tegra系列芯片,到高通的骁龙系列芯片,都有被熔断和幽灵这两种方式攻击的风险。事实上,Nvidia也已经承认其Arm架构产品有安全风险。

IBM官网也在1月4日发布说明,确认谷歌零项目组(Google Project Zero)将POWER系列处理器列入受影响名单是正确的。IBM表示,为防范风险,Power系统客户需要更新固件补丁和操作系统补丁,为POWER 7+、POWER8,以及POWER9处理器开发的固件补丁将于1月9号上线,POWER7+之前的处理器是否需要打补丁还在研究当中。

IBM为Linux操作系统提供的补丁也将于1月9日上线,而AIX和i操作系统补丁将在2月12日上线。

这意味着从X86到Arm,再到Power架构,先进处理器无一幸免。

当前,各厂商都在加紧处理安全风险。

美国时间1月4日,英特尔连续发布两则新闻稿。在其一,英特尔称:

英特尔已经为基于英特尔芯片的各种计算机系统(包括个人电脑和服务器)开发了更新,并且正在快速发布这些更新,以保护这些系统免受谷歌Project Zero所报告的两种潜在攻击隐患(被称为Spectre和Meltdown,即“幽灵”和“熔断”)。英特尔与其产业伙伴在部署软件补丁和固件更新方面已取得重要进展。

英特尔已经针对过去5年中推出的大多数处理器产品发布了更新。到下周末,英特尔发布的更新预计将覆盖过去5年内推出的90%以上的处理器产品。此外,许多操作系统供应商、公共云服务提供商、设备制造商和其他厂商也表示,他们正在或已对其产品和服务提供更新。

英特尔相信,这些更新对不同工作负载的性能影响会有不同。对于一般的计算机用户来说,影响并不显著,而且会随着时间的推移而减轻。虽然对于某些特定的工作负载,软件更新对性能的影响可能一开始相对较高,但随着采取进一步后续的优化工作,包括更新部署后的识别、测试和软件更新改进,应该可以减轻这种影响。

在第二则新闻稿中,苹果、微软、亚马逊和谷歌纷纷为英特尔站台,表示当前解决方案对性能影响不大。

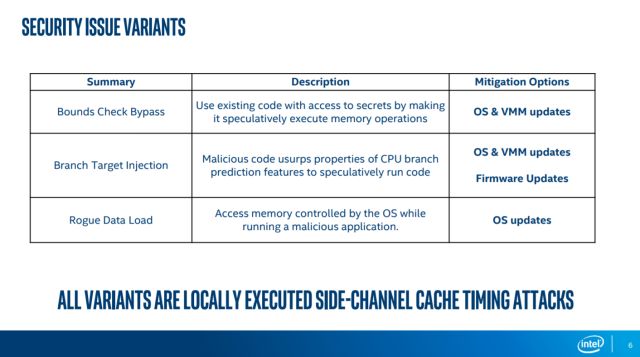

当前英特尔给出的问题描述

在该漏洞被曝光以后,部分媒体解读为漏洞只存在英特尔处理器中,因此AMD股票大涨。

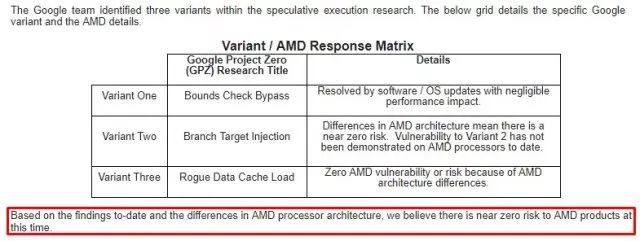

AMD称接近零风险

AMD在给CNBC的声明中称,“对于分支预测的三种攻击方法只部分影响AMD,由于和英特尔架构不同,在此时,我们相信AMD处理器接近零风险(near-zero risk)。”

但谷歌零项目组(Google Project Zero)博客显示,AMD和Arm处理器在前两种攻击方式中难以幸免。据行业内人士透露,在AMD给所有厂商最新推送的更新中,提供了关闭分支预测器的手段,AMD这样做,显然不认为自己的处理器是零风险。

有计算机体系结构专家认为,熔断风险已经被暴露出来,能直接偷浏览器密码,全世界都看到了演示,幽灵的风险也很大,只不过还没有实例释放出来。

熔断攻击示例《大话存储》作者张冬强调,操作系统内核的一个基本底线是用户态代码不能直接看到内核态代码,但处理器厂商为了性能,突破了这个底线,因此将系统暴露在风险之中。“这是为何一瞬间各大云提供商如坐针毡的原因,有些PC用户已经接到了微软推送的补丁并已经安装,经过测试的确性能有了下降。”

专业人士指出,英特尔1995年量产的Pentium Pro处理器已引入分支预测技术,距今超过二十年。据此推算,存在幽灵攻击漏洞的设备在几十亿台级别,虽然英特尔及其合作伙伴称解决方案性能损失不大,但据国外网站贴出的测试结果看,部分应用受影响幅度颇大,更新后性能下降30%至50%左右。

据了解,此次风险的源头最早可追溯到1960年代IBM引入的乱序执行(Out Of Order Execution)技术,乱序执行的加强版就是分支预测。X86架构引入乱序执行大约始于486处理器,而引入分支预测就是在1995年的Pentium Pro。

乱序执行与分支预测已经成为高性能处理器标配,此次漏洞所涉及的处理器量产几十年,架构遍及X86、Arm和Power,MIPS等小众架构虽然不受关注,但估计也难以避免分支预测导致的漏洞。

目前,国产处理器厂商针对该问题还较少表态,但TechSugar相信,国产X86、Arm及Power架构处理器产品同样面临风险。危机面前,国产芯片厂商还是要敢于发声,敢于参与此次安全大事件处理,才能够在全球信息产业版图中占据一席之地。总是沉默,终究只能处在边缘地带,谈何自主可控?

危机之时,如何处理最能体现一个公司的资质。恰如1994年英特尔爆出浮点除法问题时,安迪格鲁夫对外界表示:“差公司毁于危机,好公司存于危机,伟大的公司成长于危机!”

以致有人甚至开玩笑称,这次分支预测漏洞危机致使主机性能下降,数据中心能耗将剧增,英特尔新处理器将供不应求,国家电网和英特尔或成最大赢家。

声明:本文来自TechSugar,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。