正确销毁废旧电子设备的数据是企业和个人进行数据清理的一个重要工作,同时,如何从损毁设备中找回数据,则是犯罪调查人员数字取证的一个关键环节。因此无论是合法的企业或个人,还是执法部门,都应对设备数据损毁和数字取证手段的有效性有所了解。

犯罪分子经常会损坏其移动设备以破坏证据,手段往往“极其残忍”,动用的工具包括但不限于:铁锤、步枪、煎锅、烤箱、盐酸、高尔夫、厨房辅食破壁机等等。

虽然大量移动设备遭遇了“非人折磨”,但是司法取证专家通常仍可以从伤痕累累的手机中获取证据。近日NIST测试了从损坏手机中获取数据的几种取证方法和工具,对其有效性进行了评估。

被损坏的手机可能无法开机,并且数据端口可能无法正常工作,因此专家需要使用特殊的硬件和软件工具直接访问手机的存储芯片。这些工具包括黑客工具,尽管这些工具可以合法地用作刑事调查的一部分,但由于这些方法获取的数据可能会在法庭上作为证据,因此了解它们是否可信很重要。

领导这项研究的NIST数字取证专家Rick Ayers表示:NIST的目标是测试这些方法的有效性,以及他们是否真的能得到可靠而准确的结果。

NIST研究的结果还将帮助实验室为数字取证工作选择合适的工具。根据手机的类型、数据的类型和损坏程度的不同,某些方法的效果会更好。

NIST的研究目前仅针对Android手机(编者按:FBI都啃不动苹果)。此外,研究仅涵盖访问数据的方法,而不是解密数据。但是,它们仍可用于需要密码登录的手机,因为调查人员通常会在调查过程中设法获取密码。

为了使研究准确,研究人员不能直接将大量数据直接灌入手机,而是需要以人们日常使用手机的方式随机添加数据,例如拍照、发送消息并使用Facebook、LinkedIn和其他社交媒体应用程序,在城市中开车行驶为手机中的导航应用添加GPS数据。测试人员还输入了具有多个中间名和格式奇怪的地址的联系人,以查看回溯的数据是否存在信息丢失。

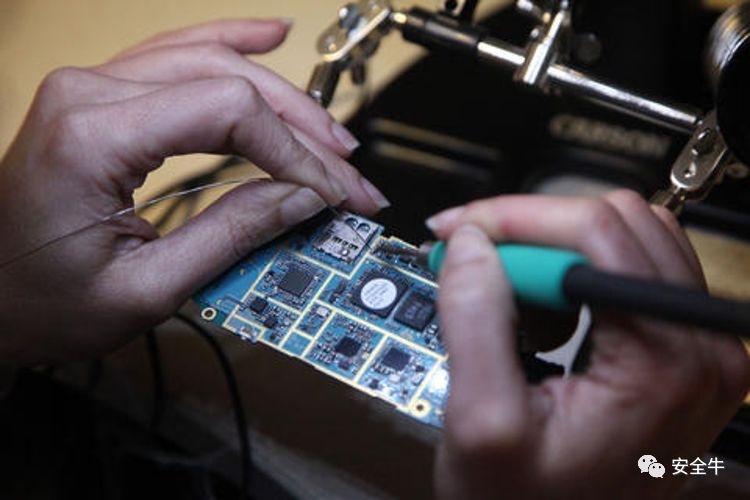

研究人员将数据加载到手机上之后,他们使用了两种方法来提取数据。第一种方法利用电路板的金属抽头访问芯片上的数据。制造商使用这些抽头来测试其电路板,但是通过将导线焊接到其上,司法调查人员可以从芯片中使用JTAG方法提取数据(上图)。

第二种方法被称为“芯片断开”(Chip-off)。芯片通过微小的金属引脚连接到电路板上,要想直接连接到这些引脚,过去专家通常需要将芯片轻轻地从板上拔下来并将它们放入芯片读取器中来读取数据。但是由于芯片引脚很细,容易损坏导致获取数据变成非常困难甚至失败。

几年前,专家发现与其将芯片从电路板上扯下来,不如将它们放在车床上磨掉电路板的另一面,直到引脚暴露出来。这就像从导线上剥去绝缘层一样,可以安全地接触到引脚。

这个方法听上去如此简单,但确实是最近才被想到。

碎片提取是由沃思堡警察局数字取证实验室和科罗拉多州一家名为VTO Labs的私人取证公司进行的,后者将提取的数据发送回NIST。NIST计算机科学家Jenise Reyes-Rodriguez进行了JTAG提取。

数据提取完成后,Ayers和Reyes-Rodriguez使用了八种不同的取证软件工具来还原原始数据,重建联系人、位置、文本、照片、社交媒体等数据。然后,他们将这些数据与最初加载到每部手机上的数据进行了比较。

比较结果表明,JTAG和Chip-off均成功提取了数据而没有对其进行更改,但是某些软件工具比其他工具更擅长于解释数据,尤其是对于社交媒体应用程序中的数据。这些应用程序不断变化,使数字取证工具制造商难以跟上节奏。

NIST的研究结果将发布在一系列免费的在线报告中,这项研究以及报告是NIST的计算机取证工具测试项目(CFTT)的一部分。CFTT项目对各种数字取证工具进行了严格而系统的评估。全国各地的法证实验室均使用CFTT报告来确保其工作质量。

许多取证实验室的工作量很大,使用到的工具往往也非常昂贵,因此有一个靠谱的报告告诉人们何种场景选择何种工具将节省大量的时间和试错成本。

这项研究由NIST和国土安全部的网络取证项目资助。

官方公告可在此处获得:

https://www.nist.gov/news-events/news/2020/01/nist-tests-forensic-methods-getting-data-damaged-mobile-phones

测试报告:

https://www.dhs.gov/sites/default/files/publications/cellebriteuniversalforensicextractiondeviceufedphysicalanalyzerv7.20.0.123.pdf

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。