编者按

以色列本.里安大学和Shamoon工程学院的专家在其最新发表的论文中,介绍了其进行的从物理隔离计算机中窃取敏感信息的研究和试验成果。专家们介绍了一个秘密的光通道,攻击者可以通过操纵屏幕亮度来泄漏(或渗出)物理隔离计算机中的敏感信息。该隐蔽通道是不可见的,即使在用户在计算机上工作时也可以使用。受感染的计算机上的恶意软件可以搜集敏感数据(例如文件、图像、加密密钥和口令等),并在用户看不见的屏幕亮度范围内对其进行调制。亮度的细微变化对于人类是不可见的,但是可以从诸如本地安全摄像机、智能手机摄像机或网络摄像机之类的摄像机拍摄的视频流中恢复。论文介绍了之前的相关工作,并讨论了该秘密渠道的技术和科学背景。在各种参数、不同类型的计算机和电视屏幕以及若干距离下检查了该渠道的边界。专家们还测试了不同类型的视频接收器,以演示隐蔽通道的可用性。最后,提出了针对此类攻击的相关防护对策。值得注意的是,现有的数据泄漏防护系统无法监视这种隐蔽通道。该团队早先披露过系列研究成果,如通过电力线路、 磁场、 红外摄像机、路由器指示灯、扫描仪、 硬盘活动指示灯、USB设备以及由硬盘驱动器、风扇和散热设施产生的噪音从物理隔离计算机上窃取数据,此次则是一种全新的窃取隔离计算机敏感数据的方法。虽然这种方式对设备、环境、场景的要求比较苛刻,普通的攻击者无论如何也难以企及。但正如该研究团队所言,对于那些具有坚定信心和充足资源的攻击者而言,这都不是问题。毫无疑问,这种新型攻击方式对相关高价值隔离网络的安全和保密提出了更严峻的挑战,同时再次对那些固有的“物理隔离保安全、保密靠物理隔离”思想敲响了警钟。

物理隔离计算机指由于存储或处理敏感信息而与Internet隔离的系统。研究人员已经展示了黑客如何通过操纵其屏幕的亮度,以无声的方式从物理隔离的计算机中窃取敏感信息。

1、研究成果概述

这项研究是由以色列本·古里安大学和Shamoon工程学院的专家进行的。本.古里安大学的研究人员先前演示了黑客如何通过以下方式从隔离系统中窃取数据:电力线路、 磁场、 红外摄像机、路由器指示灯、扫描仪、 硬盘活动指示灯、USB设备以及由硬盘驱动器、风扇和散热设施产生的噪音。

这次,他们展示了一种恶意软件如何从设备中收集有价值的数据(例如口令、加密密钥、文件),在屏幕亮度上对其进行调节并将其传输到附近的摄像头。

与大多数针对隔离系统的攻击一样,攻击者必须找到一种在目标设备上植入恶意软件的方法,并且他们还必须找到一种从受感染机器实时恢复数据的方法,比如通过入侵现有的安全摄像机或网络摄像头。尽管对于许多黑客而言,满足这些要求可能并不容易,但坚定信心且有充足资源的对手肯定可以成功实现这一目标。

研究人员建议通过将“ 1”值分配给特定的屏幕亮度,将“ 0”值分配给不同的亮度来调制采集的数据。快速更改屏幕亮度会导致一系列比特位的变化,这些比特位可由指向屏幕的摄像头捕获。

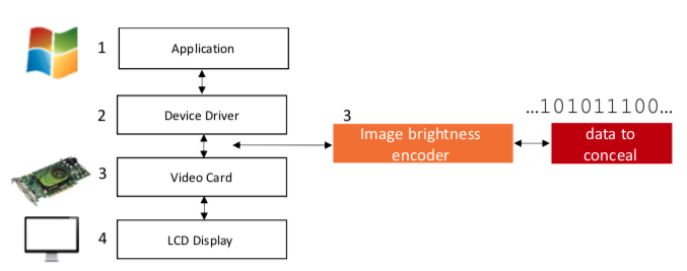

图1 恶意软件的功能架构

虽然看起来亮度不断变化的屏幕似乎会引起人们的注意,但专家确定,仅将每个像素的红色更改3%就足够了。亮度的这种小变化肉眼看不到,但是可以用相机捕获,即使在目标计算机上工作时,也可以进行渗透处理。

使用两台显示器(戴尔提供的24英寸PC显示器和三星提供的40英寸LED电视)以及三种类型的相机(即索尼安全摄像头、微软网络摄像头和三星Galaxy S7智能手机的摄像头)对攻击进行了测试。

安全摄像头和网络摄像头执行相同的操作。他们以每秒5到10位的比特率捕获了9米(30英尺)范围的数据。智能手机摄像头只能在最长1.5米(5英尺)的距离内工作,比特率为每秒1位。研究人员指出,他们进行实验的房间仅允许屏幕和摄像机之间的最大距离为9米,但是这种攻击也可能在更长的距离上实现。

研究人员发表了一篇论文详细介绍了他们的工作,他们还提供了一个视频,展示了这种渗透方法的效率。

2、攻击模型

第一阶段,目标网络感染了恶意软件。如果对手有明确的目的性和足够的能力,可以进行隔离网络的渗透。

第二阶段,恶意软件从计算机收集敏感信息(例如文档)。然后,它使用人类看不见的屏幕亮度微小变化,将其编码为字节流并在屏幕上进行调制。

第三阶段涉及到摄像机,该摄像机可以对受感染计算机的显示器进行录像。攻击者然后访问记录的视频流并通过使用图像处理技术来恢复敏感信息。有两种与这种光学隐蔽通道有关的攻击情形。恶意的内部人员攻击(也称为“邪恶女仆”攻击),其中带有摄像机的人可以在受感染计算机的视线之内,但不一定具有网络访问权限。受攻击的本地摄像机(例如监控摄像机)攻击者可以访问。在图2中描绘了示例攻击情形。在这种情形下,敏感数据(例如,加密密钥)被秘密地调制到计算机屏幕的亮度上。然后,当用户不在或用户在计算机上工作时,它将投影在屏幕上。然后,使用视频处理技术从本地安全摄像机的视频流中恢复调制后的数据。值得注意的是,在各种隐蔽通道中,攻击者必须紧邻发信设备的威胁模型很常见。

图2 敏感数据从计算机中被提取出来,在屏幕亮度范围内进行调制,用户看不见且不知道。视频流由本地安全摄像机记录。

3、防范措施

可以将这种光学攻击的防范对策归类为预防和检测。预防性对策包括旨在通过将敏感计算机放置在只有授权人员才能访问的安全区域(“区域”)中来限制敏感计算机可访问性的组织安全策略。此外,在某些禁区的范围内,严格禁止使用任何类型的摄像头(包括智能手机和可穿戴式摄像头)。请注意,监控摄像机本身可能感染了恶意软件。另一个技术对策是使用覆盖屏幕的偏光膜。远处的人和相机将看到较暗的显示屏,而用户则能获得清晰的视野。检测对策可以包括在运行时监视敏感计算机是否存在可疑的异常显示。但是,在操作系统中运行的检测机制被认为是不可信的,因为它们可以被用户和内核级别的恶意软件(例如rootkit)规避。可以通过拍摄计算机的视频并搜索隐藏的亮度变化模式来实现可信的监视。该检测可以通过基于照相机的接收机来完成。由于相机传感器基于RGB光学滤镜阵列,因此可以通过传感器组件之一检测信号。然而,由于所需的资源和维护成本,实际上基于摄像机的监控在大范围内实施起来似乎并不容易。

天地和兴工控安全研究院编译

附件

演示视频链接 https://youtu.be/ZrkZUO2g4DE

参考资源

1、https://www.securityweek.com/hackers-can-steal-data-air-gapped-computers-screen-brightness

2、Mordechai Guri ; Dima Bykhovsky ; Yuval Elovici,Brightness: Leaking Sensitive Data from Air-Gapped Workstations via Screen Brightness,2020.02.04

声明:本文来自天地和兴,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。